Archiv für die Kategorie „PC“

Google so: „Unsere CPU hier macht irgendwas mit Qubits, wofür ein regulärer Supercomputer 10.000 Jahre gebraucht hätte!“

IBM so: „Pfft, das selbe Experiment simulieren wir euch in 2,5 Tagen!“

Und ich so: „Hmmmm, nehme ich diese Woche SALZ oder ZUCKER zu meinem POPCORN!?“

Oben: Zerstörte Intel-CPU, CCBYSA porras

Es gibt Artikel zu Linux, da schüttelst du als IT-Experte einfach nur noch den Kopf.

Oder auch mehrfach.

Alleine auch schon, wo die Fragestellung dazu herkommen soll.

Hier ist mal wieder so einer: „HOWTO make Linux run blazing fast (again) on Intel CPUs“.

Nichts davon, was hier an „Workarounds“ beschrieben wird, sollte man machen, weder auf einem Arbeitsplatz-PC, noch auf einem persönlichen.

Da reißen sich ein Jahr lang Entwickler weltweit den Allerwertesten auf, damit Meltdown, Spectre & Co. in den Griff bekommen wird, und dann sowas.

Der Artikel hier beschreibt, wie man jegliche Sicherheitsschranke ausschaltet, die ab Januar 2018 im Linux-Betriebssystem-Kern implementiert wurde. Das ist einfach nur eklig.

An Insider-Wissen spart der Artikel hingegen nicht.

So steht hier, dass man bei allen Kerneln vor Version 5.1.13 auf insgesamt 8 neue Sicherheits-Features kam (noibrs noibpb nopti nospectre_v2 nospectre_v1 l1tf=off nospec_store_bypass_disable no_stf_barrier mds=off). Ab Kernel 5.3.6 waren es schon 10 (nopti, kpti=0, nobp=0, nospectre_v1, nospectre_v2, spectre_v2_user=off, spec_store_bypass_disable=off, ssbd=force-off, l1tf=off, mds=off). Wie immer bei meinen Artikeln zu diesem Thema: hardwareseitig ist auch damit rein gar nichts gepatcht. Lediglich das eigene Betriebssystem bleibt sicher.

Ferner liefert der Artikel auch einen Vergleich der „Performance-Einbußen“, die sich mittlerweile leichter erstellen lassen als noch vor knapp zwei Jahren. Ergebnis: solange „SMT“ (simultanes Multithreading) aktiv bleibt, die eigentliche Wurzel des Problems (Marketingidiotensprech „Hyperthreading“), wird man diese weder sehen, noch spüren können. Schaltet man das Problem hingegen komplett aus, wozu beispielsweise Google vor wenigen Monaten riet, sind die Einbußen im Schnitt bei 10-15% Leistung. Das kann sich, je nach genutzter Anwendung, durchaus beim Arbeiten/Spielen bemerkbar machen.

Warum ich dem Artikel am Ende doch dankbar war, lag an zweierlei Gründen: man kann die Inhalte auch wundervoll als Satire lesen und sich daran erfreuen. Und es spricht Bände, überhaupt über die gegenwärtige IT-Situation, dass er überhaupt existiert (und sogar noch heute aktuell gehalten wird, das letzte Update war am 15.10.).

Wutroter Androide, CCBY Giochi Android Iphone

In der Welt des Smartphone-Betriebssystems Android passiert mittlerweile sehr, sehr viel Schmu.

Auf der einen Seite kann man das als „Normalität“ abtun, schließlich wollen alle Hersteller am besten jedes Jahr ihren Kunden neue Geräte andrehen. Da geht schon mal die eine oder andere wichtige Sorgfalt unter. Doch dass ich als Entwickler und nicht als bloßer Konsument mal davon betroffen sein würde, bei einem Produkt von Google, das war mir neu.

2019 war alles anders. Ich darf nämlich offiziell mit „meiner“ Entwicklungsumgebung „Eclipse“ gar nicht mehr für Android coden.

Der Laden ist dicht, bumms aus vorbei für uns reine Java-Entwickler. Wer für Android programmieren will, der muss zwingend „Android Studio“ nutzen, eine auf der russischen Entwicklungsumgebung „IntelliJ“ basierende „offizielle Entwicklungsumgebung“.

Ich habe letzte Woche dennoch meine ersten Apps zumindest mal auf Android 9 (Pie) aktualisieren können.

Ja, mit Eclipse.

Eclipse warf seit fast zwei Jahren dauernd irgendwelche anderen bescheuerten Fehler, was man aber gewohnt ist. Jetzt war letzte Woche aber auch ein Feiertag und ich konnte mich des Problems zeitlich und nervlich endlich einmal annehmen.

Die Fehlermeldung zum Einstieg war wundervoll nichtssagend, Error type 3 Error: Activity class {MainActivity} does not exist. Gibt man diesen String in, klar, Google, ein, landet man wie üblich auf massenhaft Seiten von „Stack Overflow“ und wühlt sich da durch. Als ich das beseitigt hatte kam aber schon wieder ein anderes Problem auf: ERROR: This AVD's configuration is missing a kernel file! Please ensure the file "kernel-qemu" is in the same location as your system image. Kennt ihr so Situationen, wo ihr verflucht, was ihr beruflich gelernt habt!? Hier ist eine!

Also wieder Google. Erster Beitrag: Using Android 8 and 9 emulators without Android Studio von Andrés Zsögön. Zwar kenne ich diesen Typen nicht, doch er hat meinen Arsch gerettet.

Hier lädt man einfach zwei ZIP-Dateien runter und ballert die Dateien über das spackende „Android SDK“ drüber. Wer möchte, der kann auch aktuellere ZIPs hier finden: https://stackoverflow.com/questions/43685301/how-can-i-install-the-gui-android-sdk-manager-without-installing-android-studio/51429889#51429889.

Nach dem Update sieht das Hauptfenster des Android SDK Manager in Eclipse dann etwa so aus:

Was man hier gut (oder weniger gut) sehen kann:

* es gibt nach wie vor keinerlei Images von Android 10 („not compatible with Linux“), die ich über diese ZIPs auf den PC spielen kann, um (meine) Apps zu testen, ergo Update auf Android 10 von mir nicht möglich

* ohne diese ZIPs von oben wären ab API 27, also Android 8, keine Einträge „System Images“ vorhanden

* das selbe gilt für Android 9

Man sollte Updates hier grundlegend nicht mehr durchführen, auch wenn diese unten rechts angezeigt werden, da sonst Eclipse wie auch der Android SDK Manager durcheinander kommen. Ein Update der eigenen erstellten Apps von Android 7 (Nougat) auf eine höhere Version ist nicht mehr grundsätzlich möglich!

Ich finde das, gelinde gesagt, eine Riesensauerei.

Als ich den Beruf erlernte haben wir noch C, C++ und (ganz wenig) Java gelernt, schön plattformunabhängig. Heute lernen viele nur noch C#, und damit sich von Beginn an in die Abhängigkeit von Microsoft zu begeben. DAS hier ist genau das Selbe in grün, nur von Seiten des „Big G“! Solch brachialer Schwachsinn zwingt Leute dazu Berufe zu wechseln! Ein Angriff auf unsere wertvolle Lebenszeit, wie ich finde.

Ich habe gar keinen Bock mehr auf diese Scheiße.

Jüngst flog eine meiner der kostenlosen(!) Apps sogar aus dem Google Play Store, wegen dem „Einbinden von Spenden-Buttons“. Andere, wie Cam Scanner, sind jahrelang erhältlich und hinterher kommt raus, dass die Zeit haben durften, Trojaner auf 100(!) Millionen(!) Geräten zu installieren. Willkommen in der schönen neuen Welt der Mountain-View-Unverhältnismäßigkeiten! Klar bin ich wütend auf die, aber scheißwütend!

Joa. Sehen wir es skandinavisch: was soll’s. There goes the freedom of free software development.

tl;dr: Ab Android 7 kann man als „Eclipse“-Entwickler eigenentwickelte Apps nicht mehr mit dem Android SDK auf neuere Versionen updaten, damit auch nicht 64bit-fähig machen, und Google ist das neue Microsoft.

Oben: Beispiel-Code für ein Rootkit, CCBYSA Christiaan Colen

Ich könnte jetzt meckern und sagen „so eine riesige Liste gehört eigentlich in ein Wiki und nicht in ein Online-Repository für Code“.

Doch weder den Satz gab es so, als ich die Liste das erste Mal entdeckte, noch will ich hier mit meinen wenigen Dutzend Kenntnissen von Programmiersprachen hier noch groß irgendwie klug scheißen.

Denn was ein Typ namens codelani hier gemacht hat, ist wahre Leidenschaft und eine reine Sisyphosarbeit: er trackt Programmiersprachen. Mittlerweile besteht seine Liste aus 3.521 davon, letzte Woche waren es noch unter 3.500. Und: er listet zusätzlich nicht nur den Typ der Sprache, sondern auch das Jahr der Veröffentlichung.

Warum macht ein Mensch das? Nun, offiziell weil er mithelfen will, „die nächste großartige Programmiersprache zu bauen“. Inoffziell wahrscheinlich aus diesem einen Grund: weil er es kann! 🙂

Wer denkt, er hätte eine vergessen, schickt ihm eine Email.

Weiterer Cheat Code: wer den jeweiligen Link in der HTML-Übersicht klickt, der findet übrigens auch noch Hintergrundwissen und Code-Schnipsel zur ausgewählten Sprache.

Mehr Leidenschaft für Programmiersprachen geht einfach nicht! Lasst ihn uns King Codelani nennen ab heute!

Vergangenheit, Schluss, Aus und Vorbei:

Mit der aktuellen Version 10 des Smartphone-Betriebssystems Android aus dem Hause Google ist es nun endgültig vorbei mit Beinamen bestimmter Leckereien bei einer Neuveröffentlichung.

Wir werden uns also damit anfreunden müssen, dass die letzte süße Version uns ewiglich an eine Hollywood-Klamotte zu Stifler’s Mum aus den 90ern erinnern wird, solange es das freie Betriebssystem gibt.

Übrigens: auch die offizielle Schriftart hat sich geändert und somit das Logo der Marke. Es ist schlanker, langweiliger geworden und erinnert nun an 0815-TTF-Schriftarten, die standardmäßig mit 0815-PCs ausgeliefert werden.

Was da los? Eine offizielle Stellungnahme gibt es nicht. Das wäre früher vom „großen G“ anders, offener kommuniziert worden. Schade.

Meine persönliche Vermutung ist, denen war das einfach zu blöd mit Diskussionen und Kritik an Süßigkeiten-Marken (Stichwort Internet-Shitstorms), wie bei Kitkat™ (2013) und Oreo™ (2017) der Fall. Dazu mag auch ich selbst beigetragen haben in der Vergangenheit. Boah, was eine Macht und Reichweite mit 10 Lesern pro Tag!11

Wenn ihr mich nun bitte entschuldigen würdet, es ist Zeit meine eigene Klamottenmarke zu gründen, ich bitch bin leider famous…

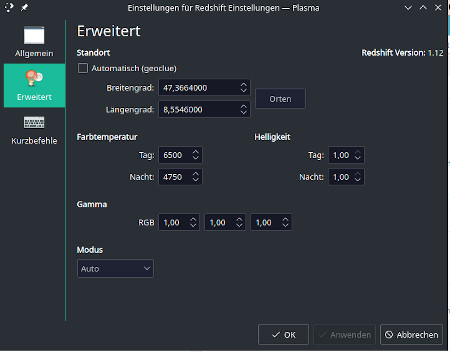

Mein persönliches „Supertool des Jahres“ nennt sich Redshift:

Das Werkzeug „passt die Farbtemperatur des Bildschirms der Umgebung an“, wie es so schön in der offiziellen Beschreibung heißt.

Der Effekt ist dabei der selbe und sehr effektiv, wie man ihn eben von moderneren Smartphones und Tablets, sowie Custom ROMs für diese Geräte her kennt.

Für KDE 5.x sollte man sich unbedingt das sehr nette Plasmoid dazu installieren. Den zweiten Tab der Einrichtung sieht man oben, die Werte könnt ihr getrost übernehmen.

Tatsächlich ist das blaue Licht, das unsere PC-, Laptop- und Smartphones aussenden schädlich für unsere Augen. Die Diskussionen dazu finden immer mal wieder statt, es ist und bleibt ein ongoing Thema. Erst im Juni habe ich drüben bei href.ninja mal wieder einen solchen Artikel zum wissenschaftlichen Stand verlinkt.

Es gibt nicht viel was wir aktiv dafür tun können, außer: weniger vor diesen Bildschirmen hocken. Nur wird das Berufstätigen aus dem IT-Bereich oder ähnlichen Bereichen leider nicht viel bringen. Und das soll ganz sicher keine Entschuldigung sein.

Geht doch mal raus in die Natur und pflanzt einen Baum! Solange es noch Natur und Bäume gibt. Ach ja: und „echtes Licht“. Sonne und Gedönsen…

Entweder habe ich das bisher zu selten gebraucht. Oder ich habe so etwas einfach zu wenig verwendet. Nachfolgend die Matrix mit den 10 häufigsten Fällen, um sich Ausgaben von Linux-Konsolenbefehlen in eine Datei speichern zu lassen:

- befehl > ausgabe.txt

Standard. Einfach die Ausgabe des Befehls in eine Textdatei umleiten. Es wird keine Ausgabe im Terminal selbst geben. Existiert die Datei, wird diese überschrieben.

- befehl >> ausgabe.txt

Siehe oben, nur dass das erneute Ausführen die Ausgabe der Ursprungsdatei anhängt.

- befehl 2> ausgabe.txt

So weit ich das verstehe, werden nur Fehler in die Textdatei geschrieben, ansonsten verhalten wie ganz oben.

- befehl 2>> ausgabe.txt

Dito, statt überschreiben der Datei werden die Fehlerergebnisse hier jedoch angehängt.

- befehl &> ausgabe.txt

Hier werden Standardausgabe des Befehls plus Standardfehler in die Textdatei geschrieben. Existiert die Datei, wird diese überschrieben.

- befehl &>> ausgabe.txt

Ihr ahnt es: statt überschreiben werden beide Ausgaben angehängt.

- befehl | tee ausgabe.txt

Wenn ihr beides wollt: Ausgabe in eine Textdatei und eben noch den Output in der Konsole sehen (z.B. zur Kontrolle).

- befehl | tee -a ausgabe.txt

Hier brauchen wir explizit einen Schalter, -a, um statt einem Überschreiben ein Anhängen zu bewirken.

- befehl |& tee ausgabe.txt

Hier gehen Standardausgabe des Befehls inklusive Standardfehler in die Textdatei. Existiert diese, wird sie überschrieben.

- befehl |& tee -a ausgabe.txt

Wie oben, nur eben mit anhängen.

[via]

Sind Grundlagen und ist auch definitiv best practice bei der Fehlersuche und dem Weiterleiten von Fehler- bzw. Statusmeldungen aus dem Konsolenterminal an Dritte.

Allerdings, auch wenn ich das hier mal endlich festhalte: ich werde es a) wieder vergessen und b) mich in den seltensten Fällen dran halten. :-/ Dazu noch Hitzewelle und Atembeschwerden den ganzen Tag; da krisch Plack…

Von Zeit zu Zeit befasse ich mich mit diversen PC-Hobbyprojekten. „FreeBSD“ wollte ich eigentlich schon seit Version 10.0 mir mal anschauen (2014…), kam aber zeitlich überhaupt nicht dazu.

Da ich noch einen alten, aber damals ziemlich leistungsfähigen Desktop-PC im Keller stehen hatte, musste dort die zweite, uralte Festplatte endlich mal bespielt werden. Mein Erfolg sollte damit besiegelt sein, ein lauffähiges, eventuell gar WLAN-internetfähiges „FreeBSD 12.0“ am Rennen zu haben. Mit diesem Beitrag kann ich sagen: a) ich hatte Erfolg und b) ich wollte festhalten, was für Schwierigkeiten ich hatte und einen ersten Einstieg geben.

(Oben: Läuft! „FreeBSD“ 12.0 beim ersten Gruß)

Da das eine alte i386-Kiste ist musste ich mir natürlich erstmal die ISO besorgen. Die passt auf eine CD und ist frei hier herunterladbar: https://download.freebsd.org/ftp/releases/i386/i386/ISO-IMAGES/12.0/.

Das Brennen mit k3b war erfolgreich, also kopfüber hinein in die kryptischen Installations-Routinen!

Hier sieht man mal wieder, wie verwöhnt man ist: alleine war es nicht zu packen. Windows wird meist mit den Maschinen mitgeliefert, hier braucht man sich kaum noch um Installer zu kümmern. Wenn man wie ich seit 2005 Linux-Installer gewohnt ist, hat man zwar die Entwicklung hier permanent mitbekommen und kann bestimmte Vorgänge im Schlaf. Doch „FreeBSD“ ist schon sehr eigen hier. Zum Glück gibt es ja das große „G“ und da fand ich einen Beitrag, der zur Installation kaum noch Wünsche offen ließ:

https://rauchland.com/articles/installing-freebsd/.

Sehr zu empfehlen und sehr netter Autor/Artikel!

Dadurch fand ich heraus, dass man als Hostname keinen Namen im eigentlichen Sinne, sondern eine Domain angibt. Meine Maschine heißt nun freebsd.aethyx.eu.

Das zweite Problem war wie immer: das Netzwerk. An dem Desktop-PC hängt aber eine Atheros-PCI-WLAN-Karte, die von Linux und BSD-Derivaten erkannt werden sollte. Nach drei Versuchen war das dann auch der Fall. Hier bin hier immer etwas egomanisch unterwegs und muss das schon mit dem Installer hinkriegen. So habe ich hinterher weniger Stress, auch bei den ersten Updates. 🙂

Drittes Problem war die „Reg-Domain“ als Code. Hier muss man aus Europa stammend ETSI nehmen und das Land auswählen.

Probleme mit der Formatierung der zweiten HDD gab es bei mir keine: wie erwähnt war die ja uralt und nur 30GB groß, konnte direkt platt gemacht werden. Etwas gestutzt habe ich beim Dateisystem, hier habe ich einfach das Vorausgewählte genommen, was irgendwie MSDOS-Bezug hatte. War dann zufällig hinterher richtig.

Gewöhnungsbedürftig war die Einrichtung meines Users. Aber auch hier half der Artikel von rauchland.com über alle kleinen Schwierigkeiten hinweg.

Ich dachte das war es dann und mache einen Reboot und schaue mal rein. Denkste!

grub2 von einem installierten Debian 9 auf der ersten HDD zeigt keinerlei neue Einträge. Scheinbar überschrieb „FreeBSD“ aber auch nichts, was irgwendwie gut war: so konnte ich das bestehende Linux nutzen, „FreeBSD“ mit dem PC „bekanntzumachen“.

Tatsächlich hat dieser Vorgang, „FreeBSD“ als Eintrag in grub2 zu bekommen und dass es auch startet, die meiste Zeit gekostet. Eine Standardlösung gab es hier nämlich nicht.

Die Lösung war im Verzeichnis /etc/grub.d/ eine Datei namens 40_custom auszufüllen. Ich kann mich jetzt nicht mehr zu 100% erinnern, doch in meinem Fall sah der lauffähige Code wohl aus:

menuentry "FreeBSD 12.0" {

set root= '(hd1,1)'

chainloader (hd1,1)+1

}

Hier half nur Try & Error weiter. Mit /dev/sdX und dergleichen ließ sich mein „FreeBSD“ nicht ansprechen. Ich hatte auch erst hd1,0 da drin und nichts lief. Weiß nicht mehr, wie viele Versuche ich gebraucht habe, aber waren mehr als drei. 😉

Cool. Also irgendwann lief das Betriebssystem dann. Macht coole Sounds, wenn man auf der Tastatur (zu viel) klimpert! 😀

Und, was ich auch nicht wusste: kein DE (Desktop Environment). War ja aber auch gar nicht mein Ziel. Es sollte laufen, ich sollte mich einloggen können und erste Updates fahren.

Wenn man das erste Mal eingeloggt ist muss man wissen, es gibt erstmal kein sudo. Also root-Ebene mit su und Updates eingespielt:

freebsd-update fetch

freebsd-update install

Das System sollte nun auf dem neuesten Stand sein.

Ähnlich wie der Artikel von rauchland für die Installation gibt es auch hier einen Artikel, den ich sehr empfehlen kann: https://tecmint.com/things-to-do-after-installing-freebsd/.

Hier kann man sich recht komfortabel entlang hangeln, was zu tun ist; eye candy ist ja nicht. Macht aber Spaß, und man hat schnelle Erfolge.

Genutzt habe ich hier, neben dem Update: die Installation einer bash; Installation meines favorisierten Texteditors nano; Installation und Konfiguration von sudo natürlich; alles andere konnte ich zumindest temporär liegen lassen. So wie ich das quer las sind hier viele Netzwerkgeschichten mit dabei, die mich als Coder jetzt erst einmal nicht interessieren.

Wer möchte, ich habe 9 Fotos während der Installation erstellt, und kann sich die in unserem eigenen Cloud-System von AETHYX MEDIAE gerne als Galerie ansehen:

https://cloud.aethyx.eu/index.php/apps/gallery/s/tdjdwt7PmTBZNNz.

Mein Lieblingsfoto seht ihr bereits oben als Teaser dieses Artikels. 🙂 Sind aber alle irgendwie sehr geil!

Ich bin am Wochenende bei der Installation von xorg geistig ausgestiegen. Die Wahl einer DE fällt mir nicht leicht, zumal „mein KDE“ wohl nicht mehr erhältlich sein soll, wie ich las? Jedenfalls, wer hier weitermachen möchte und z.B. Gnome oder LXDE aufspielen möchte, natürlich gibt es auch hierfür einen Artikel im Web: https://2daygeek.com/install-xfce-mate-kde-gnome-cinnamon-desktop-environment-on-freebsd/. Have fun!

Bei den Projekten, die ich so starte, ist anfangs nie wirklich klar, in welche Richtung sie sich entwickeln werden. Meist lasse ich mich dabei treiben und probiere verschiedene Dinge aus. Mit Entwickler-Background ist „FreeBSD“ natürlich erstmal interessant hinsichtlich Coding-Phänomenen, die nur hier möglich sein sollen; das fängt schon beim Aufbau des Betriebssystems an. Meist stürze ich mich damit zuerst wo rein. Ob sich das jetzt groß unterscheiden wird von Linux, da beide Systeme ja auf einer i386-CPU-Architektur laufen, bleibt abzuwarten.

Dann ist „FreeBSD“ natürlich die perfekte Grundlage um mal gutes altes UNIX zu lernen. Schließlich haben wir diese offene Möglichkeit auch erst seit 1993.

Und schließlich ist „FreeBSD“ auch die Grundlage für Apples Darwin und diverse Nintendo– und PlayStation-Spielekonsolen. Vielleicht treibt es mich auch dorthin, bevor ich nicht doch einen Server einrichte.

Ehrlich gesagt: kein. Plan.

Spaß gemacht hat es trotzdem! Und: läuft!

Mit seinen erst 30 Jahren ist das WorldWideWeb eine immer noch recht junge, technisch hochentwickelte, revolutionäre Erfindung. In dieser relativ kurzen Zeit haben wir einer spezifischen Bewegung sehr viele reale, kryptographische Errungenschaften zu verdanken: Cypherpunks.

Das WWW war die Plattform, mit der sicherheitsrelevante Gedankengänge und Ideen, die nur einer kleinen Schar elitärer Zirkel zur Verfügung standen, für jeden Nutzer des Web verfügbar sein konnten und sollten.

Ein Abriss.

Es startete mit der asymmetrischen Verschlüsselung von EMails bereits in den 70ern und 80ern des 20. Jahrhunderts. Heute kennt jeder Emailnutzer PGP/OpenGPG und viele Entwickler und Visionäre sind sogar mit eigenen Algorithmen hier verewigt (Beispiel Diffie-Hellman-Schlüsselaustausch-Protokoll, RSA (Rivest-Shamir-Adleman), etc.). Meine eigenen Experimente hier gehen zurück bis ins Jahr 2005 (Beispiel webmaster@net-designz.de und Kennung E01AED3DEEACF9C3) und wurden leider nur sporadisch zum Einsatz gebracht aufgrund legendärer Kommentare meiner Emailpartner wie „zu komplizierte Einrichtung“ oder „privaten Schlüssel verloren“.

1990 gründet sich die Electronic Frontier Foundation (EFF) zur Stärkung und Durchsetzung von „Internet-Bürgerrechten“.

Mit SSH 1.x entstand an der Universität Helsinki Mitte der 90er durch Tatu Ylönen gar ein Standard um den kompletten Netzwerkverkehr zu verschlüsseln. Heute wählt sich jeder z.B. von seinem PC oder Laptop per SSH auf einem scheckkartengroßen Linux-PC, dem „Raspberry Pi“, standardmäßig über die Konsole zur Administration ein.

Zur selben Zeit hatte die legendäre Cypherpunks-Mailing-Liste ca. 700 Abonnenten und wuchs bis Ende 1997 auf ca. 2000. Über diese Liste tauschten sich Aktivisten, Hacker und Interessierte wie John Gilmore und Julian Assange zu Themen wie „privatsphäre-erweiternde Technologien“ und Kryptographie aus.

In den 90ern entsteht ebenso das „Cypherpunk-Manifest“ (A Cypherpunk’s Manifesto). Essentielle Ideen lauten so:

„Privacy is necessary for an open society in the electronic age. … We cannot expect governments, corporations, or other large, faceless organizations to grant us privacy … We must defend our own privacy if we expect to have any. … Cypherpunks write code. We know that someone has to write software to defend privacy, and … we’re going to write it.“ [via]

Der Mainstream greift das Thema im selben Jahrzehnt u.a. durch das „Wired“-Magazin auf.

Der Kampfbegriff „crypto wars“ folgt kurz darauf. Vor allem die US-Regierung versucht mit alliierten Verbündeten in jenem Jahrzehnt die Öffentlichkeit und nicht zur Allianz zugehörige Regierungen davon abzuhalten, elektronische Kryptografie-Technologie zu benutzen, oft mit der Drohung eigener Geheimdienste.

Kryptographie-fähiger Programmiercode fiel bis ins Jahr 2000 gar in die Kategorie einer Waffe und der Export war bis in diese Zeit durch US-Recht verboten.

Bram Cohen entwickelt und veröffentlicht 2001 BitTorrent, ein Datenübertragungsprotokoll auf P2P-Basis für Daten und elektronische Dateien.

2002 entsteht das TOR-Netzwerk, eine OpenSource-Software zur anonymen Kommunikation. Über unzählige Relays entsteht ein komplett neues Netzwerk, das „Dark Web“, mit eigenen TOR-Browsern, Marktplätzen, Wikis, Chat-Systemen.

2006 gründet sich in Island WikiLeaks, eine Enthüllungsplattform des australischen Internetaktivisten Julian Assange. WikiLeaks unterhält nach eigenen Angaben bis 2016 zehn Millionen Dokumente über News-Leaks, Whistleblower- und geheimgehaltene Regierungsinformationen. Motto: „WikiLeaks bringt wichtige Informationen an die Öffentlichkeit. Wir stellen eine sichere, innovative und anonyme Möglichkeit unseren Quellen zur Verfügung Informationen an unsere Journalisten weiterzugeben“. Publikationen geschehen oft roh und komplett unzensiert. Eine Übersicht über acht spektakuläre Leaks, allein bis 2010, findet sich z.B. hier.

2008 wird „Bitcoin“ der Öffentlichkeit durch ein Whitepaper vorgestellt, eine dezentrale Kryptowährung, die staatlichen Konkurrenz machen soll und die bereits in der Betaversion wirklich funktioniert. Bis heute kann jeder Interessierte an der Weiterentwicklung des Quellcodes mitmachen und die Blockchain mitprägen.

2014 bringt der ehemalige NSA-Systemadministrator Edward Snowden durch die unerlaubte Veröffentlichung von internen Dokumenten globale Überwachungsprogramme der NSA ans Licht der Öffentlichkeit. Der zuerst nach Hongkong geflüchtete und mittlerweile in Russland durch das Asylrecht beschützte Computerexperte konnte auf populäre und weltbekannte Nachrichtenmedien wie „The Guardian“, „Washington Post“, „DER SPIEGEL“ und „The New York Times“ für die Veröffentlichungen zählen.

„The Guardian“ war gestern, 11. April 2019, einem sehr düsteren Tag für Cypherpunks und Internetaktivisten wie frei arbeitenden Journalisten weltweit gleichermaßen, auch die erste Quelle, die mir ins Bewusstsein brachte, dass wir uns derzeit in keiner guten, optimistischen und sicheren Zeit der Menschheitsgeschichte befinden:

Hierbei handelt es sich um den Live-Feed von der Verhaftung des Internetaktivisten und WikiLeaks-Gründers Julian Assange.

Auch deutschsprachige Medien wie SPIEGEL ONLINE und heise.de berichteten kurz darauf ebenfalls davon.

Vermutet wird eine geplante und koordinierte Aktion Ecuadors unter Druck der USA und Großbritannien. Dafür spräche auch die krude Aberkennung des Asylstatus, den Julian Assange erst Ende letzten Jahres von der linksgerichteten Vorgängerregierung Lenin Morenos erhalten hatte und die „Einladung“ der britischen Polizei durch den ecuadorianischen Botschafter.

Wie auch immer dieser Fall jetzt ausgehen mag, die Aktion bedeutet nichts Gutes.

Für die Demokratie nicht, und die Freiheit leider auch nicht.

Darüberhinaus waren die Bilder, die gestern publiziert wurden durch ein Video und der aktuelle Zustand Assanges eines Menschen unwürdig. Es ist nicht klar, was dort die letzten Monate vorgefallen sein muss. Ebenfalls unklar ist, was sieben Jahre geschlossene Räume aus einem Internetaktivisten auf englischem Botschaftsterritorium anrichten können.

Stattdessen fragten manche lieber, welches Buch Assange dort in der Hand beim „Abtransport“ hält oder was nun aus der „Embassy Cat“ würde. Geht’s noch!? Wie immer nichts Neues im traurigen Westen.

Die Ironie der Geschichte will es am Ende sogar so, dass das Bilder eines russischen Übertragungsteams waren.

Auch die besten Worte, fand ich, publizierte das russische Außenministerium durch Maria Zakharova bereits um 11:14 Londoner Zeit mit seiner Kritik:

„Die Hand der „Demokratie“ zerdrückt die Kehle der Freiheit.“

Julian, mit diesem Text möchte ich und gizmeo.eu dir danken für wundervolle Jahre der Inspiration, des Mutes, der Intelligenz, und viele, oftmals auch sehr komplizierte Anregungen zu Themen wie Kryptographie, Onlinejournalismus und Webpublishing! Der gestrige Tag hätte nie passieren dürfen. Die Idee von WikiLeaks wird weiterleben. Und Cypherpunk erst recht. Wir. Sind die Zukunft.

„They know we know who they are. They will fall.“ – El-P, ehemals „Company Flow“

Das erste Quartal 2019 ist zu Ende. Wir befinden uns bald im 16. Monat des Bekanntwerdens der Hardcore-Hardware-Prozessoren-Bugs „Meltdown“ und „Spectre“. Zählt man das halbe Jahr Geheimhaltung dazu, sogar schon im 22. Monat.

Zeit für einen kurzen Status, wo wir gegenwärtig stehen.

Wie die folgende Grafik des „35C3“ (35. Chaos Communication Congress) anschaulich zeigt, sind aus zwei Hardware-Bugs hervorgerufen durch das OoOE-Paradigma nunmehr 27(!) geworden:

Eine Empfehlung zum Kauf von Hardware mit Prozessoren von Intel, AMD, ARM & IBM kann also derzeit in keinster Weise ausgesprochen werden.

Entspannung ist kaum in Sicht.

Intel will zwar noch dieses Jahr erste CPUs verkaufen können, die hardwareseitig gegen „Meltdown“ geschützt sind. Welche das sind steht jedoch in den Sternen genauso, wie warum es nur die „Basisversionen“ betreffen soll (was auch immer das sei…) und nicht durchgängig alle Intel-CPUs. Welchen größeren GAU brauchen die noch!?

AMD will dieses Jahr noch eine(!) der „Spectre“-Varianten hardwareseitig patchen, allerdings lediglich in „Zen2“-Architekturen. „Zen2“ ist die 3. Generation der „Ryzen“-CPUs, die Mitte 2019 kommerziell erhältlich sein soll. Wer dadurch Server betreiben will, sollte auf den Codenamen „Rome“ achten, Desktopnutzer auf „Matisse“. Wie man oben gut erkennen kann durch die Grafik, wird es das aber wohl kaum bringen und ist wohl nur ein Tropfen auf den (viel zu) heißen Stein. Schade, AMD.

ARM, verantwortlich für so ziemlich jeden Prozessor weltweit(!) in Smartphones und Tablets außer denen aus dem Hause Apple, verspricht lediglich nebulös, dass „alle künftigen CPUs gegen Angriffe im Spectre-Stil resistent sein werden“ und veröffentlicht weiter Online-Listen mit betroffenen Prozessoren. Ja gut, ähhh…

IBM. Ja, „Big Blue“. „Big Blue“ halt. „Big Blue“ hat erst kürzlich „Red Hat“ für Milliarden-Milliarden US-Dollar gefressen und schläft bzw. hat sich wohl mental vom CPU-Markt verabschiedet. Daher keine Ahnung, was deren Status hier derzeit ist. Hinweise werden dankend entgegengenommen und hier weiter gepflegt.

Und was machen wir Nutzer & Käufer, mit Hardware von vor 2018? No choice. At all: patchen, patchen, patchen & daran glauben, dass es softwareseitig irgendwas bringt, klaffende, physikalische Hardware-Sicherheitslücken verzweifelt zu stopfen, bis es kein Morgen mehr gibt.

Meine armen KollegInnen der Programmiererzunft weltweit. Man könnte meinen, das Schicksal nimmt uns persönlich seit Mitte 2017 unsere seriöse Arbeitsgrundlage. Was sollen wir alternativ machen jetzt? Nutztiere züchten!? Bäume pflanzen!? Ich für meinen Teil, bin leider schwer überfragt. Keine guten, keine gesunden IT-Zeiten derzeit. DAMN.

(Oben: Image from page 269 of „A treatise on the diseases of the eye“ (1883), CC0, via)

Von (a)sozialen Medien sind die Nutzer es mittlerweile gewohnt, dass dort eingestellte Bilder & Photos zu Marketingzwecken ausgeschlachtet und missbraucht werden. In die selbe Kerbe schlägt auch, was IBM mit selbigen über die Foto-Community flickr.com machte, um seine KI (künstliche Intelligenz) zu trainieren:

„IBM hat fast eine Million Fotos von Flickr verwendet, um eine Gesichtserkennung zu trainieren. Die betroffenen Nutzer hatten dem jedoch nie explizit zugestimmt.“

[via]

Die Vergangenheit, so scheint es, lässt auch „Big Blue“ nicht in Ruhe. Das ist tatsächlich creepy wie zu nationalsozialistischen Hochzeiten.

Mal schauen, ob die knapp 30 Milliarden Euro teure Übernahme des FOSS-Produzenten „Red Hat Linux“ letztes Jahr hier helfen kann. Die Hoffnung stirbt ja bekanntlich zuletzt. Schlimmer geht ja nimmer. Oder? Oder!??

Kinder aus Großstädten hatten ein eigenes Tonstudio und Atari-Geräte bis zum Erbrechen. Mir blieb nur der C64 meines Vaters, den er auch eigentlich nie gerne teilte.

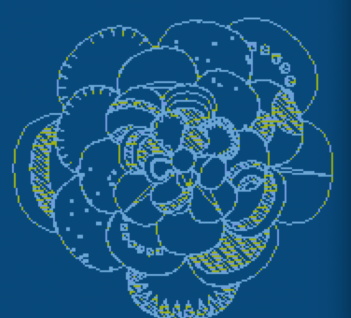

Mit dem C64 kam ich zu Videogames. Mit Atari konnte man allerdings noch viel, viel mehr machen. 8Bit-SVG-Grafiken-Hacking zum Beispiel:

Was wir oben sehen ist eine mit einem Atari 1200XL/800XL erstellte 8Bit-SVG-Grafik. Soll nur bescheidene 45 Minuten gedauert haben.

Kevin Savetz hat ein eigenes Tool für die 80er-Jahre-Hacking-Kultkisten programmiert, siehe: https://github.com/savetz/Renderific. [via]

Geschrieben in der Programmiersprache TurboBasic XL hebt „Renderific“ sich von anderen Derivaten ab, indem es nicht nur in der Lage ist die erstellten Grafiken auf einem Bildschirm auszugeben, sondern kann diese auch an ein angeschlossenes Zeichengerät schicken. Grafikexperten kennen diese Geräte heute unter dem Begriff CAD.

Kevin ist ferner derzeit damit beschäftigt sein Programm für den Atari 1020 zu portieren. Hilfe erwünscht er sich hierbei genauso wie bei den Anpassungen des Programms durch die Sprache TurboBasicXL. Meldet euch doch bei ihm, falls ihr Freizeit übrig habt!

Atari als Firma hält sich übrigens wacker und auch Aktien sind heutzutage nach wie vor erhältlich. Der Aktienkurs des in den 70er-Jahren des vorherigen Jahrhunderts von Nolan Bushnell & Ted Dabney gegründeten IT-Unternehemens steht derzeit bei etwas kümmerlichen, doch respektablen, 0,33€.

Was DER Untergang werden wird für alle korrupten AnwältInnen, ImmobilienmaklerInnen, RichterInnen, etc., verschiebt sich updatetechnisch immer weiter nach hinten:

Zwar lässt sich das was sich von dem Hackerkollektiv um das russische IT-Genie Vitalik Buterin losgetretene Projekt wurde nicht mehr rückgängig machen, doch alleine hier Updates fahren zu können kostet ungemein Kraft, Zeit & wahrscheinlich auch Geld.

Anders lässt sich wohl die wochenlange Verzögerung hier, leider, nicht erklären.

Der aktuellen Status des durchgeführten Updates lässt sich hier abrufen:

Was sich schon auf den 27. Februar unnötig verschob, ist nun weiter zurück auf den 28. datiert worden. Nicht gut.

Wie hart es sein muss, Ethereum technologisch Gefallen zu tun, sah die IT-Welt bereits Ende 2016, als das Startup DAO grandios scheiterte (oder sollte man besser sagen: scheiternd gemacht wurde!?).

In jedem Falle.

Das Update wird ja weiter durchgeführt. Also kann es sich „nur“ um Wochen (oder Monate) handeln, bis die Smart-Contract-Plattform final geupdatet wurde.

So isch dem IT!

Das komplizierteste von Menschenhand gemachte Berufsfeld. Period.

P.S.: Constantinople ist kein „Fork“ von Ethereum, wie es permanent von inkompetenten Massenmedien im Internet behauptet wird, sondern lediglich ein Update(!).

Die DFG-VK legt sich gerne mit der Frankfurter Videospielschmiede „Crytek“ an.

Aus aktuellem Anlass, zu lesen im „ZivilCourage“-Heft 6/2018, gebe ich daher gerne das entsprechende, aufbereitete YouTube-Video weiter:

Die Analyse des Gegenschlags der DFG-VK läuft noch, das Video ist bereits aus 2017.

Wie man im oben erwähnten Heft nachlesen konnte war die Aktion sehr effizient, kostete nur 1.500€ und war auch an Kreativität kaum zu überbieten.

Man würde sich wünschen mehr solcher Aktionen zu sehen. Vielleicht nicht unbedingt gegen Videospielentwickler aus deutschen Landen, leider gibt es bei uns nicht sehr viele dieses Kalibers…

Meine Wenigkeit „lebt“ an einem „normalen“ Arbeitstag ca. 16 Stunden pro Tag.

Der durchschnittliche Deutsche konsumiert hingegen 10,5 Stunden Medien pro Tag.

Was läuft schief?

Läuft etwas bei mir schief?

Oder den anderen 81.999.999 Deutschen!?

Mhhhhmmmm…

(2 votes, average: 4,50 out of 5)

(2 votes, average: 4,50 out of 5)