Archiv für die Kategorie „Hacking“

Was das CERN macht, erschließt sich Erika Mustermann nicht. Die Eierköpfe dort haben das WWW erfunden und das „Gottesteilchen“ gefunden; alles Dinge, womit sie nichts anfangen kann. Ihre neueste Folge Seifenoper oder auch was heute Abend an Essen auf dem Tisch kommt, ist da viel relevanter. Von daher wird die Meldung hier auch komplett bei ihr untergegangen sein:

das CERN will künftig Antimaterie auf LKWs über Europas Straßen transportieren.

Schlagzeilen wie eigentlich nicht mehr von dieser Welt. Erika hat hier also nicht ganz unrecht.

Nah, Spaß beiseite, das hier ist völlig loco.

Nicht nur, dass die Eierköpfe mittlerweile wissen, wie man Antimaterie „produziert“. Die Meldung ist generell schon ziemlicher Oberhammer. Als wird hier eine Art Onlineshop-Artikel hergestellt. Oder irgendwie sowas. Morgen kaufe ich das bei Tedi oder im 1-Euro-Shop. Absolut verrückt. Nee, die forschen gerade welche magnetischen und elektrischen Felder es braucht, um Teilchen für den Transport „in Position“ halten zu können. Und das findet man wohl gerade in einem Pilotprojekt in einem LKW dort. Auf dem Gelände irgendwo.

Kann man sich nicht ausdenken sowas.

Für was ist der Kram eigentlich gut? Sagt ein KI-Tool:

1. Medizinische Bildgebung (PET-Scans) – Bereits im Einsatz

Positronen-Emissions-Tomographie (PET)-Scanner verwenden Positronen (Antielektronen).

Ein radioaktiver Tracer emittiert Positronen, die im Körper mit Elektronen vernichtet werden. Dabei entstehen Gammastrahlen, die zur Erstellung von 3D-Bildern innerer Organe detektiert werden.

✅ Aktuelle Anwendung von Antimaterie in der Praxis.

2. Krebsbehandlung (experimentell)

Die Antiprotonentherapie wird als Form der fortschrittlichen Strahlentherapie erforscht.

Antiprotonen liefern Energie präziser an den Tumor und können so die Schädigung gesunden Gewebes reduzieren.

🚧 Aufgrund von Kosten und Infrastrukturbedarf befindet sich die Entwicklung noch in einem frühen experimentellen Stadium.

3. Energieerzeugung (theoretisch)

Bei der Materie-Antimaterie-Annihilation werden 100 % der Masse in Energie umgewandelt (im Vergleich zu ca. 0,7 % bei der Kernfusion).

Theoretisch könnte 1 Gramm Antimaterie etwa 90 Terajoule Energie (etwa 21 Kilotonnen TNT) erzeugen.

🚫 Derzeit nicht praktikabel: Die Produktion von 1 Gramm würde mit heutiger Technologie Billionen von Dollar kosten.

4. Antrieb (Theoretische, futuristische Raumfahrt)

Antimaterieantriebe könnten die Raumfahrt revolutionieren:

Als Konzepte werden Antimaterieraketen mit Strahlenkern und Feststoffkern vorgeschlagen.

Potenzial für nahezu Lichtgeschwindigkeiten, die interstellare Reisen ermöglichen.

🔭 NASA und ESA haben dies erforscht, aber die derzeitige Produktion ist minimal.

🚀 Aufgrund von Eindämmungsproblemen und Produktionsbeschränkungen ist die Realisierbarkeit noch weit entfernt.

5. Grundlagenforschung in der Physik

Antimaterie ermöglicht es Wissenschaftlern, Folgendes zu testen:

Symmetriegesetze (CPT-Symmetrie, CP-Verletzung)

Gravitationsverhalten von Antimaterie (wird am CERN mit Antiwasserstoff getestet)

🔬 Entscheidend für das Verständnis des Materie-Antimaterie-Ungleichgewichts im Universum.

6. Waffen (hypothetisch)

Antimateriebomben sind ein gängiges Science-Fiction-Thema.

Eine winzige Menge könnte gewaltige Explosionen auslösen.

🚫 Kein bekanntes Land hat Antimaterie als Waffe eingesetzt – viel zu instabil, teuer und schwierig zu lagern.

Also das Motiv ist #5, mit etwas Pech landen wir bei #6 (tja…) und im besten Fall kommen wir mit den LKWs dann irgendwo bei #2, #3 und/oder #4 raus. Vielleicht, vielleicht auch nicht. Lasst uns eine Münze werfen! Ich nehme Zahl.

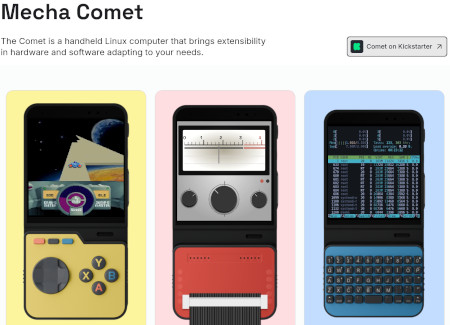

Penetrationstests, Hardwareanalyse, experimentelles Arbeiten mit digitalen Systemen und aktuell noch ein unterstützbares Kickstarter-Projekt:

Gestatten, der Interrupt!

Im Kern steuert ein Raspberry Pi mit 1GHz-Prozessor und 512MB RAM die Hardware bei. Das Besondere hier ist sicherlich der Touchscreen im 3,5“-Format, sowie die eingebaute Tastatur und die dem alten GameBoy sehr ähnlichen Oldschool-Bedienelemente.

Wer will, bekommt ab Q4 dieses Gerät für 169 US-Dollar (ca. 150€) und kann dann eigene Tools installieren, Skripte anpassen oder (Achtung, Autismus-Gefahr… nee, Spaß) am Kernel direkt arbeiten. Da die Kampagne nämlich ihr finanzielles Ziel bereits erreicht hat, ist das kein Traumprojekt mehr, sondern wird konkret gebaut!

Was haltet ihr davon? Ab dafür in die Kommentare. 🙂

Genau mein Mann:

„I often get distracted.

I obviously don’t like it.

So I decided to turn my computer’s clock into a constant reminder to help me focus.“ – Marc Paepper

Aus meiner Sicht genau, wie Software entwickelt werden sollte: integriert. In das ganze Gedöns, was wir mit IT-Hardware sowieso schon haben. Nicht irgendein neuer Furz, den am Ende niemand braucht und weitere Ressourcen verbraucht. Yesss!

Geht nur mit Gnome but who cares. Bitte mehr davon!

Bitte stör mich jetzt nicht, ich lese junk content/

das KI-Bild hier hat 15 Arme, geiler junk content/

warum scrollt hier diese Seite nicht, junk content/

der QR-Code zeigt die Preise nicht, junk content/

fünf Sekunden Video plus Idiotenpose, junk content/

gestern neues Smartphone für megageilen junk content/

Wieso soll ich mich noch anstrengen, wenn es draußen keiner mehr tut/

Technologie ist doch was Gutes, wenn es Milliardäre tun/

lasst uns Raketen stationieren auf einsamen Inseln/

mein Grafikprozessor hier malt nur mit ganz groben Pinseln/

Bitte stör mich jetzt nicht, produziere junk content/

warum sieht alles aus wie Scheiße, war wohl junk content/

heute wird alles nur noch ge-liked, war früher junk content/

selbst Politik ist heute Sinnbild für junk content/

jedes Abo 80€, ganz sicher kein junk content/

jedes Update 40€, weil war nie junk content/

Wieso soll ich mich noch anstrengen, wenn es draußen keiner mehr tut/

Technologie ist doch was Gutes, wenn es Milliardäre tun/

lasst uns Raketen stationieren auf einsamen Inseln/

mein Grafikprozessor hier malt nur mit ganz groben Pinseln/

100€ für ein Bluescreen, Code war junk content/

Aktie schießt trotzdem steil nach oben, alles junk content/

der CEO geht heute nicht mehr scheißen, er geht junk content/

früher hieß das alles Scam, heute nur noch junk content/

endlich fliegen wieder Raketen, geiler junk content/

sie erreichen nur leider nie ihr Ziel, junk content/

Wieso soll ich mich noch anstrengen, wenn es draußen keiner mehr tut/

Technologie ist doch was Gutes, wenn es Milliardäre tun/

lasst uns Raketen stationieren auf einsamen Inseln/

mein Grafikprozessor hier malt nur mit ganz groben Pinseln/

Bitte stör mich jetzt nicht, es geht um junk content/

heute ist niemand mehr d’accord, sind alle junk content/

beim Dating wird nicht mehr commited, ist jetzt junk content/

gehen wir Malle oder Bali, Hauptsache junk content/

deine Freundin sagt, sie ist enttäuscht, junk content/

jetzt bist du wieder alleine, egal, gibt doch junk content/

Wieso soll ich mich noch anstrengen, wenn es draußen keiner mehr tut/

Technologie ist doch was Gutes, wenn es Milliardäre tun/

lasst uns Raketen stationieren auf einsamen Inseln/

mein Grafikprozessor hier… STFU verfickte GPU/

Wir schreiben die Nullerjahre und wir fangen gerade an dank einer revolutionären Technik von Aaron Swartz, RSS, uns unsere eigenen digitalen Zeitungen mit RSS-Feeds aufzubauen. Eine meiner frühesten Quellen hier war digg.com, eine Art News-Aggregator der Tech-Welt; man könnte die Website als eine Mischung aus dem heutigen reddit und dem verlorenengegangenen Linksammler del.icio.us beschreiben – inklusive Uservoting. Alles kurz und knackig. Eigentlich für Tech-Nerds immer interessant, immer up2date.

Die Seite verschwand irgendwann. Nicht ohne (Tech-)Skandale. Wurde verkauft, wieder hochgezogen, wieder plattgemacht. Selbst heute habe ich den Feed noch im RSS-Reader, bekomme aber lediglich einen 404er – nicht gefunden.

Nicht mehr lange!

Das Projekt kehrt zurück und das ist für mich persönlich jetzt schon eine der besten Tech-News des Jahres.

Aktuell bekommt man für 5$ Zugang zum Vorschaubereich https://reboot.digg.com/, man wird auf dem Laufenden gehalten zu den aktuellen Entwicklungen. Laut meinen vorliegenden Informationen gibt es noch kein Veröffentlichungsdatum der Live-Version der Website. Natürlich wird KI zum Zug kommen (Moderation), natürlich wird alles eine Nummer kleiner (wohl kein Millionenpublikum mehr). Wenn allerdings die Dinge nicht ganz so beschissen laufen, hat die Seite Potenzial reddit ein wenig ernste Konkurrenz aus der Nische machen zu können.

Ich freue mich darauf! In einer Zeit in der nach und nach gefühlt jedes Indie-Projekt schließt, haben wir hier mit digg eines, das einfach mal aus der Versenkung zurückkehrt. Schöne Web-Zukunft, finde ich. Wenn es richtig und konsequent gemacht wird.

Ganz egal, wer das gemacht hat, Gründe gab es genug.

Der passende Soundtrack dazu IMHO:

Die komplette Internetpest, was da seit 2003 abgeht. Endlich hat es ein Ende, war verdammt nochmal Zeit.

Good news für alle Modder und Indie-Game-Entwickler:

https://github.com/NVIDIA-Omniverse/PhysX/blob/main/physx/CHANGELOG.md.

„v5.6.0-107.0

With this release, we make the complete GPU source code available under the BSD-3 license. We no longer provide binaries for GPU acceleration and users have to build the GPU binaries from source; in order to do so, please note the additional build instructions in the platform readmes linked below.“

Das Feature ist bahnbrechend: ich habe letztens erst mit „Two Worlds II“ ein PS3-Rollenspiel des polnischen Entwicklers Reality Pump (R.I.P.!) gespielt und bin auf einer 16 Jahre alten Konsole mit offener Kinnlade von der Couch gefallen!

Für die, die jetzt das erste Mal davon hören: https://de.wikipedia.org/wiki/PhysX.

Eine Veröffentlichung aus der Not geboren: Nvidia hat keinen Bock mehr, die User sollen ihre Binärdateien selber bauen. Nehmen wir gerne mit, danke euch! :-p

Ahhhh, what a bliss:

Der Mecha Comet ist ein modularer Linux-Handheld-Computer: https://mecha.so/comet.

Modular.

Linux.

Handheld.

Fuck yeah!

Das ist genau die Art Hardware, die wir uns unter FOSS so vorstellen! Das Ding kann nur geil werden, hier geht’s zum Kickstarter-Projekt: https://mecha.so/comet/notify.

Es gab noch mehr von der diesjährigen CES, was hier exzellent reinpasst, stay tuned…

Der wichtigste Journalist im Westen und Gründer der Enthüllungsplattform Wikileaks ist endlich frei.

Es wird ein seltsamer Deal, aber wenn alle Seiten mit erhobenem Haupt aus der Sache hier rauskommen, ist auch schon was gewonnen:

- Assange reist zunächst auf die Nördlichen Marianen. Das ist ein Niemandsland im Pazifischen Ozean zwischen Japan im Norden und Papua Neu-Guinea im Süden

- da sich dort ein US-Bundesbezirksgericht befindet, kann er verurteilt werden für „Verschwörung zur Preisgabe von Geheimnissen über die militärische Verteidigung der Vereinigten Staaten von Amerika“. So wahrt der aktuelle US-Präsident und die USA ihr Gesicht

- der Prozess findet am 26.06.24 um 9 Uhr Ortszeit statt

- das Strafmaß wird noch am selben Tag von Richterin Ramona Manglona verkündet

- anschließend darf Julian Assange endlich, nachdem er von Großbritannien und Ecuador 2018 auch noch krass verraten wurde, in sein Heimatland Australien ausreisen

[via]

Wenn Geschichtsschreiber in hundert oder so Jahren über uns im Westen und die Presse- und Meinungsfreiheit urteilen werden, wird dieser Fall hier mit sehr hoher Wahrscheinlichkeit als krasses Negativbeispiel herhalten müssen. Für mich war das analog wie das Schweigen der „Silent Generation“ zu den Naziverbrechen zur Zeit des Zweiten Weltkriegs. Ein absolutes Nogo, ein Paradebeispiel westlicher Heuchelei und innerer Verschwörung. Ein perfekter (komplett asozialer) Politkrimi, nur leider Zeitgeist und harte Realität. Unsere „Freiheit“ ist scheinbar auch nur eine auslegbare Illusion, wie dieser Fall hier seit mittlerweile 14 langen Jahren zeigte. Beide Mittelfinger hier von mir in die Fresse der USA, Großbritannien und leider am Ende auch Ecuador.

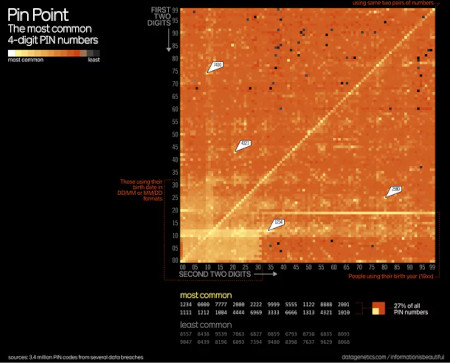

Wenn ihr mal einen vierstelligen PIN braucht, versucht mal diese hier (die häufigsten):

1234 0000 7777 2000 9999 5555 1122 8888 2001

1111 1212 1004 4444 6969 3333 1313 4321 1010

Stammt von hier, die entsprechende Heatmap dazu:

Von Nick Berry (R.I.P.) stammt die, die Quelldaten dazu findet man bei GitHub.

Auch witzig: 2580? Wegen Handys & Smartphone. 7410? Wegen dem Nummernblock auf einer PC-Tastatur.

Wenn Oma mal wieder ihr Handy nicht entsperrt kriegt – versucht mal eine der PINs von oben. Siebenundzwanzig Prozent Wahrscheinlichkeit für einen Treffer bei 10.000 möglichen Kombinationen sind ein Wort!

Früher habe ich alles totgemoddet: Spielekonsolen, Handys, Smartphones, Autoradios, Fernseher. Heute fühle ich mich zu alt für den Scheiß.

Aber hey, was soll’s!

Denn Sony hat jüngst mit einem PlayStation-Update ein Grinsen in meine alternde Fresse gezaubert: ich kann jetzt den Signalton beim Einschalten und die LED der PS5 selbst einstellen, harhar!

So Zeug hätten wir früher über USB-Sticks auf der Hardware platziert. Und uns dann stundenlang vorbei an offizieller Firmware irgendwelche depperten Schalter in Ecken von Quellcodes rausgesucht, um das einstellen zu können. Gegrinst hätten wir hier am Ende auch, aber das Gerät wäre halt im dümmsten Fall Schrott gewesen. Heute greifen manchmal die Hersteller selbst zu solchen Mitteln. Ich musste gestern breit Grinsen, als das funktioniert hat.

Und einen praktischen Nutzen hat das Update auch: dadurch, dass wir nun den Signalton beim Einschalten auf „Niedrig“ stellen können, merkt das jetzt die schlafende Freundin/Mutter/Vater/whatever nicht mehr! Wir können mehr zocken, müssen weniger diskutieren! Win-win! So muss das. Gerne mehr davon.

https://killedbyapixel.github.io/TinyCode/256B/BitwiseLiminal/

Bitwise 📼 Liminal

A Short Film in 256 Bytes of Code

Programmed by KilledByAPixel

Presented at Lovebyte Party 2024

…

I found an old VHS tape at a yard sale.

It was labeled „Bitwise Liminal“ in sharpie.

But when I watched the video it was only static.

Then I started having vivid and… unsettling dreams.

Also I couldn’t stop thinking about that weird VHS tape.

After researching I learned it was a digital backup.

Using some special software I recovered the data.

To my shock, it was a 256 byte program…

With trembling hands I opened it in a web browser.

Strange. This reminds me of the dreams I’ve been having.

Now I don’t need to sleep anymore.

I just keep watching.

…

Wer viel mit der (Linux-)Shell arbeitet, der kennt das Problem: Befehle aus der Vergangenheit zu finden ist ein pain in the ass.

Doch fret no more, denn es gibt jetzt Atuin:

Atuin wird vermarketet als die „magische Shell-Historie“ und es macht genau das: es speichert und stellt auf Abruf mit Hotkeys die eigenen Shellbefehle komfortabel in der eigenen Konsole dar. Auf Wunsch auch in der Cloud, um z.B. auf dem Heimrechner und Arbeitsplatz die selbe Historie nutzen zu können.

Im animierten GIF oben sieht man, wie das Programm funktioniert. Ein Muss für alle Konsolen-Rocker (und die, die es noch werden wollen natürlich)!

Das Projekt startete als Hobby und ist mittlerweile ein Vollzeit-Startup. Die eigentliche Entwicklerin, Ellie Huxtable, hat ihren 9to5-Job an den Nagel gehängt und macht nur noch hier weiter. Hier erklärt sie in einem sehr interessanten und informativen Post, wie und warum eigentlich.

Wer sie direkt supporten will, hier noch ein paar hilfreiche Weblinks:

Website: https://atuin.sh

Forum: https://forum.atuin.sh

Email: ellie@atuin.sh

Discord: https://discord.gg/jR3tfchVvW

GitHub: https://github.com/atuinsh/atuin

Mastodon: https://hachyderm.io/@atuin

Twitter/X: https://twitter.com/atuinsh

Es gibt Websites, die ich hasse. Zum Beispiel Pinterest. Oder Quora. Das ist totaler Schwachsinn dort und nie sinnvoll für mich, dennoch liefert die Google-Suche mir sehr oft Suchergebnisse genau dieser Idioten-Webprojekte auf Seite 1.

Leider ist es bei Google bis heute nicht möglich, selbst mit einem eigenen Google-Account, bestimmte Webseiten von der Suche auszuschließen. Wer die Syntax der Suchmaschine kennt, der weiß, man könnte auch -quora oder -pinterest manuell am Ende der Sucheingabe selbst anbringen. Aber ich bin Informatiker, das ist mir viel zu viel Arbeit.

Auf absehbare Zeit wird sich daran nichts ändern, schätze ich. Aber mit dem Plugin uBlock Origin kann man manuell Regeln hinzufügen. Und tatsächlich bleiben dann Ergebnisse frei von Idiotenseiten. Ein Zeile Code sieht beispielweise so aus:

google.*##.g:has(a[href*=".pinterest."])

google.*##a[href*=".pinterest."]:nth-ancestor(1)

Aktuell sind bei mir bereits folgende Regeln aktiv:

google.*##.g:has(a[href*=“.pinterest.“])

google.*##a[href*=“.pinterest.“]:nth-ancestor(1)

google.*##.g:has(a[href*=“.tiktok.“])

google.*##a[href*=“.tiktok.“]:nth-ancestor(1)

google.*##.g:has(a[href*=“.facebook.“])

google.*##a[href*=“.facebook.“]:nth-ancestor(1)

google.*##.g:has(a[href*=“.aliexpress.“])

google.*##a[href*=“.aliexpress.“]:nth-ancestor(1)

google.*##.g:has(a[href*=“.quora.“])

google.*##a[href*=“.quora.“]:nth-ancestor(1)

google.*##a[href*=“.gutefrage.“]:nth-ancestor(1)

google.*##a[href*=“.chip.“]:nth-ancestor(1)

google.*##a[href*=“.computerbild.“]:nth-ancestor(1)

Hinweis: auf Copy&Paste-Fehler achten – auf dem Smartphone ist “ ungleich “ 🙁

Ihr erkennt das Muster hoffentlich?

Kopiert den Code oben einfach und fügt das im Plugin in den Einstellungen im Tab „Meine Filter“ einfach ganz unten ein. Speichert die Änderungen mit dem Button „Änderungen übernehmen“. Und bei jeder neuen Googlesuche sind keine Ergebnisse mehr sichtbar von Seiten und Projekten, die ihr nicht wollt. Gern geschehen! 😉

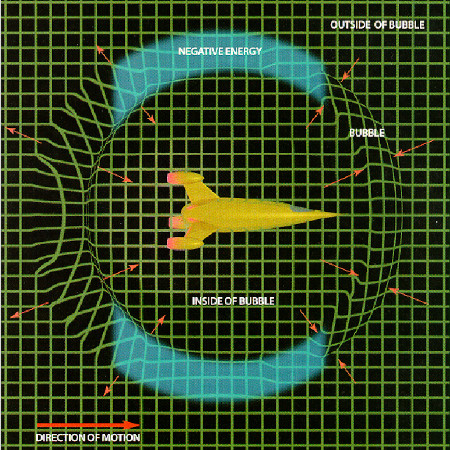

Zum Ende des Jahres noch eine traurige Meldung aus dem Bereich Technologie: für uns wird es leider nicht möglich sein, den Warp-Antrieb zu erfinden.

Oben: Warpantrieb nach Alcubierre

Wir erinnern uns: DER Weltraumantrieb der Wahl in der Space Opera „Star Trek“ – geht aber noch weiter zurück auf den Roman „Islands of Space“ von John W. Campbell aus dem Jahr 1957.

Nur warum?

Ist bisschen doof jetzt: für Antimaterie gilt Gravitation ebenso, fanden die Forscher vom CERN heraus.

Während die Meldung vom CERN dieses Jahr durchaus in den Medien war, war es der Zusammenhang mit der Warp-Technologie eher weniger. Wir bräuchten Antimaterie für den Warp, die „nach oben fällt“, statt nach unten. Tja, das Leben ist nicht fair, Schwerkraft kann ein ziemliches A****loch sein, wie hier.

Welche Optionen für interstellare Raumfahrt mit „Überlichtgeschwindigkeit“ bleiben uns dann noch? Ich weiß es nicht. Aber Warp wird es nicht.