Archiv für die Kategorie „Handy & Smartphone“

Ich hatte vor langem, vielleicht 1,5 Jahren mal erwähnt, dass ich IMO ganz cool fand als Multi-Messenger und auch eine Empfehlung ausgesprochen. Ich revidiere dies hiermit, denn ich bekam wie viele andere am 1. März Post:

We originally launched imo as a browser based messaging service to manage all of your IM accounts. Since then we have also developed apps for Android, iPhone, iPad and Amazon.

To provide the best and most reliable service for our users, we need to focus on the areas we feel we can make the biggest impact. We are now going to concentrate on building out our own communications platform to help people easily connect in their everyday lives. Our goal is to create the fastest and most reliable messaging, voice and video call service in the world.

On March 3, 2014, we will start discontinuing support for all third-party instant messaging networks. We know change isn’t always easy, but we hope our users will trust that this will make imo an even better service.

You will be able to download your chat history on o.imo.im from third-party networks until March 7, 2014.

To download your history:

1. Visit o.imo.im

2. Click the gear in the top right

3. Select Preferences

4. Select the Export chat history option

Thank you to all of our loyal users.

Sprach’s und begab sich in den Suizid.

Der Messenger hat jegliche Existenzberechtigung dadurch verloren.

Was aber hart ist für die Vielnutzer: Ihr habt nur noch bis 7. März, also Freitag Zeit, eure Chat-Logs zu sichern.

Das geht so:

1) o.imo.im aufrufen

2) mit Email-Adresse und Passwort einloggen

3) das Zahnrad oben rechts klicken

4) auf der rechten Seite den Link „Chat Logs exportieren“ klicken

5) Konten einzeln(!) auswählen und die ZIP-Dateien auf dem Rechner speichern

6) da ihr gerade dabei seid: sobald dies abgeschlossen ist, löscht auch euren Chatverlauf! Der Link ist gleich links davon

7) löscht am besten nun auch euer IMO-Konto

8) löscht die App

IMO wird zukünftig nur noch Text- und Videokommunikation über seine App anbieten. Es wird spekuliert, dass dieser harte Einschnitt mit der WhatsApp-Fratzenbuch-Übernahme zusammenhängt; IMO hatte neben Google+, Skype, Steam, ICQ auch Facebook-Messenger supportet.

Dass man so auf diese Aktion reagiert ist definitiv Kindergarten. So richtig trotzig und eben mit diesen wenigen Zeilen, immerhin wurde IMO auf 1.000.000-5.000.000 Geräten heruntergeladen.

Und was noch viel mieser ist, ist eben die kurze Zeit, eigene Chats zu sichern. Das werden viele aufgrund des Wochenendes überhaupt nicht gecheckt haben. Das wirkt unseriös, sowas braucht niemand.

IMO ist tot! Wird es jemand vermissen??

Mag jetzt nicht allzu sehr überraschen: Die Lumia-Smartphones von Microsoft-Nokia telefonieren eure privaten Daten zurück an die Firmenzentrale.

Zu diesen Daten gehört:

* Angaben zum Aufenthaltsort

* SMS-Nachrichten

* Identifikation eures Browsers

[via]

Bei proprietären Systemen grenzt es an ein Ding der technischen Unmöglichkeit, so etwas herauszufinden und sicher bestätigen zu können. Bei Lumia-Geräten ist das insofern interessant, als dass diese Privatsphären-Einschnitte bekannt sind seit es diese Teile gibt, also seit 2011.

Und: Frühjahr 2013, als erste Gerüchte über den Deal mit M$ auftauchten, hat sogar die finnische Regierung(!) ihnen vorgeschrieben, diesen Dreck gefälligst zu unterlassen. Ging Nokia wohl am A$$ vorbei.

Übrigens folgt euch Micro$oft wohl auch innerhalb eurer Lumia-Benutzer-Accounts: Es gab diesen Fall von einem Elternpaar, das gesperrt wurde, nachdem es Bilder ihrer nackigen spielenden Kinder während der Sommerferien gepostet hatte. BNW.

Multiple Orgasmen für 460€:

Gestern war ja diese ganz tolle Mobilfunk-Messe im schönen Barcelona. Dort wurde das Blackphone, das wahrscheinlich sicherste Smartphone der Welt im Moment, erstmals öffentlich vorgeführt.

Nicht nur die optische Sexyness überzeugt, auch die Specs:

* 4.7″ HD IPS Screen

* >2 GHz Quad Core CPU

* 2 GB RAM

* 16 GB Storage

* LTE

* HSPA+

* Front camera >8Mpx with flash, plus rear camera

Hinzu kommen dann ja noch eine Reihe ausgewählter sicherer Apps, die extra für das Teil entwickelt wurden: Silent Circle Apps, Silent Phone, Silent Text, Silent Contacts, Blackphone-built apps und Blackphone Firewall.

An der Adresse des Schweizer Shops änderte sich nichts: https://store.blackphone.ch/.

Rechnet mit Auslieferungen um den Juni rum.

Ihr sucht ein neues Smartphone? Verzichtet doch auf den Fingerabdruck-Wahnsinn, den das Samsung Galaxy S5 ebenfalls bringen soll und unterstützt eine kleine aber feine Hardware-Schmiede mit Potenzial und massenhaft fachlicher Kompetenz! Tut es! Tut es jetzt!

Programmierer und Menschen mit Ahnung vom Coden müssen jetzt sehr stark sein.

Es folgt der betroffene Code, der diese „ganz schlimme Sicherheitslücke“ in Apple-Betriebssystemen verursacht hat:

Das ist nicht euer Ernst, oder!?

Das erklärt auch, warum Apple das anfangs nicht publik machen wollte. Dieser Fehler ist dermaßen bescheuert und dürfte in seriösem Code in keinem Falle auftauchen. Nie. Niemals. Wer „programmiert“ dort in Cupertino, bitte!?

goto sind immer Sprungmarken. Man „spart“ sich einfach Schleifencode, man spart sich Code überhaupt, goto gilt als Spaghetti-Code, jeder Berufsanfänger lernt, dass man hierauf verzichtet, es gibt dafür sogar Abzüge in der Note, es ist großer Unsinn. In Java war man sogar so clever und verzichtete bei der Umsetzung der Sprache komplett auf diese Sprungmarke.

Ganz ehrlich: Das ist degenerierte Scheiße. Sowas dürfte nie und nimmer durch die Apple-Qualitätssicherung gelangen. Es dürfte einfach nicht existieren bei Apple, nicht mit dem Image und dieser Milliarden-Kriegskasse, die waren Pioniere, Alter, in welcher Welt leben wir eigentlich??

Wer die Grafik checkt, dem wird ebenfalls auffallen, dass zwar goto implementiert wurde, die Prüfabfrage durch das if darüber aber fehlt. Oder, das wäre noch viel einfacher: Die Prüfabfragen sind alle drin, aber man implementierte ein goto zu viel. Wie man es dreht und wendet, der Schwachsinn ist eben drin geblieben.

Dieses „Wissen“ um goto und dass es Schwachsinn ist, ist übrigens schon sehr alt. Da möchte ich einfach einen Leser zitieren, der sich Wladimir_M_B nennt:

2. aber uns alten 68er Säcken glaubt ja keiner was

gestern, 12:36 Uhr

Go To Statement Considered Harmful Edsger W. Dijkstra. Communications of the ACM, Vol. 11, No. 3, March 1968, pp. 147-148. R.S. [via]

Man beachte das Datum der Publikation.

Mit Glauben hat das übrigens gar nichts zu tun, es ist Standardwissen, so in etwa wie es bei uns im Deutschen am Satzende einen Punkt gibt.

Wer weiterhin, trotz dieser Idiotie, die nicht von der Hand zu weisen ist, weiter auf Apple setzen will, tut euch selbst einen Gefallen und spielt das Update ein. Der Code ist nun öffentlich und wird entsprechend Hacker anziehen.

Und wenn man bedenkt, woran es nun wirklich gehapert hat, einem goto, gefolgt von einem fail; nee, ehrlich jetzt. Das war Schicksal. Das wird genügend zum Kotzen bringen. Das gibt Myriaden neue Meme. Wir sind es nicht schuld. Wäre ich religiös, würde ich sagen: ein Wink von Gott. o.O

[Update I, 18:34]

Bei mir war der Schock groß, dass bei Apple, also DEM Apple, überhaupt mit goto gearbeitet wird. Das kann man auch dem Artikel sehr gut entnehmen.

Viel schwerer wiegt natürlich der Fakt, dass goto bei SSL-Abfragen eingesetzt wird. Security my a$$, wie es scheint in Cupertino. Hier wäre richtiger Code ratsam gewesen und nicht dieser Kindergarten-Müll; erinnert sich schon niemand mehr an PRISM & Co.?

Zum jetzigen Zeitpunkt sind durch das Update übrigens nur die OS-Versionen für Smartphones und Tablets abgedeckt. Der Fehler ist aber eben auch im Desktop-Bereich zu finden. Wann es hier ein Update gibt weiß momentan niemand. WTF.

Ich kann den Apple-Sauhaufen nicht leiden. Aber Wozniak schätze ich wie Sau. Er ist ein sehr kluger Kopf mit oft sehr sympathischen Kommentaren. Und auch Spieleprogrammierer. Ein lustiger Mensch.

Jedenfalls kann ich dieses Statement von ihm nicht so ganz ernst nehmen:

„There’s nothing to keep Apple out of the Android market as a secondary phone market.“ [via]

Aha. Hää?? WTF.

Er hat das irgendwie bei der Apps World conference in San Francisco anklingen lassen. Primär ging es um das Schicksal von Blackberry, dass er es „schade“ fände, dass es sie nicht mehr gibt (ich persönlich übrigens nicht, es gab nichts Nutzloseres) und dass die eben „den Android-Zug verpasst“ hätten.

Ja, das mag schon sein, aber ich frage mich wie das mit Apple und Android zusammenpassen soll. Ein Großteil der Apps für Android würden im Apple-App-Store gar keine Zulassung bekommen, siehe das Schicksal der letzten Bitcoin-Börse „Blockchain“. Oder auch das Schicksal von Firefox, das keine Chance mehr gegen den dort bevorzugten Safari sah. Oder, oder, oder. Es könnte endlos so weitergehen.

Apple wäre strunzdumm, Teile seines iOS offenzulegen, was im Falle einer Android-Unterstützung passieren _müsste_. Dann würde die Fachwelt mal sehen, wie grundstupide und unausgegoren das unter der Oberfläche alles ist. Was bei Apple zählt ist der Look, Technik interessiert die einen Scheißdreck.

Und das mit dem „sekundären Markt“ raffe ich nicht: Damit man sich Android-Gebiet erschließt? Oder damit man auch ärmere Länder bedienen kann? Das Letzteres überhaupt nicht in den Cupertino-Masterplan passt hat man ja mit dem iPhone 5c gesehen, das hoffnungslos zu teuer für solche Märkte war/ist.

Ich weiß nicht genau, was mit dem Ticket von Wozniak an dem Tag nicht gestimmt hat, aber okay. Ist sein Leben. Und im Gegensatz zum anderen Steve lebt er ja noch und lacht viel, da kann er bislang nicht so dermaßen viel falsch gemacht haben…

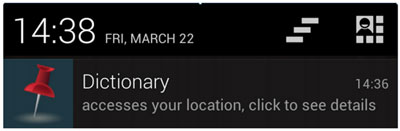

Ist wohl noch work in progress: Die Universität Rutgers (New Jersey) arbeitet an einer Android-App, die über einen Hinweis GPS-Zugriffe von anderen Apps auf dem Smartphone zeigt:

Mehr als zehn Seiten PDF gibt es bisher leider noch nicht, der Screenshot oben wurde auch daraus entnommen:

http://winlab.rutgers.edu/~janne/USECfieldstudy.pdf. [via]

Als Methode wurde hier Heuristic Discovery of Location Access benutzt, die Änderungen der Variable getLastKnownLocation protokolliert und so eben Abweichungen des GPS-Status berechnen kann.

Ein paar Problemchen gibt es wohl noch, z.B. stören derzeit Apps diese Berechnung, wenn ein Benutzer die währendessen nutzt. Die Veröffentlichung soll sich auch wegen anderer Detailfragen noch bis zu zwei Monate hinziehen. Sobald es hier einen Link zur APK gibt, füge ich den unten ein.

Ich selbst hatte auch solche Ideen, wenn auch etwas drastischer: Ich wollte einfach über eine App GPS komplett auf Android deaktivieren. Ohne PIN ist GPS dann nicht mehr benutzbar, aber irgendwie fand ich bisher wenig Zeit das umzusetzen und es ist wohl auch nicht so einfach, wie man hier wieder sieht.

Im Übrigen braucht man GPS meistens sowieso nicht: Standortdaten können ähnlich präzise über das Mobilfunknetzwerk abgefragt werden. Bisher hat sich bei mir keine App über fehlendes GPS beschwert. Wäre ja noch schöner.

Der offene Charakter von Android macht solche Konzepte wie Blackphone überhaupt erst möglich.

Blackphone ist ein Krypto-Smartphone, ein Stück aufwendige Technik für verschlüsselte Kommunikation, wie sie sonst nur Staatslenkern für sehr viel Geld zur Verfügung steht. Hier eben für Lieschen Müller und Erik Muster gleichermaßen.

Ich habe mich umgehend für deren Newsletter angemeldet, als das öffentlich wurde. Nur leider bekam ich bisher noch keinerlei weiterführende Informationen.

Zum Einstieg muss uns die Website reichen, die gibt es nämlich vom Start weg auch in deutscher Sprache:

Mal davon abgesehen, dass wir mittlerweile und ganz nebenbei in ein Zeitalter eingetreten sind, wo sichere Hardware sexy sein darf, auch das personelle Backup hier ist vielversprechend:

Phil Zimmerman ist Entwickler von PGP und in der „Internet Hall of Fame“. Jon Callas war Mitgründer der PGP-Foundation. Was die beiden alleine wegen PGP schon durchmachen mussten, man möchte nicht mit ihnen tauschen. Dann war David Purón Vorsitzender der Open Mobile Alliance und kennt sich mit massenhaft Mobilfunkstandards aus. Das spanische Startup Geeksphone (u.a. Firefox OS) mischt ebenfalls mit. Und Mike Kershaw hat mal das nette Wifi-Tool Kismet entwickelt.

Die modifizierte Android-OS-Version wird nach derzeitigem Stand PrivatOS heißen. Und die soll dann das Folgende möglich machen:

* Verschlüsselung aller Anrufe

* Verschlüsselung aller Emails

* Verschlüsselung aller Texte

* Verschlüsselung für Internet-Browsing

* Internetzugang über VPN

* Komplette Kontrolle über den eigenen „digitalen Fußabdruck“

Und wahrscheinlich noch viel mehr, was bisher einfach noch nicht verfügbar ist.

Weder Release-Datum, noch Einführungspreis stehen bisher fest.

Die Vorbestellungsphase für das Gerät beginnt am 24. Februar. Am selben Tag wird das Smartphone auch das erste Mal auf der Mobilfunkmesse MWC in Barcelona präsentiert. Vormerken! Alleine um das hier rückgängig machen zu können:

„Technology was supposed to make our lives better. Instead we have lost our privacy — we have become enslaved.“

Einen habe ich noch, dann bin ich mal draußen und genieße meinen Winter.

Nokia, die gekauft wurden von IhrWisstSchonWer(R), arbeitet unter dem Schreibtisch weiterhin an einem Android-Smartphone, Codename Normandy.

Das Betriebssystem wird „schwer modifiziert“ sein, auch existieren noch überhaupt keine Screenshots davon. Aber, scheinbar, eben bereits Bilder eines Geräts, wahrscheinlich ein Prototyp und entsprechend zu betrachten: „A real Asha. Or Lumia? The Nokia Normandy“.

Die Quelle, die das behauptet sind die üblichen Verdächtigen hier, die ebenfalls meinen zu wissen, dass das Abenteuer nicht auf Highend-Geräte ausgerichtet ist. Vielmehr gibt es bei den Finnen wohl eine eigene Abteilung, die sich ausschließlich mit Lowend-Smartphones befasst und eben die führen dieses Projekt an.

Aufgrund der erst kürzlich durchgeführten Aquirierung durch IhrWisstSchonWer(TM), steht dieses Unterfangen jedoch mehr als in den Sternen. Schließlich hat man dort bekanntlich kein Interesse harte Konkurrenzprodukte eines Unternehmens zu unterstützen, die mit kleinen grünen Robotern zu tun haben.

Es gibt aber einen entscheidenden Punkt, den man beachten sollte, bevor man dieses Projekt als bloßes Hirngespinst auf die Wartebank schiebt: Und zwar verdient der Käufer von Nokia nämlich ein stattliches Sümmchen an jedem verkauften grünen Roboter-Produkt. Das liegt an bestimmten Patenten und einer Art Erpressung für Smartphone-Hersteller: Entweder ihr schiebt uns das Geld für die Patente rüber und dürft weiter Roboter-Handys verkaufen. Oder aber ihr zahlt nicht und werdet dann durch unsere Anwälte begraben. „R.I.P, war schön, mit euch Geschäfte zu machen!“, so nach dem Motto.

Es geht sogar das Gerücht um, IhrWisstSchonWer(C) verdient mittlerweile an diesen Patenten mehr, als an Smartphones aus dem eigenen Hause. Was aber auch nicht sonderlich schwer sein dürfte. Die Frage ist, ob sie sich eben aufstrebende Märkte wie Afrika entgehen lassen wollen. Holla for the Dolla, aber eben wahrscheinlich nicht mit Hilfe von Roboterchen.

Als das mit dem NSA-Skandal aufkam im Juni, war als allererstes die Rede vom Sammeln von „Metadaten„, eigentlich eines jeden Benutzers. Jetzt ist nicht immer sofort klar, was als Metadata deklariert wird. Bei einer Email z.B. sind das u.a. Kopfdaten, die man sich optional sogar im Thunderbird-Email-Client anzeigen lassen kann. Bei Telefonen und Handys wird das schon schwieriger.

Die Universität Stanford, genauer deren Security Lab, hat da ein interessantes Projekt mit dem Titel Metaphone gestartet. Das Geile hierbei ist, die App gibt es jetzt schon für Android:

https://play.google.com/store/apps/details?id=edu.stanford.seclab.metadata.

Die Beschreibung dazu lautet wie folgt:

„MetaPhone is a project to understand call and text privacy. Researchers at Stanford University’s Department of Computer Science are studying metadata to estimate the reach of National Security Agency surveillance.

This study is open to all members of the public 18 or older. An Android smartphone and a Facebook account are required to participate. Participation ordinarily takes under five minutes.

Additional details and contact information are available on the study website. In the course of the study, you will provide mobile phone and social network data to Stanford researchers. Please carefully review the study explanation before electing to participate. The study is entirely voluntary and does not guarantee any benefits.“

Ich kann nur empfehlen, das zu unterstützen. Nicht vergessen dürfen wir nämlich auch: Die technischen Möglichkeiten sind in den USA größer als anderswo. Auch was Gegenmaßnahmen zu diesem NSA-Gedöns betrifft. Wie wir als einziges Land in Europa, so wird auch die USA als „Gefahrenland“ durch das Programm Boundless Informant eingestuft. Und die Universität Stanford wird ihren Teil dazu beigetragen haben; schließlich kommen auch die zwei Google-Jungs von dieser Schule.

Es gibt dennoch Haken bei dieser Sache: Man wird seinen Facebook-Account bereitstellen müssen. Was jetzt genau an Daten von eurem Smartphone übertragen werden, wird zwar erläutert. Aber auch wenn die sicherstellen, dass am Ende der Studie die Daten gelöscht werden, sind sie ja bereits in den USA gelandet. Und am Ende ist es eben wie mit jeder Studie: Die Garantie auf einen positiven Ausgang gibt es nicht.

Vielleicht sollten sich die Universitäten hierzulande ein Beispiel an diesem Vorhaben nehmen. Ich denke für die ist es ein Leichtes, das für unsere Gegebenheiten entwickeln zu können; es reicht ja Eclipse zum Programmieren. Und wenn selbst Stanford für diese Idee fünf Monate gebraucht hat, würden die mit ein bis zwei Monaten Verspätung einer ähnlichen App für uns/bei uns ja jetzt keine Lücken reißen.

Also entweder direkt mitmachen. Oder eben selber bauen. Ich behalte das mal im Auge und poste, wenn ich was zu den Ergebnissen lese. Wichtig ist das in jedem Fall, was hier passiert.

„Be an ally. If you understand and care enough to have read this far, we need your help. To really challenge the surveillance state, you need to teach others what you’ve learned, and explain to them why it’s important“

Also gut. Dann helfe ich der EFF mal das Wort zu verbreiten: https://eff.org/deeplinks/2013/10/ten-steps-against-surveillance.

Schließlich profitiere ich unmittelbar von diesem ganzen NSA-Skandal.

:: prolog

Zum einen erscheinen viele Texte von mir heute wohl in einem etwas anderen Licht. Und obwohl ich mir manchmal selbst wünsche, es wären reine dunkle Fantasien gewesen, bin ich doch ganz froh, dass sich meine schlimmsten Befürchtungen bewahrheitet haben. Es trägt zu meiner Glaubwürdigkeit bei und auch zu meiner Weitsicht. Hätte sich manch einer aus meinem „Freundeskreis“ bzw. „Familie“ lieber mal zu Herzen genommen. Willkommen im Club! Zweitens: Das Interesse an den Themen schlägt sich ganz konkret auch in den Besucherzahlen nieder. Seit den Enthüllungen im Juni sehe ich Zuwachsraten von 70%. Ende nicht in Sicht. Trotzdem bleibt das hier ein kleines Projekt mit dreistelligen Besucherzahlen im unteren Bereich. Mal sehen, wie sich das entwickelt. Nun zu den…

:: tools

In dem Artikel finde ich eine NSA-Präsentation besonders interessant: „TOR stinks“, 23 Folien, via theguardian.com. Darin echauffieren sich die Dienste aus den USA und UK, dass man überhaupt nicht „alle TOR-User jederzeit“ identifizieren könne. Echt schade.

Naja, das führt uns zum allerersten Schritt: Nutzt TOR! Das Browser-Bundle ist schnell entpackt und sofort einsatzbereit. Es frisst aber Ressourcen, eine taugbare PC-Maschine mit entsprechenden Specs ist also von Vorteil.

Zweitens: Email-Verschlüsselung benutzen. In dem Artikel wird natürlich wieder PGP erwähnt. Auch steht da, es sei „tricky to use“. Das lese ich immer wieder, es stimmt aber nicht. Nicht wirklich: Das Einrichten ist tricky. Hat man das gemacht, etwa mit Thunderbird und Enigmail, ist das Benutzen kinderleicht. Es gibt einfach Probleme bei den Nutzern selbst: Entweder die sind zu faul oder zu leichtsinnig oder zu starrsinnig oder wasauchimmer. Auch diese Schlüsselaustauscherei ist ein riesen Problem. Das ist das Einzige, was ich an Cryptopartys gut finde. Die finden oft und gerne zu politischen Zwecken statt. Aber man findet schnell Gleichgesinnte, um Schlüssel austauschen zu können.

Drittens, auch sehr nageliegend: HTTPS Everywhere benutzen. Und VPN (Virtual Private Network), wenn an öffentlichen Plätzen gesurft wird. Besonders VPN ist nicht immer einfach einzurichten auf mobilen Geräten. Viel Spaß hier!

Viertens: Passwort-Management-Software benutzen. Und Passwörter wählen, die _nicht_ zu merken sind. Ist aber ein Extraaufwand und fast untauglich im täglichen Umgang. Selber mal probieren, schadet ja nicht.

Fünftes: Festplatten verschlüsseln, wo es eben geht. Nachträglich fast unmöglich…

:: eigene erfahrungen

Naja, es gibt so viel, was ich im Laufe der Zeit selbst gemacht habe. Ein wichtiger Punkt war, aus der Abhängigkeit von Microsoft auszubrechen. Das war irgendwann Mitte der letzten Dekade und das Ziel wurde mit einer Vehemenz verfolgt, die mir heute unheimlich ist. Es war aber verdammt wichtig. Auch für mich persönlich. Sieht man ja jetzt. Daher ist der erste Schritt immer: Ein offenes Betriebssystem wählen! Eine Übersicht findet man hier ganz oben: http://prism-break.org/#de. Generell muss man sein Linux erst finden. Das dauert, aber eine ausführlichere Übersicht findet sich hier: Distrowatch, sortiert nach Popularität. Übrigens ist BSD natürlich genauso wichtig. Muss jeder selbst wissen.

Das darf aber bei dem PC nicht aufhören. Das sieht man mit den Smartphones: Zwar ist Android ein Produkt von Google, wird aber streng kontrolliert und Mechanismen implementiert, die nicht zum Vorteil der Nutzer sind. Doch es gibt weiterhin AOSP und Cyanogenmod, die, je weiter die Zeit voranschreitet, unverzichtbar sein werden.

Dann gibt es mittlerweile Hardware, die ganz speziell den offenen Charakter würdigt. Die PlayStation 3 war ein wichtiger Schritt in diese Richtung, wenngleich die Möglichkeit Linux auf der Konsole zu installieren durch paranoide Sony-Manager irgendwann gekappt wurde. Es gibt Drucker die von Haus Linux unterstützen, siehe die Liste hier. Und der gute Raspberry Pi aus England darf ebenso nicht fehlen.

Mehr fällt mir selbst gerade fast nicht ein. Denn: Weitere Ideen werden ja weiterhin gesammelt und stehen zur freien Verfügung, http://prism-break.org/#de. Das betrifft soziale Netzwerke, Plattformen für die eigenen Photos, eigene Texte, etc. Manche Dinge wurden seit Sommer auch hier ausführlichst präsentiert.

:: ausblick

Ich habe erst heute morgen wieder einen Text gelesen und das ist beunruhigend. Da muss man sich selbst einen Reim darauf machen und schauen, wie ernst man das nimmt:

1. „Hackers are seen not as mere miscreants, but as dangerous enemies of the fundamental established order of society.“

2. „just the first salvo in the war on general-purpose computing“ -> „buckle your seat belt. Because if I’m right, then this next decade is going to be an awfully bumpy ride“

[via]

Das sieht schwer nach Krieg aus. Problem: Der läuft bestimmt nicht erst seit diesen Sommer. Zeit, dass es endlich ankommt.

Ich wollte zu dem Thema noch etwas rausholen, aber hier geht es für mich nicht mehr weiter.

Meine Recherchen haben ergeben, dass bereits ab Android 4.0.x., also Ice Cream Sandwich, den Herstellern von Smartphones und somit auch den Anwendern die Möglichkeit genommen wurde Apps auf eine SD-Karte zu verschieben.

Um das zu betonen: Das hat ganz alleine Google zu verantworten! Es trifft keinen einzigen Hardware-Hersteller, es trifft nicht die Programmierer von Apps und keinesfalls die Anwender.

Warum ich das bei meinem alten Gerät nicht so schnell bemerkt habe war einfach: Zum Zeitpunkt, als das Neo V 2011 erschien, wurde es mit Gingerbread, Android 2.3.4, ausgeliefert. Die Möglichkeit Ice Cream Sandwich darauf zu installieren war optional. Die Funktion Apps auf SD-Karten zu verschieben blieb zumindest bei dem Gerät erhalten. Auch mit Jelly Bean 4.1.2, was als Custom ROM verfügbar war, war dies möglich. 4.2.2 habe ich mit dem Gerät nicht mal mehr getestet.

Was mich jetzt noch _brennend_ interessieren würde: Wie hat Google das gemacht? Gibt es Verträge? Welche? Warum nimmt man sich hier Apple als Vorbild? Wenn ein US-Amerikaner im Schnitt 85$ pro Monat für mobiles Internet bezahlen muss, wie verhält sich das mit dem Lieblingsargument von Big G, man solle doch die hauseigenen Clouddienste nutzen!? Zur Erinnerung: Die Nexus-Serie hatte zu keiner Zeit einen SD-Kartensteckplatz.

Das mit Samsung ist ebenfalls nicht einfach: Ich habe zwei Kollegen befragt, die die Stock ROM auf dem S3 und dem S3 Mini am Laufen hatten. Auf keinem der Geräte konnten Apps auf die externe SD verschoben werden.

Was darüberhinaus dreist ist, ist der Fakt, dass Google den internen Speicher ebenfalls als sdcard deklariert. Das ist irreführend und entspricht nicht der Wahrheit. Alle anderen SD-Karten bekommen nämlich die selbe Bezeichnung, nur mit einer Zahl am Ende. Der interne Speicher wird immer als erste „SD-Karte“ genutzt, was er _nicht_ ist, da geht kein Weg daran vorbei. Ebenfalls Schwachsinn ist das als „emulierten Speicher“ zu bezeichnen; es ist und bleibt einfach der Telefonspeicher. Was ist hier das Problem??

Wie gesagt funktionieren spätestens ab Jelly Bean durchgehend ALLE Apps nicht mehr, die früher den Task übernommen haben, Apps und/oder deren Daten auf eine echte SD-Karte zu verschieben. Sie sind obsolet geworden, die Programmierer dürfen einpacken. Wer ein Gerät kauft, das von Haus aus mit Jelly Bean bestückt wurde (heute Standard), der sollte das im Hinterkopf behalten. ES IST NICHT MEHR MÖGLICH. Werdet euch der Konsequenzen dieses Bugs, das als Feature deklariert wurde bewusst. Und: Es wird nicht zurückkommen.

Weitere Workarounds könnt ihr ebenfalls vergessen: Ich hatte über Wochen hinweg die App Link2SD im Einsatz. Die funktioniert auf Stock ROMs nicht, dafür auf Custom ROMs. Außerdem muss ein separater Teil eurer SD-Karte in ext2, ext3 oder ext4 formtiert sein, was zusätzlichen Aufwand erfordert. Ich habe ja gesagt, ich wollte nichts unversucht lassen.

Jedenfalls, inzwischen ist diese App wieder vom Gerät gelöscht. Mehrere Gründe:

1) nur wenige Daten waren auf die SD verschiebbar: Etwa die apk-Datei, diverse Bibliotheken. Der entscheidende Data-Teil, der riesengroß v.a. bei Spielen werden kann, war ebenso wenig verschiebar wie .odd-Dateien

2) beim Update von Apps, die mit Link2SD auf die Karte verschoben wurden, konnten Probleme auftreten, wenn die gestartet wurden. Nur eine Deinstallation behob das vollständig, ein Hin- und Herschieben mit Link2SD hat oft nicht gereicht

3) beim Update der ROM war Link2SD nicht mehr lauffähig. Man musste es komplett neu einrichten. Das geht recht einfach, ist aber nervig und kostet unnötig Zeit & Aufwand, außerdem…

4) …waren hier auch die verschobenen Apps oft nicht mehr lauffähig

Ergo: Ich bin mit dem Thema durch, bewertet das, wie ihr wollt.

Ich finde es eine Frechheit und unterstütze das nicht. Wie gesagt hätte ich gerne die Kontrolle über mein Gerät. Und dass man den internen Speicher als „sdcard“ deklariert ist dummdreist. Das führt systemweit zu allerlei Konflikten, siehe oben. Android wird gerade kaputtgemacht. Und das Schlimme: Google treibt das selbst voran. Ich verstehe das nicht, aber ich verstehe Kelis, wenn sie sagt:

„Yeah, I think about it every day: That’s the American way“ (nas feat. kelis, 2004)

Erst lächeln, kostenlos verteilen, viele Hände schütteln, alle reinziehen und plattmachen. Danach Geld zählen und sich darauf einen runterholen. Das eigentliche Problem ist nicht gelöst. Perfect!

Yay! Sehr, sehr gut:

Das erste Smartphone mit Firefox OS ist ab nächster Woche in DE-Land erhältlich!

Es wird direkt über Congstar vertrieben, was die doch gleich sympathisch macht:

http://www.congstar.de/firefox-os/.

Hier die technischen Spezifikationen:

3,5“ Display

480x320px Auflösung

1 GHz Qualcomm-Prozessor

512MB Speicher

256MB RAM

Abmessungen: 115 x 62,3 x 12,2 Millimeter

Akku: 1.400 mAh

Wie man sieht sind die etwas bescheiden. Das tat dem ersten Firefox-Smartphone in Spanien allerdings keinen Abbruch: Hier war das Gerät als es vor wenigen Monaten erschien innerhalb kürzester Zeit vergriffen.

Wer also Interesse an einem starken Stück Smartphone-Geschichte hat: Zuschlagen!

P.S.: Es gibt einen Simulator dieses Betriebssystems, wo man sich einen Überblick zu den Funktionen bereits jetzt holen kann: Firefox OS Simulator, 48.8MB Download, Chip.de.

Social Engineering wurde schon von Kevin Mitnick als die erfolgreichste Methode beschrieben sich unerlaubten Zugang zu fremden Computer-Systemen zu verschaffen. Dafür muss man gut labern können, einigermaßen sicher und kompetent in Telefongesprächen wirken und genau wissen, was für ein Ziel man mit dem „Gedanken-Hack“ erreichen will.

Social Engineering wird auch heute noch gerne angewandt, ist sie doch verhältnismäßig unkompliziert, was die benötigte Technik betrifft. Oft reicht schon, wie erwähnt, ein Telefon. Man muss nicht ein Über-Hacker sein, um hacken zu können. Manchmal genügt auch ein vorhandener Pool an Kreativität. Es ist wie Games zocken, nur in der Realität eben. Das, was die weibliche Welt tagtäglich ausführlichst betreibt.

Dass Social Engineering ein Problem ist, das uns im 21. Jahrhundert weiterhin beschäftigen wird, findet nun auch die US Army: Sie will für Unsummen an Dollar ein Computer-System schaffen, das sogar die subtilsten menschlichen Angriffe erkennt und vollautomatisch darauf reagiert. [via]

Wir reden hier von einem astronomischen Budget in Höhe von 48 Millionen. 23,2 Millionen davon stehen Forschern für einen Zeitraum der nächsten fünf Jahre zur Verfügung und zwar an den Universitäten Penn State, California, Davis, Riverside und Indiana. Dieses Programm beinhaltet die Option auf weitere fünf Jahre verlängert zu werden, mit einem zusätzlichen Budget von 25 Millionen.

Da das mit der Finanzierung nun geklärt ist sollten wir uns Gedanken machen, was hier eigentlich erforscht werden soll. Und zwar werden hier explizit „Modelle menschlichen Verhaltens“ entwickelt, die von einem Computersystem gekontert werden sollen; eine harte Aufgabe, da dieses System auch erkennen soll, ob die Manipulation denn von einem Subjekt bewusst so gewollt ist oder nicht. Wie diese Modelle erstellt werden bleibt ein Geheimnis, es klingt jedoch nicht wirklich nach einem koscheren Ansatz.

Wie üblich werden zum Anfüttern nämlich Unmengen an Daten benötigt, aus denen erste Werkzeuge und Kriterien erstellt werden. Wo diese Daten herkommen sollen ist wahrscheinlich fast klar, wer Mitte des Jahres die Geschichte mit der Überwachung von Verizon-Kunden verfolgt hat: „Verizon Breaks Silence on Top-Secret Surveillance of Its Customers“, via wired.com. Telefon-Provider sind ja wohl die offensichtlichste Goldgrube, vielleicht laufen solche Analysen auch schon und erst jetzt macht man das halt mal publik.

Trotz dem vielen Geld und der Einfachheit für die U.S. Army hier an Daten zum Minen zu kommen ist der Erfolg dieses speziellen Projekts ungewiss: Selbst Menschen haben Schwierigkeiten damit andere Menschen zu erkennen, die sich manipulativ oder bewusst böswillig gegenüber einem selbst verhalten. Besonders wenn wie bei einem Telefon das persönliche Gegenüber komplett wegfällt. Das von einem Computersystem zu erwarten könnte sich am Ende als kompletter Schuss in den Ofen herausstellen. Computer besitzen keine Intelligenz. Und es sieht nicht danach aus, als würde sich die nächsten Jahre daran etwas ändern.

Verharmlosen sollte man diese Geschichte trotzdem keinesfalls. Meistens genügen schon Ansätze von Forschungen, um die Ergebnisse irgendwo anders weiterzubetreiben. Dann vielleicht nicht mehr bei einer Armee, sondern der DARPA oder einer sonstigen klandestinen Vereinigung. Vielleicht aber auch bei Facebook. Oder Skype.

Ich bin ein riesen Concept-Art-Fan, aber leider wird das neue Nexus 5 so nicht aussehen:

(oben: Nexus 5-Conceptart von Sph1re)

Hochaktuell ist das Thema dieser Grafik vom März 2013 trotzdem: Samsung will nämlich noch diesen Monat, zumindest im Heimatland Südkorea, ein Smartphone mit „Kurvendisplay“ herausbringen. Yeeha! Das klingt sexy im englischen Original („curved display“), lasst uns nur noch hoffen, dass es entsprechend ausschauen wird.

Das eigentliche Thema dieses Beitrags ist ein anderes: Das offizielle Servicehandbuch über 281(!) Seiten zum LG D82x (offizielle Typbezeichnung des Nexus 5) ist nämlich, natürlich versehentlich, über die Dokumenten-Upload-Plattform Scribd erhältlich. Pardon: Gewesen.

Besucht man diese Adresse, wird man von der Nachricht begrüßt, dass LG Electronics höchstselbst diese Inhalte hat vom Netz nehmen lassen.

Nun, wie das Web nun mal ist, viel gebracht hat das nichts: Die schematischen Skizzen sind weiterhin über diverse Quellen zugänglich. Die bestätigen eigentlich, was man bereits im Vorfeld auf Bildern sehen konnte.

Wirklich wichtig waren hingegen die Specs. Neben einem 4,95“(?)-Display werden 16/32GB Speicher, 2GB RAM, ein Snapdragon 800 mit 2,3GHz, 8MP-Kamera hinten und 1,3MP(!?)-Kamera vorne, einem mittelmäßigen 2300mAh Akku, dem üblichen internen Sensoren-Gedöns (Gyroskop, etc.), Benachrichtigungs-LED, kabellosem Laden und NFC sehr viele Gizm(e)os mitgeliefert. Der Preis für die 16GB-Version wird, jüngsten Informationen zufolge, bei 299€ liegen.

Vor allem der Akku und die Kamera vorne und hinten machen dieses Gerät zu keinem Highend-Smartphone. NFC ist nicht wirklich neu, Notification-LEDs ebenfalls. Das kabellose Laden ist nett, aber jetzt kein Totschlagargument sich dieses Smartphone zu holen. Darüberhinaus besteht technisch fast keinerlei Unterschied zum G2 von LG.

Insgesamt verhält es sich mit den Nexus-Geräten so: Sie geben meist den Standard vor, was für neue Androidversionen benötigt wird. Wer also bereits ein Highend-Smartphone aus diesem Jahr 2013 hat, der wird mit den folgenden Android-Iterationen keinerlei Probleme bekommen. Mit Kitkat sowieso nicht und wohl auch nicht mit der Version 5. Denn, wenngleich es noch keine Version 5 von Android gibt, das wird auf diesem Gerät laufen müssen. Sonst hätten die Maestros von der Marketingabteilung sich diese Zahl auch sparen können. Für die Displaygröße steht die Fünf nämlich nicht, wie man oben lesen kann.

Fakt bleibt am Ende auch: Google hat mit seinen Nexus-Geräten einen Nerv getroffen. Denn selten gab es so viele Features und so viel gute Hardware für so wenig Geld. Und wenn man sich das Samsung Galaxy, sowie v.a. das Nexus 4 genauer angeschaut hat; das waren Design-Schmuckstücke, die hier sogar einen gewissen Impact hinterlassen konnten.

Wie immer fehlt dem Nexus der Slot für eine externe MicroSD-Speicherkarte. Google hat hier leider auch den übelsten Trend in Android aller Zeiten gesetzt. Indem der Konzern seit Version 4.2 vorschreibt (teilweise auch schon früher, je nach Gerät), dass keine Apps mehr auf die SD-Karte verschoben werden können, will man die Nutzer dazu „ermuntern“ möglichst viele Google-Dienste zu nutzen. Am besten streamt man einfach alles, das ist eine Vision davon. Man macht sich aber hier nicht nur komplett abhängig, sondern schont auch nicht den Geldbeutel. Zudem sind die mobilen Netze in keinster Weise in der Lage alles immer überall zu streamen. Die kommen schon mit begrenzten Pseudo-Flatrates nicht klar. Bisher ist diese Strategie also ein reines Hirngespinst von wem auch immer bei Big G. Und eine Änderung ist nicht in Sicht: 500MB im mobilen Netz zu übertragen kostet den Nutzer in den USA(!) derzeit pro Monat 85$.

Seit dem iPhone 4S, das ab dem 14. Oktober 2011 erhältlich war, gibt es die persönliche virtuelle Assistentin Siri. So eine Assistentin stellt man sich immer als heißer Feger vor. Leider wurden diese Träume durch die echte Frau hinter Siri jüngst zerschmettert wie ein Sportwagen in dem Spiel „Street Fighter“:

‚I’m the original voice of Siri‘, via cnn.com. [via]

Uärghhh.

Klar, das bezieht sich vorläufig nur auf die englischsprachige Version.

Was ich jetzt aber noch viel heftiger finde als diesen oberflächlichen Quatsch ist der Fakt, dass eine Edel-High-Tech-Firma wie Apple es _nicht_ auf die Reihe kriegt, einen elektronischen Assistenten so zu implementieren, dass der auch elektronisch bleibt.

Ernsthaft: Das Erste, an das ich damals gedacht habe, als ich Siri das erste Mal durch Werbung hörte, war, dass man an der Maschine wohl noch ein Weilchen was drehen muss, damit das nicht so schrecklich abgehackt klingt. Ich bin davon ausgegangen, haja gut, Apple wird das ja wohl hinkriegen. Und wenn es nur ein Synthesizer aus den 80ern für die erste Version war. Denkste.

Der komplette Gehirnfick zum Schluss: Siri ist norwegisch. Der Name bedeutet: „wunderschöne Frau, die dich zum Sieg führt“ („beautiful woman who leads you to victory“). System fucked.