Archiv für die Kategorie „Hacking“

…die funktioniert:

Hat neun Jahre gedauert, das Projekt durchzudrücken. War aber eh nur ein Hobby von Jason Allemann, da ist das nichts Ungewöhnliches.

Das Härteste war wohl den Tastatur-Rahmen bereitzustellen, der die Tasten direkt oberhalb der Membrane aufnehmen sollte. Das Problem hat er mit speziellen LEGO-Technik-Teilen gelöst.

Das zweite war offensichtlich: Woher die ganzen Tasten nehmen? Tatsächlich hat die dänische Firma mittlerweile die meisten davon bereits selbst herausgebracht, inklusive Einige der Spezialtasten. Andere wiederum hat er improvisiert und das mit Augenzwinkern gelöst. Das sieht man auch hier und da.

Er präsentiert euch sein Werk gerne selbst in einem fast vierminütigen Video:

http://jkbrickworks.com/lego-computer-keyboard/.

Ist auch gleichzeitig die Quelle für das Vorschaubild oben.

Hat er fein gemacht. Und das Wichtigste: Sie lässt sich genauso komfortabel nutzen wie eine normale Tastatur. Nice!

Übrigens kann man den guten Herrn Allemann auch direkt unterstützen. Er präsentiert öfter mal eigene Ideen bei Cuusoo, das ist sowas wie Kickstarter für eigene LEGO-Projekte: http://lego.cuusoo.com/profile/JKBrickworks.

In unserer oftmals arg verwirrten Welt läuft alles nur noch über Clubs. Wer es alleine zu nichts bringt, der versucht es eben in Gemeinschaft. Das ist menschlich und der Homo namens Sapiens ist eben ein soziales Tier, da kann er noch so viele Stunden vor einem Monitor sitzend verbringen.

Es gibt auch einen (von vielen) „Elite-Hacker-Club“ mit dem Namen w00w00. Einer von denen mit dem Pseudonym yan heißt im realen Leben Jan Koum und hat erst kürzlich die unsicherste Chat-App der Welt aller IT-Zeiten für 19 verfickte Milliarden US-Dollar an einen Kollegen vertickt, der mit euch und eurem Privatleben sowie euren persönlichen Interessen Milliarden scheffelt.

Jetzt nehmt euch eine Minute Zeit und lest danach den Absatz oben erneut.

Was hier passierte war kein Zufall: Ein anderes Mitglied ist uns alten Hasen aus den späten 90ern noch bekannt und heißt Shawn Fanning (oder dob), der „Erfinder“ von Napster. Der Fall Napster stand exemplarisch für alles, was schief lief mit der „New Economy“ und zwar vom Anfang bis zum Ende, als man mit einem anderen Elite-Club der „Old Economy“, namentlich Bertelsmann, gemeinsame Sache gemacht hat und man grandios gescheitert ist. Der Name Middelhoff und dieses bescheuerte Photo von ihm mit Fanning sollte ein paar böse Erinnerungen wecken.

Von diesen Verquickungen ist in den Hauptstrom-Medien wie immer nichts zu lesen, es darf jedoch bezweifelt werden, dass solches Wissen unbekannt ist. Auch Techcrunch hat einen entsprechenden Artikel zu dieser dubiosen Programmierer-Zunft erst kürzlich dazu gemacht: http://techcrunch.com/2014/03/02/w00w00/. An einem Sonntag. Dass es niemand mitkriegt.

Der w00w00-Club ist mittlerweile nicht nur durch yan über sich hinaus gewachsen. Das „größte nonprofit(!) Security-Team der Welt“, wie sich selbst gerne sehen, hat 30+ Mitglieder aus 12 Ländern auf allen fünf Kontinenten. Hier ein paar Namen, es sind längst nicht alle bekannt:

* Dug Song (co-founder of Duo Security and co-founder of Arbor Networks)

* Michael A. Davis (CTO of CounterTack)

* David McKay (early employee at Google and AdMob)

* Josha Bronson (Director of Security at Yammer)

* Joshua J. Drake (Accuvant Labs)

* Andrew Reiter (Researcher at Veracode)

* Simon Roses Femerling (ex-Microsoft Research)

* Gordon Fyodor Lyon (creator of Nmap Security Scanner)

* Adam O’Donnell (co-founder of Immunet)

* Mark Dowd (co-founder Azimuth Security)

* Tim Yardley (researcher in critical infrastructure security)

Deren Mission: „We felt the world was ours to take“. Yeah, scheiß‘ auf alles und nimm‘ dir die Welt! DU BIST DER CLUB!

Die Verbindung zu den Mächtigsten besteht mindestens seit 2000:

„I believe at one point in the late 90s/early 2000s we had representative membership with ties to every major security consulting firm, hacker think tank, and security team on Wall Street,“ says Bowie

So viel zum Attribut „nonprofit“, das ist Major-League-Bullshit.

In dem Artikel ist auch ein Satz zu lesen, mit dem man jeden Artikel zur w00w00-Sekte ordentlich abschließen kann:

„Everybody talks about the PayPal-Mafia. But no one talks about the w00w00-Mafia.“

A.C.K.

Programmierer und Menschen mit Ahnung vom Coden müssen jetzt sehr stark sein.

Es folgt der betroffene Code, der diese „ganz schlimme Sicherheitslücke“ in Apple-Betriebssystemen verursacht hat:

Das ist nicht euer Ernst, oder!?

Das erklärt auch, warum Apple das anfangs nicht publik machen wollte. Dieser Fehler ist dermaßen bescheuert und dürfte in seriösem Code in keinem Falle auftauchen. Nie. Niemals. Wer „programmiert“ dort in Cupertino, bitte!?

goto sind immer Sprungmarken. Man „spart“ sich einfach Schleifencode, man spart sich Code überhaupt, goto gilt als Spaghetti-Code, jeder Berufsanfänger lernt, dass man hierauf verzichtet, es gibt dafür sogar Abzüge in der Note, es ist großer Unsinn. In Java war man sogar so clever und verzichtete bei der Umsetzung der Sprache komplett auf diese Sprungmarke.

Ganz ehrlich: Das ist degenerierte Scheiße. Sowas dürfte nie und nimmer durch die Apple-Qualitätssicherung gelangen. Es dürfte einfach nicht existieren bei Apple, nicht mit dem Image und dieser Milliarden-Kriegskasse, die waren Pioniere, Alter, in welcher Welt leben wir eigentlich??

Wer die Grafik checkt, dem wird ebenfalls auffallen, dass zwar goto implementiert wurde, die Prüfabfrage durch das if darüber aber fehlt. Oder, das wäre noch viel einfacher: Die Prüfabfragen sind alle drin, aber man implementierte ein goto zu viel. Wie man es dreht und wendet, der Schwachsinn ist eben drin geblieben.

Dieses „Wissen“ um goto und dass es Schwachsinn ist, ist übrigens schon sehr alt. Da möchte ich einfach einen Leser zitieren, der sich Wladimir_M_B nennt:

2. aber uns alten 68er Säcken glaubt ja keiner was

gestern, 12:36 Uhr

Go To Statement Considered Harmful Edsger W. Dijkstra. Communications of the ACM, Vol. 11, No. 3, March 1968, pp. 147-148. R.S. [via]

Man beachte das Datum der Publikation.

Mit Glauben hat das übrigens gar nichts zu tun, es ist Standardwissen, so in etwa wie es bei uns im Deutschen am Satzende einen Punkt gibt.

Wer weiterhin, trotz dieser Idiotie, die nicht von der Hand zu weisen ist, weiter auf Apple setzen will, tut euch selbst einen Gefallen und spielt das Update ein. Der Code ist nun öffentlich und wird entsprechend Hacker anziehen.

Und wenn man bedenkt, woran es nun wirklich gehapert hat, einem goto, gefolgt von einem fail; nee, ehrlich jetzt. Das war Schicksal. Das wird genügend zum Kotzen bringen. Das gibt Myriaden neue Meme. Wir sind es nicht schuld. Wäre ich religiös, würde ich sagen: ein Wink von Gott. o.O

[Update I, 18:34]

Bei mir war der Schock groß, dass bei Apple, also DEM Apple, überhaupt mit goto gearbeitet wird. Das kann man auch dem Artikel sehr gut entnehmen.

Viel schwerer wiegt natürlich der Fakt, dass goto bei SSL-Abfragen eingesetzt wird. Security my a$$, wie es scheint in Cupertino. Hier wäre richtiger Code ratsam gewesen und nicht dieser Kindergarten-Müll; erinnert sich schon niemand mehr an PRISM & Co.?

Zum jetzigen Zeitpunkt sind durch das Update übrigens nur die OS-Versionen für Smartphones und Tablets abgedeckt. Der Fehler ist aber eben auch im Desktop-Bereich zu finden. Wann es hier ein Update gibt weiß momentan niemand. WTF.

Ein Siebtklässler hat diesen LEGO-Brailleschrift-Drucker gebaut:

Das Ganze im Rahmen eines Wissenschaftsprojekts.

Er fand, dass die 2000€ aufwärts für solch eine Maschine viel zu hoch sei, besonders für Entwicklungsländer. Also benutzte er LEGO Mindstorms EV3 als Bausatz, den es schon für 350€ gibt und erfand diese Alternative.

[via]

Dieses Gerät wurde Braigo getauft. Natürlich bekam es seine eigene Gesichtsbuch-Seite: https://facebook.com/BraigoPrinter. Schon über 1.100 „Likes“, da geht sicher noch mehr.

Genial! Cooler Mensch, clevere Idee. Und: LEGO!

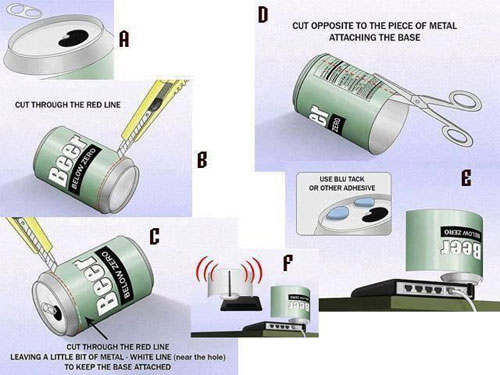

Kann mir mal jemand sagen, ob das hier _wirklich_ funktioniert:

Stammt halt vom Dr., daher könnte es eben auch ein Hoax sein. Ich will auch sicher gehen, ob das den Aufwand wert ist mit der Blechschneiderei, außerdem handelt es sich hier nicht gerade um visuelles Tuning des Routers. o.O

Ebenfalls wird nicht erklärt, ob die Reichweite vom WLAN, die Signalstärke oder Übertragungsrate verstärkt wird. Ich muss hier leider zugeben: Kein. Plan.

Hardwaretechnisch gibt es Repeater z.B. ab 30€, eine Aluminiumdose ist derzeit 0,25€ teuer. Finanztechnisch ein Deal, ich probiere das einfach mal aus, WTF.

Jötunvillur ist ein Runen-Code aus der Wikinger-Zeit, so aus dem 12./13. Jahrhundert.

K. Jonas Nordby von der Universität Oslo behauptet nun, diesen geknackt zu haben. Der Artikel erschien im Guardian.

Geholfen haben ihm dabei die Namen Sigurd und Lavrans, die auf einem Stock aus dem 13. Jahrhundert gefunden wurden. Die waren damals so freundlich ihre Namen in Standard-Runen und eben in Jötunvillor-Kodierung darauf anzubringen.

Nordby macht gerade seinen Doktor in Kryptographie, natürlich. Solche Stöcke finden sich oft in Skandinavien, Nordby benutzt hierfür gerne den Begriff „Mittelalter-SMS“. Nett!

Doch was stand da jetzt genau drauf? Darüber lässt sich heute nur spekulieren:

„…could have a „magical/hidden significance; in this case, perhaps a love spell“.

♥!

Bei Jötunvillur speziell lohnt es übrigens nicht sich außerhalb von universitären Abschlussarbeiten damit zu befassen: Zwar wurde der Code bisher nie entschlüsselt und er findet sich über ganz Skandinavien verstreut. Doch bis heute sind lediglich 9 Texte bekannt, wo dieser Verwendung fand…

Man sieht hier ganz gut, dass das mit den Bitcoins bei weitem nicht ausgereift ist:

Hier fand, offensichtlich, eine Manipulation der einmaligen Transaction-ID statt: Es dürften keine verständlichen Wörter wie Sochi und Enjoy darin auftauchen, you know I mean!?

Der Screenshot ist von heute morgen.

Erschwerend hinzu kommt, dass die Bitcoin-Adresse, auf der diese drei Zahlungen heute morgen bei mir eingingen, öffentlich überhaupt nirgends zugänglich ist.

Diese Transaktionen fanden bei mir in der App Bitcoin Wallet von Andreas Schildbach statt. Und ich bin mir, wenngleich nur vom Gefühl her, sicher, dass der gute Andreas nichts dafür kann.

Am 11. Februar berichtet Silicon Angle von DDoS-Attacken, die mich hier eventuell inzwischen erreicht haben könnten:

„Tx malleability is now used in active broad-based attack against bitcoin network. Funds NOT at risk, but Denial-of-Service in progress“ — AndreasMAntonopoulos (@aantonop) February 11, 2014

Aber eigentlich dürfte mich das nicht betreffen, weil:

„…this “transaction ID malleability attack” does not affect people’s bitcoin wallets or funds.

Aha. Bleibt nun einem selbst überlassen, wie man dies beurteilt. SYSTEM FUCKED?

[Update I, 17.02.14, 11:58]

Diese Zahlungen gehen weiter. Oh my…

https://blockout.io/ ist ganz cool für das Verschlüsseln von kurzen Texten zwischendurch, läuft in jedem Browser. [via]

Über AES-256 wird beliebiger Text verschlüsselt. Das war’s. 🙂

Ich kann mich persönlich an diese Spielzeuge nicht erinnern, aber sogenannte „Dekodier-Ringe“ gab es wohl früher häufiger, weil die billig herzustellen waren. Der Wikipedia-Artikel ist leider nur in englischer Sprache verfügbar.

Man wird auf der Seite explizit aufgefordert nicht das Privateste zu verschlüsseln mit dem Ding.

Ein Anwendungsbeispiel wäre, die API in sein Blog zu integrieren, um das für Kommentare zu nutzen. jquery-technisch schaut das z.B. so aus:

Example jQuery Ajax Encode

$.ajax({

url: „https://blockout.io/encode“,

type: „POST“,

data: { key: „passkey“, s: „hello“ },

success: function(response) {

$(„#encoded“).html(response);

}

});Example jQuery Ajax Decode

$.ajax({

url: „https://blockout.io/decode“

type: „POST“,

data: { key: „passkey“, s: „███████████████████████████████████████████████████████████████“ },

success: function(response) {

$(„#decoded“).html(response);

}

});

Ich habe die fertige Version dieses Features bereits bei ein paar kleinern News-Seiten gesehen.

Das Tumblr-Blog http://blockoutio.tumblr.com/ protokolliert auch jede über die Seite direkt verschlüsselte Nachricht. Reiner G33k-Pr0n, kann man als normaler Leser wenig mit anfangen.

Mir gefällt die Idee, vielleicht kann man das ja noch ausbauen. Solche ciphers werden immer wichtiger, der spielerische Ansatz von blockout.io kann helfen das weiter hinaus in die Welt zu tragen.

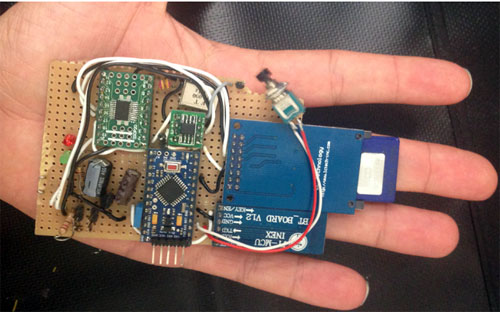

Die beiden Forscher Javier Vazquez-Vidal und Alberto Garcia Illera haben in Heimarbeit dieses CAN Hacking Tool (CHT) gebaut:

Es hat nicht mehr als 20€ gekostet und soll einem Angreifer die volle Kontrolle über das KFZ geben, von Licht über Fenster, Gangschaltung, Bremsen, etc..

Die CAN-Busse wurden 1983 von BOSCH entwickelt und 1987 zusammen mit Intel vorgestellt. Sie dienen der „Vernetzung unterschiedlicher Steuergeräte, Sensoreinheiten und sogar Multimediaeinheiten“. Die Anwendung erfolgt übrigens nicht nur in Autos, sondern CAN findet man laut Wikipedia auch bei:

* Automatisierungstechnik (zeitkritische Sensoren im Feld, Überwachungstechnische Einrichtungen)

* Aufzugsanlagen (Vernetzung der Steuerung mit verschiedenen Sensoren, Aktoren und Aufzugsanlagen untereinander innerhalb einer Aufzugsgruppe)

* Medizintechnik (Magnetresonanz- und Computertomographen, Blutgewinnungsmaschinen, Laborgeräte, Elektro-Rollstühle, Herzlungen-Maschinen)[5]

* Flugzeugtechnik (Vernetzung innerhalb von Kabinen- und Flugführungssystemen)

* Raumfahrttechnik (vermehrte Verwendung in parallelen Busarchitekturen)

* Beschallungsanlage (wird für die Steuerung von digitalen Endstufen verwendet)

* Schienenfahrzeuge

* Schiffbau (Die DGzRS lässt in die neue Generation ihrer Seenotrettungskreuzer Bus-Systeme einbauen.)

Es ist also schwer absehbar, welche Dinge mit diesem Tool ebenfalls gehackt werden könnten in der nahen Zukunft.

Durch das Einspielen von schädlichem Code über diese Busse ist es möglich drahtlos Befehle an die Steuerelektronik der Fahrzeuge zu geben. Das dauere wohl keine 5 Minuten. Man muss dann auch nicht zwingend sofort mit der Übernahme der Elektronik beginnen, wie die Entwickler anmerken:

„We could wait one minute or one year, and then trigger it to do whatever we have programmed it to do.“

Klingt schon hart. Einziger Trost für alle Luxuskarossenbesitzer: Funktionieren tut das alles bisher nur über Bluetooth, ist also räumlich auf die 10 Meter maximum begrenzt. Was nahe liegen würde wäre natürlich GPS, aber selbst darauf will man verzichten. Stattdessen ist wohl eine Art GSM-Funktion in der Mache, das geht mehr in Richtung Handytechnik.

Laut Garcia Illera sind scheinbar die Autobauer selbst schuld, dass diese Hacks funktionieren: „A car is a mini network. And right now there’s no security implemented.“. Na dann: Happy hacking vom Porsche des Nachbarn!

Auto-Freaks müssen jetzt stark sein:

Ich bin nämlich nicht sicher, ob man das hier als KFZ bezeichnen kann. Es hat ein Chassis, zwei Sitze, vier Reifen und ein Lenkrad; das war’s dann.

Gut, der Tabby ist tatsächlich ein Opensource-Car, zusammenbaubar in unter einer Stunde. Und ich musste erst mal nachschauen, die Idee ist gar nicht so neu und es gibt bereits ein paar: https://en.wikipedia.org/wiki/Open-source_car.

Also hier wird die Community vor massive Herausforderungen gestellt werden. Ich bin gespannt, ob hierauf jemand anspringt.

Das Chassis alleine soll 500€ kosten. Rechnet man jedoch den Elektromotor und das ganze andere Zeugs hinzu, kommt man auch auf fast 4.000€. Das ist überhaupt nicht billig für ein Maschinchen, das so unsexy ist. -.-

An dem Konzept alleine zweifle ich hingegen nicht, dem gehört die Zukunft. Aber das muss zwingend nach was aussehen, diese Arbeit wird es nicht reißen. Und wir reden hier nicht von einem Lamborghini, Jungs. Trotzdem Respekt für den Mut, war ein netter Versuch.

Wenn es die Matrix gibt, dann wurde sie von der DARPA erfunden.

Die US-militärische Technik-Innovations-Behörde, der wir so unbedeutende Dinge wie GPS und das Internet zu vedanken haben, macht einen auf humaner Freund: Sie haben den DARPA Open Catalog eingerichtet, http://darpa.mil/OpenCatalog/index.html, wo sie Quellcode und auch umfangreiche Datenbestände verfügbar machen, die für öffentliche DARPA-Projekte verwendet wurden/werden.

Das Ziel hilft uns nicht weiter:

„Making our open source catalog available increases the number of experts who can help quickly develop relevant software for the government,“ Chris White, the DARPA program manager behind the effort, said in a statement

Ihr sollt also anfangen eure eigene R&D-Community für die DARPA zu starten und ab jetzt direkt bei der Verbesserung der Matrix helfen. Echt nett!

Derzeit sind im Katalog 60 Projekte gelistet. Die meisten stehen unter einer BSD– oder ALv2-Lizenz.

Wie so oft bei denen, findet man unter den Projekten pathologisch verwendete Akronyme, die für irgendwelche abgefahrenen Programme stehen. Da gibt es z.B. LibNMF, das für high-performance, parallel library for nonnegative matrix factorization on both dense and sparse matrices steht. Oder wie wäre es mit SNAP, Stanford Network Analysis Platform? Vielleicht ist auch Neon interessant für euch: a framework that gives a datastore agnostic way for visualizations to query data and perform simple operations on that data such as filtering, aggregation, and transforms.

Ob dieser Katalog weitergeführt wird, ist vom Interesse abhängig. Ich denke wir brauchen so etwas nicht, die wirklichen Diamanten werden so nie erhältlich sein. Die DARPA entwickelt Dinge, die die Welt verändern. Und sie waren niemals gut darin, der Welt vorher zu sagen, was das sein würde. Und um Erlaubnis wurde bisher ebenfalls niemand gefragt.

Nun gut. Viel Spaß beim Weiterentwickeln der US-Streitmacht! Wasauchimmer.

Die gute Oona Räisänen stammt aus Helsinki und ihr jüngter Hack ist ziemlich interessant: Sie hat es geschafft GPS-Koordinaten eines Helikopters aus einem öffentlichen YouTube-Video zu extrahieren.

Sie betreibt ein kleines Blog drüben bei Google Blogspot, wo sie das Prozedere vorstellt und das updatet sie auch regelmäßig: http://windytan.com/2014/02/mystery-signal-from-helicopter.html. [via]

Das war wirklich ein dummer Zufall: Dieses Video hat sie vorgeschlagen gekriegt. Es war eine Verfolgungsjagd in Kansas, eben mit einem Helikopter. Sie muss hier im linken Kanal etwas gehört haben, was einer Störung gleich kam, von der sie erst dachte, es sei der Motor des Hubschraubers. Als sie das näher untersuchte war es ein digitales Signal.

Sie war in der Lage das wohl vollständig zu isolieren und kam auf eine spezielle Technik der Frequenzmodulation: https://de.wikipedia.org/wiki/Frequenzumtastung. Sie hat das Ergebnis gefiltert, bekam einen Datenstrom und analysierte dessen Inhalt. Bis auf drei Gruppen von Bytes waren alles konstante Werte. Wie sie auf Idee kam hier entweder die Orts-Telemetrie des Helikopters, Informationen einer Kamerarichtung oder Video-Zeitstempel zu vermuten wollte sie nicht näher erläutern. In jedem Fall sieht es so aus, dass sie sich sehr gut mit solchen Dingen auskennt.

Was in ihrem Beitrag folgt sind noch eine Reihe technischer Dinge, das Endergebnis war dies: Mit Hilfe von Google Earth konnte sie die zurückgelegte Flugstrecke des Helikopters komplett rekonstruieren. o.O Eine Grafik ist dort auch eingefügt.

Durch Leser-Feedback kamen sie wohl sogar auf den verwendeten GPS-Transmitter: Nucomm Skymaster TX, oder sehr ähnliches Gerät.

Warum ich das jetzt erzählt habe: Zum einen ist die Geschichte natürlich grandios, die zufällig gegebenen Umstände, eine Hackerin aus Finnland, die genau hinhört, das globale Überwachungssystem GPS. Zum anderen hat sie das ja mit einem Video auf YouTube gemacht. Das wird nicht das einzige Video sein, wo dies funktioniert. Was ist praktisch durch solche Hacks sonst noch herausfilterbar?? No one knows.

Ich habe ja bereits ein paar Einträge zu 3D-Druckern gemacht. Der erste Beitrag von mir persönlich dazu stammt vom Oktober 2007. Darin führe ich bereits aus, dass man mit hoher Wahrscheinlichkeit auch Autos ausdrucken können wird.

Nicht mal 7 Jahre später ist der Gedanke mit Hilfe des japanischen Herstellers Honda Realität geworden:

Was wir hier in klein sehen ist eine dreidimensionale Ansicht eines Honda NSX-Supercar-Konzepts vom letzten Jahr. Der steht euch/uns ab jetzt kostenlos zum Ausdruck zur Verfügung.

Honda kommt dabei der Community und dem Opensource-Gedanken entgegen: Die Designs stehen alle unter einer CC-4.0-Lizenz. Offener geht nicht, man kann Konzepte weiterreichen und sogar modifizieren(!). Das Format ist *.stl. Diese Dateien gibt es bereits seit 1989 und dient hauptsächlich Rapid Prototyping, dem Grundgedanken also heutiger 3D-Drucker.

[via]

Insgesamt hat Honda Modelle der letzten 20(!) Jahre ins Netz gestellt. Schaut es euch an, lohnt sich auch wenn ihr bisher keinen solchen Drucker habt, steht viel Wissenswertes dabei und wie die Grafik oben beweist kann man sich die Modelle auch einfach so mal schnell im Browser ansehen:

Das Honda 3D Design Archive – eine Downloadarchiv für Fahrzeugmodelle von Honda für den eigenen 3D-Drucker.

Sind auch knuffige Konzepte darunter, Honda versteht den Spaß dabei jetzt schon, wie es aussieht.

Anhand dieser Aktion lässt sich mittlerweile ganz gut nachvollziehen, was uns mit der 3D-Drucker-Technik bevorsteht. Das haben manche mehr, manche weniger verstanden. Ich selbst habe auch bereits im Artikel Ende 2007 beschrieben, dass man dies ebenfalls mit Möbeln machen können wird. Wir dürfen also gespannt sein, wer hier als erstes vorprescht.

Mit Androiden ist es recht einfach ins Darknet abzutauchen, sofern man dies wünscht.

Alles was man dazu braucht:

1) Orbot. Die APK gibt es offiziell im Play Store, hier der Link

2) Firefox. Ich empfehle diesen Android-Browser vor diesem komischen verkrüppelten Orweb. Auch diese APK gibt es im Play Store, wenn ihr den nicht eh schon benutzt

3) Um beide Apps nun zu verheiraten, braucht ihr das Firefox-Plugin ProxyMob. Und das findet ihr direkt(!) hier: Add-On installieren

4) Das war’s! 😀

Die Funktionsweise ist nun wie folgt:

Orbot aufrufen -> auf dem Button bleiben, bis er grün wird -> auf die Weltkugel in Orbot klicken -> Firefox als App auswählen -> es _muss_ eine Erfolgsmeldung kommen, dass Firefox nun für Tor konfiguriert ist

Ihr könnt das dann ganz einfach überprüfen (falls ihr ungläubig seid, etc.), wenn ihr nun das Hidden Wiki aufruft: http://thehiddenwiki.org/, dort findet sich der Link gleich ganz oben unter der Bezeichnung „Link to the original Hidden Wiki:“. Der Link ist unter normalen Umständen nicht zu erreichen.

Dass Orbot läuft lässt sich an einem Icon mit Ausrufezeichen in der Statusleiste eures Androiden sehen. Das kann übrigens ruhig die ganze Zeit laufen, andere Browser wurden nicht mit TOR verknüpft und können für das „normale“ Web verwendet werden.

Wenn ihr Firefox nun wieder ohne Orbot nutzen wollt, reicht es das Proxy-Plugin zu deaktivieren.

SPEZIALTECHNIKEN (optional)

Ihr könnt weitere Plugins für Firefox installieren, um eure Privatsphäre noch mehr zu erhöhen:

I) Phony, direkt installieren. Hier kann man andere Hardware als Client auswählen, etwa Mac, Windows, Firefox OS, etc.

II) Self-destructing Cookies, direkt installieren. Cookies, die nicht mehr gebraucht werden, etwa für zuvor offene Tabs, werden umgehend gelöscht. Es erscheint jedes Mal allerdings eine Meldung, was genau zerstört wurde. Ist trotzdem echt gut.

III) alternative Standard-Suchmaschine: Ob DuckDuckGo oder Startpage; ihr könnt jede beliebige Suchmaschine zum Standard in Firefox für Android machen. Dazu bleibt ihr einfach lange auf der Sucheingabemaske und es erscheint das entsprechende Popup

IV) naja, den Tab für privates Browsing (mit der venezianischen Maske) solltet ihr inzwischen vom PC-Feuerfuchs kennen

V) solltet ihr keinen Wert auf eine interne History in Firefox legen, es gibt noch ein Plugin namens Clean Quit, direkt installieren

VI) eventuell erstellt noch ein Master-Passwort, ebenfalls bekannt aus PC-Welten

[via]

Habe ich etwas vergessen!? Nee, ich denke nicht.

Wenn ihr selber zu dem OpenSource-Projekt ProxyMob beitragen möchtet, etwa weil ihr ein Coder mit zu viel Freizeit seid, besucht doch https://github.com/guardianproject/ProxyMob!

Have fun!

P.S.: Anständig bleiben! ^^ Im Darknet nicht immer ganz einfach. Doch leider wird dieser Teil des Webs immer wichtiger. Was ein Armutszeugnis für uns alle ist.

Was die vom Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie so den ganzen Tag machen würde mich ja brennend interessieren.

Ende Oktober gab es die Meldung, es wurde eine Art Trojaner aufgespürt, der „BadBIOS“ getauft wurde und der nicht damit aufzuhalten war sich zu verbreiten, selbst wenn Netzwerkverbindungen ausgeschaltet waren. Das Problem war dem Beobachter Dragos Ruiu allerdings da schon drei(!) Jahre bekannt, der hat das eben erst kürzlich veröffentlicht.

Die Frage hier war dauernd, wie so etwas möglich sein kann. Und dann biegen eben die vom FKIE um die Ecke und behaupten, rein zufällig einen Prototypen, oder eben die Idee dazu zu haben, wie so etwas in der Realität stattfinden kann:

Mit Mikrophonen und Lautsprechern in handelsüblichen Laptops, einem Audiosignal, das Menschen nicht hören können und das sogar über ein Mesh von Gerät zu Gerät wandert, mit einem maximalen Abstand zwischen einzelnen Geräten von immerhin 20(!) Metern.

Schon „lustig“.

Ars Technica hat, aus Gründen die mir nicht bekannt sind, das komplette Prozedere „verrafft“ und in einem ersten Artikel behauptet, die vom FKIE hätten diesen neuen Trojaner sogar erfunden. Das FKIE reagierte, nicht einmal angepisst, aber dass sie sich überhaupt genötigt sahen zu reagieren sagt schon Einiges aus, so:

„[…] Our mission is to strengthen security by the means of early detection and prevention of potential threats. The research on acoustical mesh networks in air was aimed at demonstrating the upcoming threat of covert communication technologies. Fraunhofer FKIE does not develop any malware or viruses and the presented proof-of-concept does not spread to other computing systems, but constitutes only a covert communication channel between hypothetical instantiations of a malware. The ultimate goal of the presented research project is to raise awareness for these kinds of attacks, and to deliver appropriate countermeasures to our customers.“

Die Frage ist am Ende, wer denn diese „Kunden“ sein sollen. Also die „Kunden“ bekommen dann Mittel an die Hand, solche Angriffe abzuwehren. Sucht man auf Wikipedia in deutschen Einträgen nach FKIE, gibt es keinen eigenen Eintrag. Doch scrollt man die Ergebnisse durch, findet man heraus:

„Fraunhofer-Institute FKIE und FHR, ehemals Forschungsinstitute der Forschungsgesellschaft für Angewandte Naturwissenschaften FGAN in Wachtberg bei Bonn (Institute zur Erforschung neuer Radar- und Kryptoverfahren für militärische Anwendungen, finanziert aus Mitteln des Bundesministeriums für Verteidigung[37][38][39])“

Quelle: https://de.wikipedia.org/wiki/Bundesnachrichtendienst#Andere_kooperierende_Dienststellen_des_Bundes

Soll ich jetzt zu schreiben aufhören, eigentlich hat sich das Geschwätz doch erledigt, oder!?

Und nur um mal ein Gefühl dafür zu kriegen, was dem Herrn Dragos Ruiu damals mit seinem Mac(!) passiert ist, das war nicht mal ein Window$-Rechner, dürft ihr euch jetzt selbst einlesen, was diese „Erfindung“ für die Gegenwart bedeutet. Ich verlinke erstmal nichts mehr. Die labern hier alle von „Zukunft der Malware“; Alter, das passierte dem Ruiu 2010, die lachen sich heute über diese Technologie den Ast ab bei der NSA und entsprechenden Schergendiensten.