Archiv für die Kategorie „Hacking“

Dieser Borg war mal ein Fahrrad:

Oben: Jesse Meyer – „The Sprinter“

Das Ganze fand statt im Rahmen des pART PROJECT letztes Jahr. Künstler wurden beauftragt Fahrradteile in Kunstwerke umzuformen und die Ergebnisse wurden versteigert.

Da ist Einiges zusammengekommen, siehe:

http://sram.com/partproject/art.php. [via]

Hier eine Ziege, ein Stück betitelt Schwarze Madonna, dort ein Eisläufer.

Leider lädt die Seite mit den Ergebnissen nicht vollständig. Trotzdem: Hut ab! Kein Plan, wie man auf solche Ideen kommt. Sehr liebenswert und wahrscheinlich auch sehr anstrengend gewesen das zusammenzubauen.

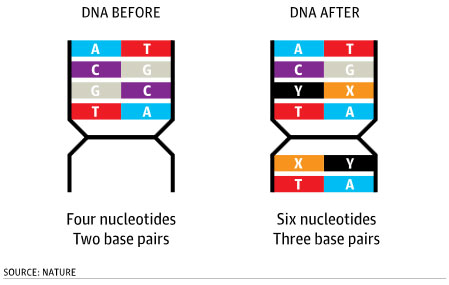

Verabschieden wir uns von der Einzigartigkeit des DNS-Code:

Die Moleküle, die Leben erschaffen, sind nun nichts Besonderes mehr.

Erschien in meinem Lieblings-Blatt: http://theguardian.com/world/2014/may/07/living-organism-pass-down-artificial-dna-us-scientists.

Die zwei Basenpaare die das Leben ausmachen sind im Normalfall G-C und T-A. Dann kommen ein paar Amerikaner und klatschen X und Y dazu, 100% synthetisch, die auch vererbt werden. Funktion: Derzeit? Überhaupt. Keine.

War bestimmt superst wichtig, dieser Job, gerade in der heutigen Zeit. Ich sehe ein paar Skelette in die Hände klatschen.

Auch interessant ist, was es für Anwendungsgebiete geben _soll_, wenn dieses X-Y Basenpaar doch mal mit Funktion(en) gefüttert wird:

DRUGS.

Drugs, drugs, drugs, all we need is drugs! More of them! Now! Die Pharmaindustrie braucht Geld, nein, G.e.l.d., noch mehr, noch viel mehr!! Yeah, wer würde diese Vorstellung nicht lieben!? Ernsthaft: In dem Artikel kommt _kein einziges_ weiteres Anwendungsgebiet mehr vor. Kein. Einziges.

Dafür, es ist der Guardian, wenigstens kritische Stimmen:

„…concerns that scientists could create artificial organisms which could then escape from laboratories and spark an environmental or health disaster„

Halb so wild! Oder:

„…organisms carrying his „unnatural“ DNA code had a built-in safety mechanism. The modified bugs could only survive if they were fed the chemicals they needed to replicate the synthetic DNA…“

Die Gesellschaft ist gefordert, aber wie immer wahrscheinlich komplett über-fordert:

„Society needs to understand what it is [synthetic biology] and make rational decisions about what it wants.“

Nett: Geht auf die Straße und fragt die Leute, für was die Abkürzung DNS steht! Es wird ein trauriges Umfrageergebnis geben.

Die dümmste Idee, die die Natur je gemacht hat? Der Mensch. Da fällt mir noch ein Zitat von Neil deGrasse Tyson ein:

„One of the best pieces of evidence for why we haven’t been visited by aliens is that they have actually observed us and concluded there is no intelligent sign of life on earth.“

Der Punkt ist, man bräuchte keinerlei synthetischen Schwachsinn, nicht mal die Vorstellung davon, wenn wir im Einklang mit der Natur leben würden und/oder diese wirklich verstanden hätten.

Ich bin normalerweise ein heftiger Gegner jeglichen Atom-Wahnsinns, doch diese Atomuhr ist einfach da shiznit.

Hört intern auf den Namen Der Buddha, wurde dieser megamega-akkurate Zeitmesser am National Physical Laboratory (NPL) in Großbritannien entwickelt.

[via]

Ob es dem Element Strontium passt oder nicht: Ein einziges Ion davon ist in einem kleinen Würfel im Zentrum gefangen. Dort wird es mit Lasern gekühlt und gerade so über dem absoluten Nullpunkt gehalten.

Dank dieses absolut ver-rückten Themas Quantenmechanik ist es möglich dieses Ion mit einer unfassbaren Gleichmäßigkeit zwischen zwei Zuständen zu halten. Die Arbeitsfrequenz der optischen Strahlung liegt dadurch bei

444.779.044,095485.

Zum Vergleich: Der Wert dieser Technik liegt überlicherweise bei 429.228.004,229874 MHz. Bei Schwingquarzen zwischen 0,032768 bis 4,194304. [via]

Davon abgesehen, dass ich keinerlei Peilung habe, ob diese Angaben richtig sind oder nicht: Wieso Buddha? Wer sich die Form der 6 Röhren für die Laser genauer anschaut sieht eigentlich Shiva. Alle Angaben daher ohne Gewähr.

Geistreiches zur Nacht: Manipulationen an Atomen tötet! Lasst es. Period.

Beim Wardriving fährt man mit einem Auto durch die Gegend und snifft sich durch WLAN-Netzwerke, in der Hoffnung, irgendwo Zugangsdaten oder vielleicht sogar Inhalte abgreifen zu können.

Das ist so von gestern. Willkommen Wardroning!

Es gibt da eine clevere Firma aus London namens Sensepoint. Deren Drohne nennt sich ganz harmlos Snoopy, wie dieser nutzlose Köter. Snoopy fliegt durch die Luft und gibt sich als Fake-WLAN-Zugriffspunkt aus. Das Ziel sind alle Smartphones in Snoopys Reichweite, wo die Drohne erstmal checken soll, mit welchen Netzwerken sich die Geräte in der Vergangenheit verbunden haben. Danach geht es ans Eingemachte: Evil Twin-Angriffe, bis die Antenne raucht.

Im Kern ist es die selbe Crux die bei offenen WLAN-Netzwerken auch lauert: Wer garantiert euch, dass hinter dem Netzwerk namens Telekom auch wirklich das Unternehmen und nicht irgendein Hacker oder, noch schlimmer, ein Skript-Kid steht? Eben. Und wer dann anfängt hier herumzuspielen und das „ans Laufen zu bekommen“ schadet sich wahrscheinlich noch mehr und gibt Daten preis, die er eigentlich nicht wollte. Aber es gibt hier ganz viele schlechte Szenarien, der Link zu Wikipedia oben beschreibt Evil twin noch etwas ausführlicher.

Die Forscher/Hacker von Sensepoint wollen die Technik heute auf der Black Hat Asia in Singapur präsentieren. Zumindest oberflächlich scheinen sie recht weit gekommen zu sein, es gibt ein Video, wo sie Snoopy durch Londons Lüfte fliegen lassen: https://youtube.com/watch?v=SWt484AC4E8.

Und Glück haben sie dazu noch: Metadaten und Geräte-IDs zu sniffen ist in UK scheinbar nicht mal illegal. Lediglich das Abgreifen persönlicher Daten; für Amateure natürlich, Profis wie das GCHQ mit Regierungserlaubnis haben es da leichter.

Hilft aber am Ende alles nichts, selbst wenn sich die Hacker der Ethik verpflichtet sehen: In dieser Session bekamen sie auf die Art GPS-Koordinaten und Netzwerknamen von 150 Geräten, konnten Passwörter für PayPal-, Amazon– und Yahoo-Konten stehlen.

Drohnen, Baby: Das Riesenproblem fängt gerade erst an.

Die Syrian Electronic Army ist schon ein komischer Haufen. Das erinnert alles an die Hochzeiten der LulzSec-Gruppierung. Muss man nicht gut finden, ist aber hervorragendes Entertainment.

Die SEA ist auch immer mal wieder Accounts von dem Software-Riesen aus Redmond am Hacken, bspw. auf Twitter oder deren „Office-Blog“.

Bei einem jüngeren Einbruch gab Microsoft mal dieses Statement heraus:

„It appears that documents associated with law enforcement inquiries were stolen,…“

Und tatsächlich sind diese Dokumente eben nun öffentlich und auch recht aktuell: Wie viel sich Microsoft die Datenanfragen des FBI kosten lässt, wie thehackernews.com.

Also zuerst muss man natürlich sagen: Dass Softwareunternehmen aus den USA mit US-Bundesbehörden zusammenarbeiten ist eigentlich nichts Ungewöhnliches. Auch die 50$-200$, die M$ vom FBI pro Anfrage bekommt, das ist nicht spottbillig, hält sich aber im Rahmen.

Pikant ist hingegen, was da monatlich zusammenkommt. So gibt es eine Rechnung alleine für November 2013: 281.000$(!), in etwa 203.000€.

Ebenfalls muss es recht einfach sein für das FBI an gewünschte Daten zu kommen: Es reiche wohl „den Richtigen per Email anzuschreiben“. This makes baby jesus cry!1

Weder Microsoft noch das FBI wollten diese Dokumente und Unsummen bestätigen. Daily Dot, die das durchstöbern durften, beharrt aber darauf, dass es sich um keine Fakes handelt. In den anderen Berichten zu dem Thema konnte ich ebenfalls nichts Gegenteiliges lesen, also gehen wir mal davon aus, dass das alles stimmt.

Ach, ist doch alles scheiße dort: Tut euch Microsoft einfach nicht an. Ihr werdet ein angenehmeres Tech-Leben verleben können. Alternativen hatte ich ja erst gestern massenhaft aufgezeigt.

…die funktioniert:

Hat neun Jahre gedauert, das Projekt durchzudrücken. War aber eh nur ein Hobby von Jason Allemann, da ist das nichts Ungewöhnliches.

Das Härteste war wohl den Tastatur-Rahmen bereitzustellen, der die Tasten direkt oberhalb der Membrane aufnehmen sollte. Das Problem hat er mit speziellen LEGO-Technik-Teilen gelöst.

Das zweite war offensichtlich: Woher die ganzen Tasten nehmen? Tatsächlich hat die dänische Firma mittlerweile die meisten davon bereits selbst herausgebracht, inklusive Einige der Spezialtasten. Andere wiederum hat er improvisiert und das mit Augenzwinkern gelöst. Das sieht man auch hier und da.

Er präsentiert euch sein Werk gerne selbst in einem fast vierminütigen Video:

http://jkbrickworks.com/lego-computer-keyboard/.

Ist auch gleichzeitig die Quelle für das Vorschaubild oben.

Hat er fein gemacht. Und das Wichtigste: Sie lässt sich genauso komfortabel nutzen wie eine normale Tastatur. Nice!

Übrigens kann man den guten Herrn Allemann auch direkt unterstützen. Er präsentiert öfter mal eigene Ideen bei Cuusoo, das ist sowas wie Kickstarter für eigene LEGO-Projekte: http://lego.cuusoo.com/profile/JKBrickworks.

In unserer oftmals arg verwirrten Welt läuft alles nur noch über Clubs. Wer es alleine zu nichts bringt, der versucht es eben in Gemeinschaft. Das ist menschlich und der Homo namens Sapiens ist eben ein soziales Tier, da kann er noch so viele Stunden vor einem Monitor sitzend verbringen.

Es gibt auch einen (von vielen) „Elite-Hacker-Club“ mit dem Namen w00w00. Einer von denen mit dem Pseudonym yan heißt im realen Leben Jan Koum und hat erst kürzlich die unsicherste Chat-App der Welt aller IT-Zeiten für 19 verfickte Milliarden US-Dollar an einen Kollegen vertickt, der mit euch und eurem Privatleben sowie euren persönlichen Interessen Milliarden scheffelt.

Jetzt nehmt euch eine Minute Zeit und lest danach den Absatz oben erneut.

Was hier passierte war kein Zufall: Ein anderes Mitglied ist uns alten Hasen aus den späten 90ern noch bekannt und heißt Shawn Fanning (oder dob), der „Erfinder“ von Napster. Der Fall Napster stand exemplarisch für alles, was schief lief mit der „New Economy“ und zwar vom Anfang bis zum Ende, als man mit einem anderen Elite-Club der „Old Economy“, namentlich Bertelsmann, gemeinsame Sache gemacht hat und man grandios gescheitert ist. Der Name Middelhoff und dieses bescheuerte Photo von ihm mit Fanning sollte ein paar böse Erinnerungen wecken.

Von diesen Verquickungen ist in den Hauptstrom-Medien wie immer nichts zu lesen, es darf jedoch bezweifelt werden, dass solches Wissen unbekannt ist. Auch Techcrunch hat einen entsprechenden Artikel zu dieser dubiosen Programmierer-Zunft erst kürzlich dazu gemacht: http://techcrunch.com/2014/03/02/w00w00/. An einem Sonntag. Dass es niemand mitkriegt.

Der w00w00-Club ist mittlerweile nicht nur durch yan über sich hinaus gewachsen. Das „größte nonprofit(!) Security-Team der Welt“, wie sich selbst gerne sehen, hat 30+ Mitglieder aus 12 Ländern auf allen fünf Kontinenten. Hier ein paar Namen, es sind längst nicht alle bekannt:

* Dug Song (co-founder of Duo Security and co-founder of Arbor Networks)

* Michael A. Davis (CTO of CounterTack)

* David McKay (early employee at Google and AdMob)

* Josha Bronson (Director of Security at Yammer)

* Joshua J. Drake (Accuvant Labs)

* Andrew Reiter (Researcher at Veracode)

* Simon Roses Femerling (ex-Microsoft Research)

* Gordon Fyodor Lyon (creator of Nmap Security Scanner)

* Adam O’Donnell (co-founder of Immunet)

* Mark Dowd (co-founder Azimuth Security)

* Tim Yardley (researcher in critical infrastructure security)

Deren Mission: „We felt the world was ours to take“. Yeah, scheiß‘ auf alles und nimm‘ dir die Welt! DU BIST DER CLUB!

Die Verbindung zu den Mächtigsten besteht mindestens seit 2000:

„I believe at one point in the late 90s/early 2000s we had representative membership with ties to every major security consulting firm, hacker think tank, and security team on Wall Street,“ says Bowie

So viel zum Attribut „nonprofit“, das ist Major-League-Bullshit.

In dem Artikel ist auch ein Satz zu lesen, mit dem man jeden Artikel zur w00w00-Sekte ordentlich abschließen kann:

„Everybody talks about the PayPal-Mafia. But no one talks about the w00w00-Mafia.“

A.C.K.

Programmierer und Menschen mit Ahnung vom Coden müssen jetzt sehr stark sein.

Es folgt der betroffene Code, der diese „ganz schlimme Sicherheitslücke“ in Apple-Betriebssystemen verursacht hat:

Das ist nicht euer Ernst, oder!?

Das erklärt auch, warum Apple das anfangs nicht publik machen wollte. Dieser Fehler ist dermaßen bescheuert und dürfte in seriösem Code in keinem Falle auftauchen. Nie. Niemals. Wer „programmiert“ dort in Cupertino, bitte!?

goto sind immer Sprungmarken. Man „spart“ sich einfach Schleifencode, man spart sich Code überhaupt, goto gilt als Spaghetti-Code, jeder Berufsanfänger lernt, dass man hierauf verzichtet, es gibt dafür sogar Abzüge in der Note, es ist großer Unsinn. In Java war man sogar so clever und verzichtete bei der Umsetzung der Sprache komplett auf diese Sprungmarke.

Ganz ehrlich: Das ist degenerierte Scheiße. Sowas dürfte nie und nimmer durch die Apple-Qualitätssicherung gelangen. Es dürfte einfach nicht existieren bei Apple, nicht mit dem Image und dieser Milliarden-Kriegskasse, die waren Pioniere, Alter, in welcher Welt leben wir eigentlich??

Wer die Grafik checkt, dem wird ebenfalls auffallen, dass zwar goto implementiert wurde, die Prüfabfrage durch das if darüber aber fehlt. Oder, das wäre noch viel einfacher: Die Prüfabfragen sind alle drin, aber man implementierte ein goto zu viel. Wie man es dreht und wendet, der Schwachsinn ist eben drin geblieben.

Dieses „Wissen“ um goto und dass es Schwachsinn ist, ist übrigens schon sehr alt. Da möchte ich einfach einen Leser zitieren, der sich Wladimir_M_B nennt:

2. aber uns alten 68er Säcken glaubt ja keiner was

gestern, 12:36 Uhr

Go To Statement Considered Harmful Edsger W. Dijkstra. Communications of the ACM, Vol. 11, No. 3, March 1968, pp. 147-148. R.S. [via]

Man beachte das Datum der Publikation.

Mit Glauben hat das übrigens gar nichts zu tun, es ist Standardwissen, so in etwa wie es bei uns im Deutschen am Satzende einen Punkt gibt.

Wer weiterhin, trotz dieser Idiotie, die nicht von der Hand zu weisen ist, weiter auf Apple setzen will, tut euch selbst einen Gefallen und spielt das Update ein. Der Code ist nun öffentlich und wird entsprechend Hacker anziehen.

Und wenn man bedenkt, woran es nun wirklich gehapert hat, einem goto, gefolgt von einem fail; nee, ehrlich jetzt. Das war Schicksal. Das wird genügend zum Kotzen bringen. Das gibt Myriaden neue Meme. Wir sind es nicht schuld. Wäre ich religiös, würde ich sagen: ein Wink von Gott. o.O

[Update I, 18:34]

Bei mir war der Schock groß, dass bei Apple, also DEM Apple, überhaupt mit goto gearbeitet wird. Das kann man auch dem Artikel sehr gut entnehmen.

Viel schwerer wiegt natürlich der Fakt, dass goto bei SSL-Abfragen eingesetzt wird. Security my a$$, wie es scheint in Cupertino. Hier wäre richtiger Code ratsam gewesen und nicht dieser Kindergarten-Müll; erinnert sich schon niemand mehr an PRISM & Co.?

Zum jetzigen Zeitpunkt sind durch das Update übrigens nur die OS-Versionen für Smartphones und Tablets abgedeckt. Der Fehler ist aber eben auch im Desktop-Bereich zu finden. Wann es hier ein Update gibt weiß momentan niemand. WTF.

Ein Siebtklässler hat diesen LEGO-Brailleschrift-Drucker gebaut:

Das Ganze im Rahmen eines Wissenschaftsprojekts.

Er fand, dass die 2000€ aufwärts für solch eine Maschine viel zu hoch sei, besonders für Entwicklungsländer. Also benutzte er LEGO Mindstorms EV3 als Bausatz, den es schon für 350€ gibt und erfand diese Alternative.

[via]

Dieses Gerät wurde Braigo getauft. Natürlich bekam es seine eigene Gesichtsbuch-Seite: https://facebook.com/BraigoPrinter. Schon über 1.100 „Likes“, da geht sicher noch mehr.

Genial! Cooler Mensch, clevere Idee. Und: LEGO!

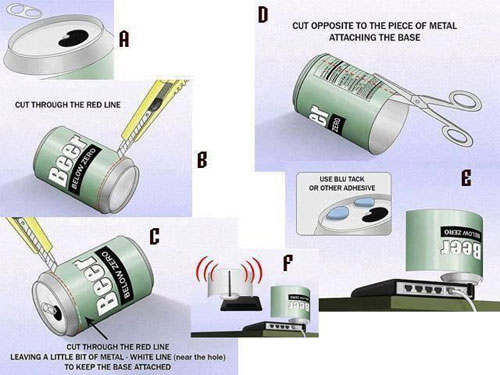

Kann mir mal jemand sagen, ob das hier _wirklich_ funktioniert:

Stammt halt vom Dr., daher könnte es eben auch ein Hoax sein. Ich will auch sicher gehen, ob das den Aufwand wert ist mit der Blechschneiderei, außerdem handelt es sich hier nicht gerade um visuelles Tuning des Routers. o.O

Ebenfalls wird nicht erklärt, ob die Reichweite vom WLAN, die Signalstärke oder Übertragungsrate verstärkt wird. Ich muss hier leider zugeben: Kein. Plan.

Hardwaretechnisch gibt es Repeater z.B. ab 30€, eine Aluminiumdose ist derzeit 0,25€ teuer. Finanztechnisch ein Deal, ich probiere das einfach mal aus, WTF.

Jötunvillur ist ein Runen-Code aus der Wikinger-Zeit, so aus dem 12./13. Jahrhundert.

K. Jonas Nordby von der Universität Oslo behauptet nun, diesen geknackt zu haben. Der Artikel erschien im Guardian.

Geholfen haben ihm dabei die Namen Sigurd und Lavrans, die auf einem Stock aus dem 13. Jahrhundert gefunden wurden. Die waren damals so freundlich ihre Namen in Standard-Runen und eben in Jötunvillor-Kodierung darauf anzubringen.

Nordby macht gerade seinen Doktor in Kryptographie, natürlich. Solche Stöcke finden sich oft in Skandinavien, Nordby benutzt hierfür gerne den Begriff „Mittelalter-SMS“. Nett!

Doch was stand da jetzt genau drauf? Darüber lässt sich heute nur spekulieren:

„…could have a „magical/hidden significance; in this case, perhaps a love spell“.

♥!

Bei Jötunvillur speziell lohnt es übrigens nicht sich außerhalb von universitären Abschlussarbeiten damit zu befassen: Zwar wurde der Code bisher nie entschlüsselt und er findet sich über ganz Skandinavien verstreut. Doch bis heute sind lediglich 9 Texte bekannt, wo dieser Verwendung fand…

Man sieht hier ganz gut, dass das mit den Bitcoins bei weitem nicht ausgereift ist:

Hier fand, offensichtlich, eine Manipulation der einmaligen Transaction-ID statt: Es dürften keine verständlichen Wörter wie Sochi und Enjoy darin auftauchen, you know I mean!?

Der Screenshot ist von heute morgen.

Erschwerend hinzu kommt, dass die Bitcoin-Adresse, auf der diese drei Zahlungen heute morgen bei mir eingingen, öffentlich überhaupt nirgends zugänglich ist.

Diese Transaktionen fanden bei mir in der App Bitcoin Wallet von Andreas Schildbach statt. Und ich bin mir, wenngleich nur vom Gefühl her, sicher, dass der gute Andreas nichts dafür kann.

Am 11. Februar berichtet Silicon Angle von DDoS-Attacken, die mich hier eventuell inzwischen erreicht haben könnten:

„Tx malleability is now used in active broad-based attack against bitcoin network. Funds NOT at risk, but Denial-of-Service in progress“ — AndreasMAntonopoulos (@aantonop) February 11, 2014

Aber eigentlich dürfte mich das nicht betreffen, weil:

„…this “transaction ID malleability attack” does not affect people’s bitcoin wallets or funds.

Aha. Bleibt nun einem selbst überlassen, wie man dies beurteilt. SYSTEM FUCKED?

[Update I, 17.02.14, 11:58]

Diese Zahlungen gehen weiter. Oh my…

https://blockout.io/ ist ganz cool für das Verschlüsseln von kurzen Texten zwischendurch, läuft in jedem Browser. [via]

Über AES-256 wird beliebiger Text verschlüsselt. Das war’s. 🙂

Ich kann mich persönlich an diese Spielzeuge nicht erinnern, aber sogenannte „Dekodier-Ringe“ gab es wohl früher häufiger, weil die billig herzustellen waren. Der Wikipedia-Artikel ist leider nur in englischer Sprache verfügbar.

Man wird auf der Seite explizit aufgefordert nicht das Privateste zu verschlüsseln mit dem Ding.

Ein Anwendungsbeispiel wäre, die API in sein Blog zu integrieren, um das für Kommentare zu nutzen. jquery-technisch schaut das z.B. so aus:

Example jQuery Ajax Encode

$.ajax({

url: „https://blockout.io/encode“,

type: „POST“,

data: { key: „passkey“, s: „hello“ },

success: function(response) {

$(„#encoded“).html(response);

}

});Example jQuery Ajax Decode

$.ajax({

url: „https://blockout.io/decode“

type: „POST“,

data: { key: „passkey“, s: „███████████████████████████████████████████████████████████████“ },

success: function(response) {

$(„#decoded“).html(response);

}

});

Ich habe die fertige Version dieses Features bereits bei ein paar kleinern News-Seiten gesehen.

Das Tumblr-Blog http://blockoutio.tumblr.com/ protokolliert auch jede über die Seite direkt verschlüsselte Nachricht. Reiner G33k-Pr0n, kann man als normaler Leser wenig mit anfangen.

Mir gefällt die Idee, vielleicht kann man das ja noch ausbauen. Solche ciphers werden immer wichtiger, der spielerische Ansatz von blockout.io kann helfen das weiter hinaus in die Welt zu tragen.

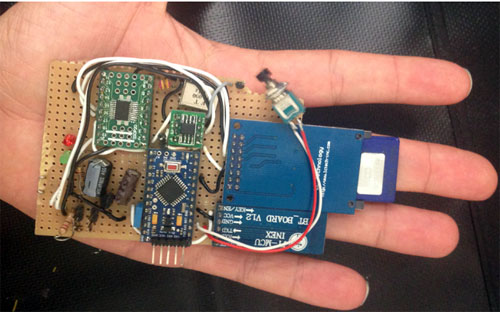

Die beiden Forscher Javier Vazquez-Vidal und Alberto Garcia Illera haben in Heimarbeit dieses CAN Hacking Tool (CHT) gebaut:

Es hat nicht mehr als 20€ gekostet und soll einem Angreifer die volle Kontrolle über das KFZ geben, von Licht über Fenster, Gangschaltung, Bremsen, etc..

Die CAN-Busse wurden 1983 von BOSCH entwickelt und 1987 zusammen mit Intel vorgestellt. Sie dienen der „Vernetzung unterschiedlicher Steuergeräte, Sensoreinheiten und sogar Multimediaeinheiten“. Die Anwendung erfolgt übrigens nicht nur in Autos, sondern CAN findet man laut Wikipedia auch bei:

* Automatisierungstechnik (zeitkritische Sensoren im Feld, Überwachungstechnische Einrichtungen)

* Aufzugsanlagen (Vernetzung der Steuerung mit verschiedenen Sensoren, Aktoren und Aufzugsanlagen untereinander innerhalb einer Aufzugsgruppe)

* Medizintechnik (Magnetresonanz- und Computertomographen, Blutgewinnungsmaschinen, Laborgeräte, Elektro-Rollstühle, Herzlungen-Maschinen)[5]

* Flugzeugtechnik (Vernetzung innerhalb von Kabinen- und Flugführungssystemen)

* Raumfahrttechnik (vermehrte Verwendung in parallelen Busarchitekturen)

* Beschallungsanlage (wird für die Steuerung von digitalen Endstufen verwendet)

* Schienenfahrzeuge

* Schiffbau (Die DGzRS lässt in die neue Generation ihrer Seenotrettungskreuzer Bus-Systeme einbauen.)

Es ist also schwer absehbar, welche Dinge mit diesem Tool ebenfalls gehackt werden könnten in der nahen Zukunft.

Durch das Einspielen von schädlichem Code über diese Busse ist es möglich drahtlos Befehle an die Steuerelektronik der Fahrzeuge zu geben. Das dauere wohl keine 5 Minuten. Man muss dann auch nicht zwingend sofort mit der Übernahme der Elektronik beginnen, wie die Entwickler anmerken:

„We could wait one minute or one year, and then trigger it to do whatever we have programmed it to do.“

Klingt schon hart. Einziger Trost für alle Luxuskarossenbesitzer: Funktionieren tut das alles bisher nur über Bluetooth, ist also räumlich auf die 10 Meter maximum begrenzt. Was nahe liegen würde wäre natürlich GPS, aber selbst darauf will man verzichten. Stattdessen ist wohl eine Art GSM-Funktion in der Mache, das geht mehr in Richtung Handytechnik.

Laut Garcia Illera sind scheinbar die Autobauer selbst schuld, dass diese Hacks funktionieren: „A car is a mini network. And right now there’s no security implemented.“. Na dann: Happy hacking vom Porsche des Nachbarn!

Auto-Freaks müssen jetzt stark sein:

Ich bin nämlich nicht sicher, ob man das hier als KFZ bezeichnen kann. Es hat ein Chassis, zwei Sitze, vier Reifen und ein Lenkrad; das war’s dann.

Gut, der Tabby ist tatsächlich ein Opensource-Car, zusammenbaubar in unter einer Stunde. Und ich musste erst mal nachschauen, die Idee ist gar nicht so neu und es gibt bereits ein paar: https://en.wikipedia.org/wiki/Open-source_car.

Also hier wird die Community vor massive Herausforderungen gestellt werden. Ich bin gespannt, ob hierauf jemand anspringt.

Das Chassis alleine soll 500€ kosten. Rechnet man jedoch den Elektromotor und das ganze andere Zeugs hinzu, kommt man auch auf fast 4.000€. Das ist überhaupt nicht billig für ein Maschinchen, das so unsexy ist. -.-

An dem Konzept alleine zweifle ich hingegen nicht, dem gehört die Zukunft. Aber das muss zwingend nach was aussehen, diese Arbeit wird es nicht reißen. Und wir reden hier nicht von einem Lamborghini, Jungs. Trotzdem Respekt für den Mut, war ein netter Versuch.