Archiv für die Kategorie „Überwachung“

„Be an ally. If you understand and care enough to have read this far, we need your help. To really challenge the surveillance state, you need to teach others what you’ve learned, and explain to them why it’s important“

Also gut. Dann helfe ich der EFF mal das Wort zu verbreiten: https://eff.org/deeplinks/2013/10/ten-steps-against-surveillance.

Schließlich profitiere ich unmittelbar von diesem ganzen NSA-Skandal.

:: prolog

Zum einen erscheinen viele Texte von mir heute wohl in einem etwas anderen Licht. Und obwohl ich mir manchmal selbst wünsche, es wären reine dunkle Fantasien gewesen, bin ich doch ganz froh, dass sich meine schlimmsten Befürchtungen bewahrheitet haben. Es trägt zu meiner Glaubwürdigkeit bei und auch zu meiner Weitsicht. Hätte sich manch einer aus meinem „Freundeskreis“ bzw. „Familie“ lieber mal zu Herzen genommen. Willkommen im Club! Zweitens: Das Interesse an den Themen schlägt sich ganz konkret auch in den Besucherzahlen nieder. Seit den Enthüllungen im Juni sehe ich Zuwachsraten von 70%. Ende nicht in Sicht. Trotzdem bleibt das hier ein kleines Projekt mit dreistelligen Besucherzahlen im unteren Bereich. Mal sehen, wie sich das entwickelt. Nun zu den…

:: tools

In dem Artikel finde ich eine NSA-Präsentation besonders interessant: „TOR stinks“, 23 Folien, via theguardian.com. Darin echauffieren sich die Dienste aus den USA und UK, dass man überhaupt nicht „alle TOR-User jederzeit“ identifizieren könne. Echt schade.

Naja, das führt uns zum allerersten Schritt: Nutzt TOR! Das Browser-Bundle ist schnell entpackt und sofort einsatzbereit. Es frisst aber Ressourcen, eine taugbare PC-Maschine mit entsprechenden Specs ist also von Vorteil.

Zweitens: Email-Verschlüsselung benutzen. In dem Artikel wird natürlich wieder PGP erwähnt. Auch steht da, es sei „tricky to use“. Das lese ich immer wieder, es stimmt aber nicht. Nicht wirklich: Das Einrichten ist tricky. Hat man das gemacht, etwa mit Thunderbird und Enigmail, ist das Benutzen kinderleicht. Es gibt einfach Probleme bei den Nutzern selbst: Entweder die sind zu faul oder zu leichtsinnig oder zu starrsinnig oder wasauchimmer. Auch diese Schlüsselaustauscherei ist ein riesen Problem. Das ist das Einzige, was ich an Cryptopartys gut finde. Die finden oft und gerne zu politischen Zwecken statt. Aber man findet schnell Gleichgesinnte, um Schlüssel austauschen zu können.

Drittens, auch sehr nageliegend: HTTPS Everywhere benutzen. Und VPN (Virtual Private Network), wenn an öffentlichen Plätzen gesurft wird. Besonders VPN ist nicht immer einfach einzurichten auf mobilen Geräten. Viel Spaß hier!

Viertens: Passwort-Management-Software benutzen. Und Passwörter wählen, die _nicht_ zu merken sind. Ist aber ein Extraaufwand und fast untauglich im täglichen Umgang. Selber mal probieren, schadet ja nicht.

Fünftes: Festplatten verschlüsseln, wo es eben geht. Nachträglich fast unmöglich…

:: eigene erfahrungen

Naja, es gibt so viel, was ich im Laufe der Zeit selbst gemacht habe. Ein wichtiger Punkt war, aus der Abhängigkeit von Microsoft auszubrechen. Das war irgendwann Mitte der letzten Dekade und das Ziel wurde mit einer Vehemenz verfolgt, die mir heute unheimlich ist. Es war aber verdammt wichtig. Auch für mich persönlich. Sieht man ja jetzt. Daher ist der erste Schritt immer: Ein offenes Betriebssystem wählen! Eine Übersicht findet man hier ganz oben: http://prism-break.org/#de. Generell muss man sein Linux erst finden. Das dauert, aber eine ausführlichere Übersicht findet sich hier: Distrowatch, sortiert nach Popularität. Übrigens ist BSD natürlich genauso wichtig. Muss jeder selbst wissen.

Das darf aber bei dem PC nicht aufhören. Das sieht man mit den Smartphones: Zwar ist Android ein Produkt von Google, wird aber streng kontrolliert und Mechanismen implementiert, die nicht zum Vorteil der Nutzer sind. Doch es gibt weiterhin AOSP und Cyanogenmod, die, je weiter die Zeit voranschreitet, unverzichtbar sein werden.

Dann gibt es mittlerweile Hardware, die ganz speziell den offenen Charakter würdigt. Die PlayStation 3 war ein wichtiger Schritt in diese Richtung, wenngleich die Möglichkeit Linux auf der Konsole zu installieren durch paranoide Sony-Manager irgendwann gekappt wurde. Es gibt Drucker die von Haus Linux unterstützen, siehe die Liste hier. Und der gute Raspberry Pi aus England darf ebenso nicht fehlen.

Mehr fällt mir selbst gerade fast nicht ein. Denn: Weitere Ideen werden ja weiterhin gesammelt und stehen zur freien Verfügung, http://prism-break.org/#de. Das betrifft soziale Netzwerke, Plattformen für die eigenen Photos, eigene Texte, etc. Manche Dinge wurden seit Sommer auch hier ausführlichst präsentiert.

:: ausblick

Ich habe erst heute morgen wieder einen Text gelesen und das ist beunruhigend. Da muss man sich selbst einen Reim darauf machen und schauen, wie ernst man das nimmt:

1. „Hackers are seen not as mere miscreants, but as dangerous enemies of the fundamental established order of society.“

2. „just the first salvo in the war on general-purpose computing“ -> „buckle your seat belt. Because if I’m right, then this next decade is going to be an awfully bumpy ride“

[via]

Das sieht schwer nach Krieg aus. Problem: Der läuft bestimmt nicht erst seit diesen Sommer. Zeit, dass es endlich ankommt.

Das Jahr geht nicht mehr sehr lange. Hier ist einer der wichtigsten Texte aus 2013:

„Are We Puppets in a Wired World?“, Sue Halpern, via nybooks.com.

Lest es oder lasst es bleiben.

Viele Bücher werden in dem Artikel erwähnt:

Evgeny Morozov: „To Save Everything, Click Here: The Folly of Technological Solutionism“, 413 Seiten, bei „PublicAffairs“, 28,99$

Cole Stryker: „Hacking the Future: Privacy, Identity and Anonymity on the Web“, 255 Seiten, bei „Overlook“, 25,95$

John Naughton: „From Gutenberg to Zuckerberg: What You Really Need to Know About the Internet“, 302 Seiten, bei „Quercus“, 24,95$

Eric Siegel: „Predictive Analytics: The Power to Predict Who Will Click, Buy, Lie, or Die“, 302 Seiten, bei „Wiley“, 28$

Viktor Mayer-Schönberger & Kenneth CukierBig Data: „A Revolution That Will Transform How We Live, Work, and Think“, 242 Seiten, bei „Eamon Dolan/Houghton Mifflin Harcourt“, 27$

Alice E. Marwick: „Status Update: Celebrity, Publicity, and Branding in the Social Media Age“, 368 Seiten, bei „Yale University Press“, 27,50$

Terence Craig & Mary E. Ludloff: „Privacy and Big Data: The Players, Regulators and Stakeholders“, 108 Seiten, bei „O’Reilly Media“, via 19,99$

Ich habe den Text von nybooks.com bis zum Ende gelesen und verlinke die deshalb nicht. Kleiner Tipp: Selbst suchen, am besten mit einer anderen Suchmaschine als Google und sie bei einem kleinen Online-Buchhändler kaufen.

Neben Narus (siehe Artikel) gibt es noch ein zweites großes Unternehmen, das sich primär auf Massen-Überwachungstechnik spezialisiert hat: Verint.

Über das Hauptprogramm mit dem Namen VANTAGE wird auf der Wikipedia-Seite kein einziges Wort verloren. VANTAGE ermöglicht das „Abhören, Filtern und Analysieren von Kommunikation im Internet, Email, über VoIP, Handy und Satellit“, steht auf der Produktpräsentationsseite im Internet. Es soll helfen „unbekannte Bedrohungen auszumachen“, dabei soll es unerheblich sein, „wie oder womit kommuniziert wird“. Es wurde entworfen, um „Geheimdiensten, Sicherheitsdiensten von Regierungen und anderen Behörden“ zur Verfügung zu stehen.

Im Kern sieht es dann so aus, dass VANTAGE gerne und oft in autoritären Staaten zum Einsatz kommt (aber nicht nur). Systeme von Verint wurden offiziell in China verifiziert und kommen auch in Vietnam zum Einsatz, wo schon seit Jahren z.B. Blogger in Gefängnisse wandern, die sich im Internet in Demokratieforen treffen und unterhalten (Quelle: „The Shadow Factory: The NSA from 9/11 to the Eavesdropping on America“, James Bramford, 2009). Ähnliche Szenarien gibt es in Ägypten, Saudi-Arabien oder Libyen.

Ein weiteres supertolles Produkt aus dem zwielichtigen Geschäftsportfolio trägt den Titel RELIANT: Im Prinzip das gleiche wie VANTAGE, nur wird hier oberflächlich mehr auf das bestehende Recht geachtet. Da man vorgibt, hier kompatibel mit CALEA zu sein, ergeben sich komplett neue Probleme. Das wird deutlich, wenn man sich die weiterführenden Links unten bei Wikipedia ansieht:

Carnivore (FBI), DCSNET, ECHELON, Hepting v. AT&T, IPFabrics, Lawful interception, Magic Lantern, Secrecy of correspondence, Secure communication, SORM (Russia), Surveillance, Telecommunications Intercept and Collection Technology Unit, Telephone tapping, Total Information Awareness, Verint. Das sind _Tonnen_ an Themen, die sich mit totaler Überwachung befassen, jedes einzelne wäre für sich einen Beitrag wert. Wer sich mit CALEA brüstet tut dies nicht zum Vorteil unbescholtener Bürger, die Charta ist eher ein Rückschritt in Sachen Bürgerrechte.

Auf der Seite mit den Verint-Produkten gibt es weitere tolle Programme mit vielversprechenden Namen: STAR-GATE. CYBERVISION. ENGAGE. FOCAL-INFO. Es ist die Werkzeugbox, mit der Geheimdienstprogramme wie PRISM möglich gemacht werden. Sie verstehen sich auf das unentwegte Sammeln von Daten. Sie liefern die Schnittstellen um selbst Filter dafür entwickeln zu können. Es ist ein boomender Sektor und ein lohnendes Geschäft für Verint: Das erst 2002 gegründete Unternehmen machte letztes Jahr einen Umsatz von 848 Millionen US-Dollar. Ende des Wachstums nicht in Sicht.

Wer oft und viel reist wird wahrscheinlich andauernd von Verint-Systemen überwacht: Im Raum Europa, USA, Asien und Pazifik sind Flughäfen von Verint ausgestattet worden, Anlagen an vielen Häfen, öffentliche Verkehrsmittel, Regierungseinrichtungen, mit Schwerpunkt auf Biometrie, Videoanalyse und Nachverfolgung durch Überwachungskameras. Oft auch durch entsprechende Beschlüsse der Regierungen selbst durchgesetzt. (Quelle: siehe Wikipedia-Link oben).

Gespenstisch ist auch, wenn man im Web nach Verint sucht: Außer den offiziellen eigenen Seiten, sowie denen bei Facebook, Twitter, Yahoo, etc. findet man auf der ersten Google-Seite rein gar nichts. Hier scheint irgendwie die Welt komplett in Ordnung zu sein (was nicht zutrifft). Erst auf Seite 3 berichtet ein Blogger über das von mir erwähnte Buch und verweist auf bestimmte Stellen darin. Nur einen Link darunter gibt es den Eintrag bei buggedplanet.info, ein Wiki, das von Chaos-Computer-Club-Mitglied Andy Müller-Maguhn betrieben wird und westliche Unternehmen listet, die Überwachungstechnologie an autoritäre Regime liefern. Weiterzusuchen lohnt ab hier nicht mehr, es sei denn man möchte einen Job bei denen, ein Video sehen oder blödsinnige Produktbeschreibungen lesen.

Mit den News verhält es sich nicht anders: Die erste Seite liefert fast ausschließlich Pseudo-Informationen. Also wie war das Wachstum in dem und dem Bereich, was gibt es Neues von Verint, etc. Nur ein Link erscheint pikant: Dass nämlich die „Tele’Train Software“ aus Amsterdam von Verint gekauft wurde. Das ist jetzt noch keinen Tag her.

Grandios sind auch die deutschen Newsseiten: Es gibt 3! Links. Zwei drehen sich um „Mitarbeiterzufriedenheit“. Einer ist immerhin von heise bzgl. „Neuausrichtung der Kommunikationsüberwachung in der Schweiz“. Ab hier habe ich frustriert aufgegeben nach etwas zu suchen. Wie man sieht wird trotz des größten Geheimdienst-Skandals aller Zeiten und eines mittlerweile 4-5 Jahre alten Buches, wo so oder so alles bereits drin stand, was ab Juni „heraus kam“, auf Verint keinerlei Bezug genommen, nirgendwo.

Nun gut. Schauen wir den Rest des Tages wieder Katzenbilder. Ist ohnehin viel wichtiger.

Das passiert, wenn man mit TOR über Google nach etwas suchen möchte:

Ist das „Worst-Case-Scenario“. Wenn die Suchmaschine gute Laune hat, dann lässt sie einen einen CAPTCHA eintippen, um an die Startseite zu kommen. Grandios.

Social Engineering wurde schon von Kevin Mitnick als die erfolgreichste Methode beschrieben sich unerlaubten Zugang zu fremden Computer-Systemen zu verschaffen. Dafür muss man gut labern können, einigermaßen sicher und kompetent in Telefongesprächen wirken und genau wissen, was für ein Ziel man mit dem „Gedanken-Hack“ erreichen will.

Social Engineering wird auch heute noch gerne angewandt, ist sie doch verhältnismäßig unkompliziert, was die benötigte Technik betrifft. Oft reicht schon, wie erwähnt, ein Telefon. Man muss nicht ein Über-Hacker sein, um hacken zu können. Manchmal genügt auch ein vorhandener Pool an Kreativität. Es ist wie Games zocken, nur in der Realität eben. Das, was die weibliche Welt tagtäglich ausführlichst betreibt.

Dass Social Engineering ein Problem ist, das uns im 21. Jahrhundert weiterhin beschäftigen wird, findet nun auch die US Army: Sie will für Unsummen an Dollar ein Computer-System schaffen, das sogar die subtilsten menschlichen Angriffe erkennt und vollautomatisch darauf reagiert. [via]

Wir reden hier von einem astronomischen Budget in Höhe von 48 Millionen. 23,2 Millionen davon stehen Forschern für einen Zeitraum der nächsten fünf Jahre zur Verfügung und zwar an den Universitäten Penn State, California, Davis, Riverside und Indiana. Dieses Programm beinhaltet die Option auf weitere fünf Jahre verlängert zu werden, mit einem zusätzlichen Budget von 25 Millionen.

Da das mit der Finanzierung nun geklärt ist sollten wir uns Gedanken machen, was hier eigentlich erforscht werden soll. Und zwar werden hier explizit „Modelle menschlichen Verhaltens“ entwickelt, die von einem Computersystem gekontert werden sollen; eine harte Aufgabe, da dieses System auch erkennen soll, ob die Manipulation denn von einem Subjekt bewusst so gewollt ist oder nicht. Wie diese Modelle erstellt werden bleibt ein Geheimnis, es klingt jedoch nicht wirklich nach einem koscheren Ansatz.

Wie üblich werden zum Anfüttern nämlich Unmengen an Daten benötigt, aus denen erste Werkzeuge und Kriterien erstellt werden. Wo diese Daten herkommen sollen ist wahrscheinlich fast klar, wer Mitte des Jahres die Geschichte mit der Überwachung von Verizon-Kunden verfolgt hat: „Verizon Breaks Silence on Top-Secret Surveillance of Its Customers“, via wired.com. Telefon-Provider sind ja wohl die offensichtlichste Goldgrube, vielleicht laufen solche Analysen auch schon und erst jetzt macht man das halt mal publik.

Trotz dem vielen Geld und der Einfachheit für die U.S. Army hier an Daten zum Minen zu kommen ist der Erfolg dieses speziellen Projekts ungewiss: Selbst Menschen haben Schwierigkeiten damit andere Menschen zu erkennen, die sich manipulativ oder bewusst böswillig gegenüber einem selbst verhalten. Besonders wenn wie bei einem Telefon das persönliche Gegenüber komplett wegfällt. Das von einem Computersystem zu erwarten könnte sich am Ende als kompletter Schuss in den Ofen herausstellen. Computer besitzen keine Intelligenz. Und es sieht nicht danach aus, als würde sich die nächsten Jahre daran etwas ändern.

Verharmlosen sollte man diese Geschichte trotzdem keinesfalls. Meistens genügen schon Ansätze von Forschungen, um die Ergebnisse irgendwo anders weiterzubetreiben. Dann vielleicht nicht mehr bei einer Armee, sondern der DARPA oder einer sonstigen klandestinen Vereinigung. Vielleicht aber auch bei Facebook. Oder Skype.

Es ist nicht so einfach, wie es sich anhört: Proprietäre Google Apps (GAPPS) von einem Android-Smartphone zu bekommen ist unnötig schwer.

Verständlich, aus Firmenperspektive, nicht nachvollziehbar, wenn man bedenkt, dass es sich bei Android um ein „offenes Betriebssystem“ (steht in jedem Handbuch ganz am Anfang) handeln soll.

Außer einem Hacker aus Polen interessiert sich scheinbar auch niemand dafür. In jedem Fall hat CidDeamon das Skript und eine Anleitung in englischer Sprache ins Netz gestellt, die man hier abrufen kann:

http://cidofficial.neocities.org/010.html.

Wird auch dauernd aktualisiert, läuft aber „erst“ ab Android 2.1 (Eclair).

Funktion: Es ist ein Skript, das Root-Zugriff auf das Gerät erfordert. In dem Fall ist natürlich die Garantie weg. Die Privatsphäre hat manchmal seinen kleinen Preis. Auch ist ein Factory Reset nach Abarbeiten des Skripts nötig, was das Gerät in den (sauberen, in dem Fall) Ausgangszustand zurücksetzt. Also macht ein Backup von allem, was euch wichtig ist.

Mit einer emulierten Konsole (die App Terminal Emulator), müsst ihr daraufhin nur noch wenige Schritte ausführen:

su

cd /sdcard/gappsremover

sh fire.sh

Zwei Minuten warten und fertig!

Natürlich sind nicht alle Google Apps von Haus aus böse. Was Entertainment und Kommunikation betrifft haben manche Apps von Google eine sehr gute Qualität. Doch auf der Website sind auch bedenkliche mit einem Ausrufezeichen markiert, weshalb sich eine Deinstallation definitiv lohnt. Hier, was das genau ist, von mir übersetzt:

* 3G/WLAN Standort (!)

* Lesezeichen-, Kalender-, Kontakte-Synchronisation (!)

* Daten-Backup auf Google-Servern (!)

* Google Updater (ohne darauf hingewiesen zu werden, kann zu höheren Rechnungen führen) (!)

* Galerie, Kamera, Camcorder, Panorama-Modus (!)

* Google+ (!)

* Google Chrome [4] (!)

* Google Earth (!)

* Google Keep (!)

* Google NFC Tag (!)

Wie man sieht sind das einige, auch beliebte. Und es werden immer mehr…

Schlusswort:

Um sich Ärger zu ersparen legen viele ROM-Entwickler ihren Custom ROMs ein schlankes GAPPS-Paket bei. Man darf nicht vergessen, dass viele Umsteiger ihre Apps aus dem Play Store vermissen werden und nicht bereit sind sich jedes Update irgendwie auf ihr Gerät zu frickeln. Das Skript zu benutzen ist daher lohnenswert, wer nicht viele Apps hat, etwa weil er nicht sehr viele braucht oder eben durch das Gerät selbst eingeschränkt ist. Oder eben Neueinsteiger in Android.

Wer bereits hauptsächlich und sehr oft Applikationen über den App Store lädt (immerhin sind es derzeit über 800.000), der wird momentan noch Schwierigkeiten haben sich passenden Ersatz zu holen: Wie bereits erwähnt enthält das alternative und freie Repository F-Droid nicht mal 800. Hier ist einfach Geduld gefragt.

Das war 2008, vor fünf langen und harten Jahren schon:

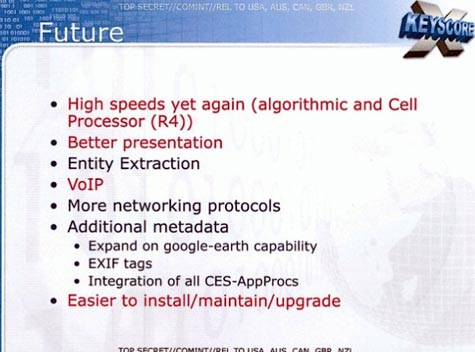

Diese Folie kam jedoch erst kürzlich ans Licht und stammt aus den Beständen vom guten Herr Snowden bzgl. der Spionage-Software XKeyscore.

Im Kern geht es hier einfach um das Interesse von Geheimdiensten (NSA, GCHQ, BND, usw.) an den Metadaten, wenn ihr Photos macht. Egal ob Smartphone, Handy mit Kamera oder Digitalkamera, etc.: Mit eurem Bild werden allerlei Hintergrundinformationen gespeichert. Beispielsweise Kamerahersteller, Linsentyp, Datum, Uhrzeit und manchmal sogar der _exakte_ Standort.

Dieser Umstand hat z.B. einem gewissen Herrn McAfee letztes Jahr den Kopf gekostet: Weil ein paar Idioten-Jouhurnalisten vom Vice-Magazin ihn im guatemaltekischen Dschungel mit einem iPhone 4S photographiert haben, konnte ihn die Polizei dort festnehmen und zurück in die USA schaffen, wo er wegen Mordverdachts gesucht wurde. Der Link hier [via] liefert alle Informationen, die mit dem Photo gespeichert wurden; selbst heute noch(!). Shit is crazy.

Zudem könnt ihr dort selbst Bild-URLs eingeben, um zu schauen, was an Metadaten mitgeliefert wird.

Fassen wir nochmal zusammen: EXIF IS EVIL! Tut euch selbst einen Gefallen und ladet keine unbearbeiteten Bilder irgendwo hoch _und_ versendet die nicht weiter; weder per Email, SMS oder sonstwie.

Fakt ist nämlich auch (korrigiert mich, wenn ich hier falsch liege, doch es wurde von mir mit eigenen Bildern ausprobiert): Sobald das Bild durch ein Bearbeitungsprogramm gelaufen ist (das kann Photoshop, Instagram, EyeEm oder sonstwas sein) sind diese EXIF-Daten nicht mehr in voller Ausführlichkeit (und manchmal auch überhaupt nicht mehr) verfügbar. Im Endeffekt dem Dienst, der die Bearbeitung übernahm, aber schon.

In Zeiten von Breitbandinternet und der Möglichkeit auf so ziemlich unbegrenzten Webspace werden sich aber immer weniger Menschen um so etwas Gedanken machen. Wundert euch daher nicht, wenn ihr nach einem Bildtausch den Staatsschutz an der Tür habt.

Das ist schon ein Knaller:

„Auf 18 Seiten beschreiben Forscher der University of Massachusetts, der TU Delft und der Ruhr-Universität Bochum, wie man in Computerchips kaum zu entdeckende Hintertüren einbauen könnte.“ [via]

Das Original-PDF: http://people.umass.edu/gbecker/BeckerChes13.pdf.

Das ist genau die die Art von „Alien-Technologie“, die die Kryptographie-Experten derzeit ins Feld führen: Dass man es bei der NSA mit einem Gegner zu tun hat, der die Mittel, und auch das Geld, besitzt, solche Dinge in der Praxis anwenden zu können.

Lasst euch hier nichts vormachen: Das ist ein wichtiger Aspekt, aber eben nur einer. „Stealthy Hardware Trojans“ können ebenfalls in GPUs, WLAN-Karten, RFIDs, etc. verbaut sein. Es ist nur schwer, extrem schwer und deswegen dementiert das Intel auch vehement in dem Artikel, zu wissen, wo man suchen muss.

Ich kenne diesen Bruce Schneier nicht und ich weiß auch nicht, wieso das der einzige Experte aus dem Krypto-Bereich ist, der dauernd von den Hauptstrom-Medien zitiert wird. Aber ein Satz hat ihn schlagartig sympathisch gemacht:

„Ja, das ist eine Verschwörungstheorie. (sic) Aber ich bin nicht mehr bereit, irgendetwas auszuschließen. Das ist das Schlimmste am Verhalten der NSA. Wir haben keine Ahnung mehr, wem wir vertrauen können.“ [via]

Ich bin schon lange kein vehementer Verfechter mehr von AMD. Und Intel hier direkt anzugreifen ist eventuell unfair: Auch Apple baut Chips, Sony (Japan) und Samsung (Südkorea) ebenfalls und es gibt da noch die Dauer-Verdächtigen von Broadcom, etc. Das, was hier berichtet wird, ist Königsklasse-Hardware-Hacking. Man braucht Zugang zu Produktionsstätten, muss viel Knowhow mitbringen, eventuell noch einen gerichtlichen Beschluss. Und genau sowas macht die NSA. „Alien-Technologie“. Wieso sitzt du eigentlich noch vor einem Computer?

1976!

Budget damals: 3,8 Millionen. Oscars: Vier. Golden Globes: Vier.

Zeigt mir heute einen ähnlich kontroversen Film, der die gegenwärtige Zeit dermaßen auf den Punkt bringt und diese Preise (oberflächlich wie sie nun mal sind. Zweifelhaft, ob das früher anders war) verdient. 1976.

Oh, ich vergaß: Satire wird ja während der nächsten Legislaturperiode verboten. Offizielle Begründung: Man braucht ein Gehirn dafür. Mein Fehler.

Yo. Wer sich wirklich fragt, in was für einer verkackten Welt wir leben, der braucht sich nur bewusst machen, dass die NATOOTAN einen eigenen YouTube-Kanal für ihre Propaganda-Videos hat.

Dort kann man dann jüngst bestaunen, dass in Norwegen ein KFZ-Jammer getestet wird. [via] Später auch für Jetskis, Drohnen, Boote, usw. Grandios.

Natürlich alles nur und ausschließlich zu unserem Besten: Auf deutschen und europäischen Straßen sind tagtäglich Selbstmordattentäter in ihren VWs und Audis unterwegs. Of course.

Ideen legendärer Super-Deppen, dann kommen die Mörder zukünftig eben mit dem Fahrrad. Zudem ist mir jetzt schon klar, dass auch die Herren von der Pozilei solche Jammer bekommen werden. Für den Hacker & Normalverbraucher werden die Teile natürlich verboten, versteht sich von selbst.

Es ist ein Trugschluss zu denken, dass damit die Problematik von Suizidbombern aus der Welt geschafft ist. Das Problem hier ist rein psychologischer Natur, wo bisher weder die Medien, noch die Wissenschaft Anstalten gemacht hätten das zum Besseren zu wenden.

Aber wem erzähle ich das: Die NATO hat bereits in der Vergangenheit sehr viel zum Frieden in der Welt beigetragen, war permanent transparent und hat nur Gutes bewirkt!1 Siehe Gladio, war ja nur lächerliches Paramilitär, das in deren Auftrag Leute ermordet hat. Und schon gar nicht werden dadurch im Ausland wirtschaftliche und strategische Interessen durchgesetzt. Ach komm, leckt mich.

Im Kern ist dieser Jammer eine Erfindung, die niemand braucht. Und sie wird mit ziemlicher Sicherheit _nicht_ zu unserer Sicherheit eingesetzt. Wirklich revolutionär wäre eine Art Interceptor gewesen, der diesen Bombengürtel am Hochgehen hindert. Dann hätte so ein Attentäter auch mit der Titanic anrollen können, es wäre egal gewesen. Stellt euch vor, die statten Drohnen mit diesen Jammern aus. Wo KFZs gestoppt werden können, ist es mit ähnlicher Elektronik auch nicht weit. Ganze Gebiete eleganter offline zu kriegen als mit diesem auffälligen EMP; das ist ein Ziel, das ich denen vollauf zutrauen würde. BNW(O).

Ich bin normalerweise überhaupt kein Fan von animierten GIFs, sondern ein entschiedener Gegner. Doch hier steckt viel Arbeit alleine vom Smithsonian drin. Und nicht nur deswegen kann man mal eine Ausnahme machen:

Zu sehen ist die Geburt und auch der Tod des ARPANET, ohne das wir heute kein Internet (und wohl auch keine totale NSA- und GCHQ-Überwachung) hätten.

Der Start war im Oktober 1969 mit den berühmten vier Knoten.

Das Smithsonian-Magazine hat aber nur bis zum Jahr 1977 sich die Mühe gemacht, das zusammenzufassen. Der eigentliche Tod kündigte sich aber erst 1984 an, als das MILNET (militärisches Kommunikationsnetz der US-Streitkräfte) daraus extrahiert wurde. Die Knoten nehmen schlagartig ab, lediglich Emails wurden noch über das Arpanet abgewickelt. 1990 erfüllte es keinen Sinn mehr, ab Juli gilt es offiziell als offline. Aus und vorbei.

Ich konnte das nie wirklich glauben, in ganz alten Logfiles aus 2001-2003 waren immer noch Einträge aus dem ARPANET verzeichnet. Ich weiß aber hier leider nicht, wie das möglich sein konnte oder wo die herkamen. Ich denke nicht, dass das damals ausschließlich Spoofs waren. Es waren auch nur sehr wenige Zugriffe von dort.

Quellen Bildmaterial:

Images: early maps (1969-77) from Heart, F., McKenzie, A., McQuillian, J., and Walden, D., ARPANET Completion Report, Bolt, Beranek and Newman, Burlington, MA, January 4, 1978 and later maps (1978-89) scanned from the paper „Selected ARPANET Maps“ published in the October 1990 issue of Computer Communications Review,

GIF erstellt von: Nick Stango

„Solange es keine klaren Aktionen des Kongresses oder der Justiz gibt, kann ich nur jedem dringend davon abraten, private Daten einem Unternehmen anzuvertrauen, das direkte physische Verbindungen zu den Vereinigten Staaten hat.“

– Zitat Ladar Levison. Musste aufgrund des massiven Drucks von US-Behörden seinen 10 Jahre alten sicheren Email-Dienst schließen

Jetzt ist es natürlich nicht immer einfach herauszufinden, wo ein entsprechender Server steht. Doch es gibt ein kleines smartes Firefox-Plugin, das hier Abhilfe schafft:

Es ist bei mir schon seit Jahren im Einsatz und gehört zu meinen Standard-Plugins. Sehr empfehlenswert!

Die Flagge wird immer in der Adressleiste des Browser angezeigt. Aber es gibt ein massives Kontextmenü obendrauf, das weitere Daten zur Domain liefert. Das sind u.a.:

* WHOIS

* WOT-Website-Bewertungen (wer es braucht)

* Ping

Und:

* Geotool: (nach Klick auf die Flagge) Stadt, ISP und Ortszeit

Es ist zudem sehr klein und braucht kaum Ressourcen und schützt die eigene Privatsphäre.

So könnt ihr jederzeit checken, wo ihr genau angemeldet seid und euch sofort dort abmelden, sobald eine bestimmte Flagge auftaucht. Macht hiervon auch bitte Gebrauch! Sonst ändert sich ja wieder nichts.

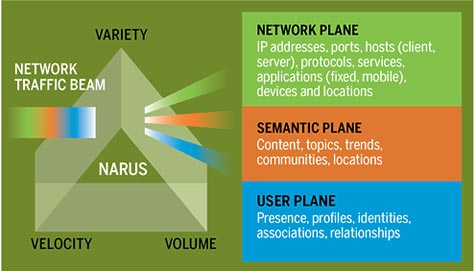

Wenn es Massenvernichtungswaffen gibt, dann gibt es auch Massenüberwachungswaffen. Eine der mächtigsten Firmen aus diesem Bereich trägt den Namen Narus, gehört vollwertig Boeing und hat wohl maßgeblich die PRISM-Technologie entwickelt.

Frei nach einem Zitat aus „Reine Nervensache“, wo Robert De Niro auf die Aussage „Alles verändert sich. Wir müssen uns der heutigen Zeit anpassen.“ erwidert: „Sollen wir uns ’ne scheiß Webseite zulegen?“, so hält es auch Narus.

Von Informationen zu deren Top-Massenüberwachungsprogramm mit dem Titel Narus nSystem im Web stammt dann folgende Grafik:

Hier wird alles (ganz gut eigentlich) erklärt: http://narus.com/solutions/narus-nsystem. [via]

Vor dem 11. September war Narus hauptsächlich darauf ausgelegt IP-Netzwerk-Verkehr auszuwerten und zwar aus Gründen für das Erstellen von Rechnungen. Das änderte sich schlagartig, als man nach diesem Tag dann anfing semantische Funktionen zu implementieren, die nur einen Zweck hatten: Überwachung. Da verwundert es auch kaum noch, dass 2004 ein ehemaliger Deputy Director der NSA, namentlich William Crowell, den Chefposten übernahm. Crowell war zuvor für die DARPA (wen sonst) in einer „Anti-Terrorismus-Task-Force“ tätig.

Sehr schön dokumentiert sind auch die „Partner“ von Narus auf deren Website: Firmen wie HP, Dell, IBM gehören dazu. Wenn man dem Geld folgt (und das geht hier mal ausnahmsweise, da Narus immer noch Wagniskapital bekommt), so sind folgende Firmen fest involviert: JP Morgan Partners, Mayfield, NeoCarta, Presidio Venture Partners, Walden International, Intel, NTT Software und Sumisho Electronics. Manche sind sehr bekannt, manche weniger. Man kennt das.

Aufgefallen sind die Big-Brother-Freaks von Narus schon einmal heftigst, es gibt einen kompletten Fall dazu, der sich Hepting vs. AT&T nennt. Das war im Januar 2006. Da ging es um das System NarusInsight (und auch hier gibt es natürlich eine Broschüre). Mit diesem Supercomputer-System sollen sie sich zusammen mit der NSA in das Netzwerk von AT&T gehackt haben und so Zugriff auf VoIP-Daten, sowie Kommunikation von Firmen, Privatleuten und Drittanbietern gehabt haben. Mit Hilfe von AT&T wohlgemerkt(!).

Wer noch einen Beweis dafür sucht, dass der TIAS-Gedanke immer noch existiert, hier ist er. Die zwei Kern-Systeme von TIAS (neben dem ganzen neuzeitlichen Kram wie PRISM) gibt es heute übrigens immer noch: Sie heißen „Basketball“ und „Topsail“ (ehemals Genoa II) und werden von „Crypto City“ aus administriert; so nennt sich das 60-Gebäude-Areal in der Nähe des NSA-Hauptquartiers in Fort Meade.

Die Chinesen sind technologisch sehr weit fortgeschritten und besitzen durch die Firewall des dortigen Regimes trotzdem nur einen sehr begrenzten Internet-Spielraum. Um ihre Wut darüber in eben diesem Medium auslassen zu können, haben sie sich der Kreativität bedient und diverse Fabelwesen erfunden, die zwar völlig ungefährlich sind was die Schreibung betrifft, jedoch vulgär und obszön sind, wenn man sie ausspricht.

Die Internetzensur der Regierung selbst ist ein homophones Wort: Sie wird im Slang „River Crab“ genannt, im Chinesischen pinyin. Wenn also einer pinyin in einem Internetforum verwendet, dann weiß ein Zensor nicht, ob damit die Krabbe (Anti-Regierung) oder das Regierungssystem als solches mit der von Hu Jintao erdachten „Harmonisierung der Gesellschaft“ (sprich: Internetzensur) gemeint ist.

Angefangen hat das mal mit vier Kreaturen:

- „Grass Mud Horse“ (Cao Ni Ma) – war eigentlich eine Alpaca-Unterart. Bedeutet aber übersetzt so viel wie „F*** deine Mudda!“. Der Vergleich ist hier kein wirklich homophoner mit dem Tier, sondern die beiden chinesischen Originalbegriffe besitzen die selben Konsonanten und Vokale mit einer unterschiedlichen Betonung. Der größte Feind dieses Alpaca ist die „Flusskrabbe“ selbst. Inzwischen gibt es Videos auf YouTube mit einem singenden Alpaca, Cartoons, einen Dokumentarfilm und sogar Plüschtiere

- „French-Croatian Squid“ (Fa Ke You) – kommt man schnell selbst drauf, was es bedeutet: „Fuck you!“. Dieses Tintenfisch-Fabelwesen wurde durch Frankreich und Kroatien gleichzeitig entdeckt. Es soll auch sehr aggressiv sein und weiße anstatt schwarze Tinte verspritzen. Manche dieser Viecher sind auch in Ostasien eingetroffen und werden gerne mit Mais gegessen. Sie halten sich generell von Hauptströmen fern (Anti-Mainstream)

- „Small Elegant Butterfly“ (Ya Mie Die) – stammt vom japanischen yamate und bedeutet „Stop!“. Hat im Prinzip mit allen sexuellen stereotypischen Klischees zu tun, die die Chinesen von Japan haben: Vergewaltigungs-Sexszenen, Erotomanie, Pornographie; solche Dinge. Entdeckt irgendwann 2009 im tibetanischen Plateau, sind diese Schmetterlinge durchsichtig, können Farben wechseln und leben im Kalten mit wenig Sauerstoff. Es wird vermutet, dass es nur 14.000 auf der ganzen Welt gibt, was sie selten und wertvoll macht

- „Chrysanthemum Silkworms“ (Ju Hua Can) – „Chrysanthemums“ ist eine vulgäre Referenz zu dem Wörtchen Anus. Ein „broken chrysanthemum“ ist dann ein „kaputter Anus“, referenziert hier aber wiederum den eher schmerzhaften Akt des Anal-Sex. Allerdings: Eine Person kann auch einen „broken anus“ in dem Sinne haben, dass sie hoffnungslos und rastlos erscheint. „broken chrysanthemum“ wurde so zu einem gebräuchlichen, wenn auch vulgären chinesischen Idiom. Das Fabelwesen selbst produziert Seide, stirbt aber leicht und ist schwer zu halten. Außerdem verträgt es weder Hitze, noch Kälte und ist daher sehr teuer

[via]

Inzwischen sind es zehn Kreaturen (siehe [via]-Link), wobei ich nicht genau weiß, ob es dabei geblieben ist. Die näheren Informationen dazu sind aus dem Jahr 2009, das ist auch nicht gerade gestern. Jedenfalls findet man sie überall im chinesischen Internet verstreut, natürlich auch oft verpackt als Mem, gelten mittlerweile schon als die „10 legendären Waffen“.

Diese Form der Steganographie wird nun immer mehr zunehmen. Auch bei uns. Lasst uns hier die chinesischen Bemühungen als Beispiel nehmen. Für die Kids, die das sowieso machen. Und all die Faulen, die nicht in der Lage sind sich GnuPG zu installieren und Enigmail einzurichten.

Gewidmet meinen chinesischen Leserinnen & Lesern. Ich weiß, dass es euch gibt. Dedicated to all my Chinese visitors and readers. I know you are out there. Keep fighting the crab!

Microsoft Research Asia will wohl in Zukunft über Smartphones die Stimmung des Nutzers auslesen können. Dafür wurde die entsprechende Software als ersten Prototypen entwickelt, der, scheinbar, 66% Genauigkeit aufweisen soll. Durch zwei Monate Training dieses Tools durch einen einzelnen Benutzer soll die Genauigkeit sogar auf 93% steigen, bei einer hybriden Herangehensweise inklusive Daten von anderen Usern liegt man nach 10 Tagen immerhin bei 72%.

[via]

Typisch für solche Entwicklungen der Redmonder: Anstatt ein Beispiel zu geben, was man damit sinnvoll anstellen könnte, will man erstmal Diensten wie Netflix die Möglichkeit geben das zu nutzen. Und zwar für „Kommunikation in sozialen Netzwerken“ und das sharen von Stimmungen. Ohne jegliche Überlegungen zur Privatsphäre. Oh my…

Dass die Forschung durchaus seriös ablief bei diesem Projekt zeigt diese Grafik:

Die stammt von den involvierten Experten Robert LiKamWa, Nicholas D. Lane, beide Rice University, und Yunxin Liu, sowie Lin Zhong von Microsoft Research Asia. Wenn man sich das genauer anschaut kann man den Ergebnissen aufgrund seiner persönlichen Erfahrungswerte durchaus zustimmen. Klar, es ist heruntergebrochen, aber damit kann man arbeiten.

In der zweimonatigen Teststudie lieferten nur 32 Personen 10.000de Datensätze: App-Nutzung, Telefonanrufe, Emails, Textnachrichten, Browser-Historie und Aufenthalt der Person, persönliche Kontakte.

Mittlerweile soll die Entwicklung sogar so weit sein, dass bereits iOS- und Android-Geräte angesprochen werden können. Auch eine entsprechende API für externe Entwickler gibt es.

Fazit: Wenngleich dieser Ansatz ein vielversprechender ist und sinnvolle bis spannende Anwendungen dafür entwickelt werden könnten, dass dieses Werkzeug von Microsoft stammt hat einen sehr bitteren Geschmack, nicht nur in Bezug auf die neuen PRISM-Enthüllungen. Dass kein anderes Beispiel gewählt wurde als das des unnützen US-Streaming-Dienstes Netflix untermauert das nur noch. Darüberhinaus werden hier sämtliche Probleme, die sich in Bezug auf die Privatsphäre ergeben, komplett wissentlich und willentlich außer Acht gelassen. Und letztlich, aber das steht in dem Bericht auch selbst, sind 32 Personen einfach zu wenig.

P.S.: Das wird eine schöne Schlacht mit dem Webdienst moodscope.com, der diesen Service bereits in ähnlicher Form anbietet. Die Anwälte in Redmond dürfen sich also bereits in Stellung bringen und sich über ein paar zusätzliche Schecks freuen…