Archiv für die Kategorie „Hacking“

W00p-w00p, Intel, bitte ficken Sie sich hart:

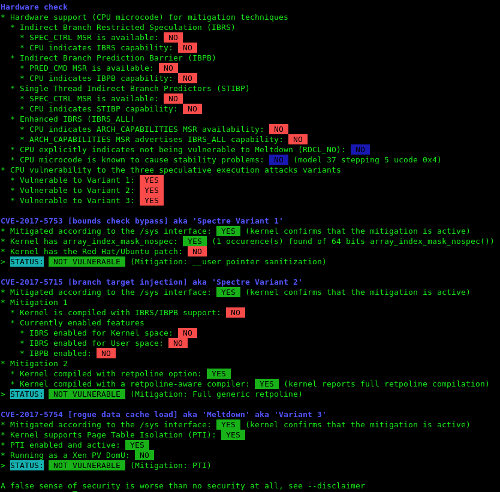

Seit Bekanntwerden der härtesten Intel-CPU-Bugs der letzten 300 Jahre, Meltdown (Kernschmelze) und Spectre (Schreckgespenst), verfügt eine meiner (dämlichen) Intel-i5-Maschinen mit Kernel 4.14.21 das erste Mal über Schutz gegen beide Lücken.

Respekt an die weltweite Entwicklergemeinde, die die letzten 6 Wochen Überstunden geschoben und sich mehrere Male verbal und per Email-Listen abgeschlachtet hat! Ich verneige mich vor so viel CPU-Kompetenz und mögen wir die nächsten 6 Monate bis 600 Jahre von ähnlichen Horror-Bugs verschont bleiben!

Nochmal zur Erinnerung: das Tool https://github.com/speed47/spectre-meltdown-checker/ von speed47 checkt nur, ob der im Einsatz befindliche Linux-Betriebssystemkern gegen die drei Angriffsvektoren geschützt, „gehärtet“, ist. Das ist mit der oben erwähnten Version bereits der Fall, ich selbst hatte frühestens mit 4.15 gerechnet. Wer eine Rolling-Version von Linux am Rennen hat, der sollte abgedichtet sein.

Einen hardwareseitigen Schutz gibt es aus bereits in der Vergangenheit erwähnten physikalischen Gründen _nicht_; die CPU, die Hardware, bleibt weiterhin fehlerhafte Komplettkacke.

Am 8. Februar machte Google bekannt, dass ab Juli 2018 mit Release des Webbrowsers Chrome 68 _alle_ Webseiten, die dann noch mit unsicherem http laufen, in der Adresszeile als „Nicht sicher“ markiert werden. Satte vier(!) Jahre(!) nach den Enthüllungen eines gewissen noblen Herrn Edward Snowden. Diese markante und sehr sichtbare Änderung wird dann global 50-60% der Browsernutzer betreffen.

Meiner Meinung nach kommt das viel zu spät.

Dass auch im deutschsprachigen Digitalien 2018 tatsächlich noch „Neuland“ herrscht, kann man leicht herausfinden, wenn man die Massenmedien hierzulande, die mit einem Internetauftritt vertreten sind, daraufhin untersucht, ob die wenigstens aus 2014 ihre Lehren gezogen haben und ihre Webseiten mit Nachrichten, die von Millionen Menschen täglich online konsumiert und gesharet werden, abgesichert haben.

Dazu nimmt man „einfach“ die Massenmedien zur Hand, die news.google.de täglich aggregiert. Danach entsteht eine Liste, die man in zwei Welten aufteilen kann, „gut“ und „böse“ bzw. „sicher“ und „unsicher“.

Da Google hier so gut wie keine Alternativmedien listet (z.B. Blogs) und sich die Medienquellen täglich wiederholen, ebenso die „Nachrichten“ dort, bekommt man zusätzlich und noch völlig kostenlos eine formidable Übersicht, was das völlig verkalkt veraltete Deutschland unter seinem „journalistischen Wertekanon“ versteht.

Als auch im Jahr 2018 noch unsicher, also komplett ohne https, gelten folgende Onlinemedien:

FAZ.net

SPIEGEL.de

Sueddeutsche.de

zeit.de

t-online.de

handelsblatt.com

kicker.de

taz.de

Euronews

Deutsche Welle

Tagesspiegel

Abendzeitung München

chip.de

GameStar

Ausgburger Allgemeine

manager magazin

RP Online

Wirtschaftswoche

Als sicher gelten hingegen:

tagesschau.de

Telepolis

DIE WELT

bild.de

Focus Online

Merkur.de

Berliner Kurier

Gala

BUNTE

Russia Today

STERN

Bayerischer Rundfunk

Deutschlandfunk

Hamburger Morgenpost

N-TV

auto motor und sport

netzwelt.de

Golem.de

Kölnische Rundschau

Stuttgarter Nachrichten

Yahoo Nachrichten

Reuters Deutschland

Diese Liste kann und soll keinerlei Ansprüche auf Vollständigkeit erheben. Dennoch denke ich, so zum Großteil sehen wir hier diesen „Wertekanon“ ganz gut.

Fazit: die deutsche Onlinemedienlandschaft ist sicherheitstechnisch tief gespalten, 18:22. Warum man hier nicht aufgeholt hat, das hätte nämlich allerspätestens Mitte 2014 Not getan, lässt sich für mich nicht nachvollziehen.

Ihr müsst euch das so vorstellen: in der Praxis können _alle_ Nachrichten, Bilder, Links, etc., die ihr von den 18 Übeltätern abruft, 100% gefälscht sein. Just in dem Moment, in dem ihr sie betrachtet! Ich will nicht sagen, dass es einfach ist, hackingtechnisch, doch ich erwähne hier nur kurz mal das Stichwort JavaScript-Injection. Im Jahr 2018 kann man diesen, mindestens 18, einfach immer noch nicht trauen. Und DAS ist schon eine Feststellung.

Mich persönlich ärgert so etwas. Gut, ich bin voreingenommen, stamme beruflich und privat aus dem Webumfeld seit 1999/2000. Aber die da oben erreichen täglich Millonen Menschen. Nicht ein paar Dutzend, so wie ich hier. Das ist eine ganz andere Liga der Verantwortung. Es erklärt sich eigentlich von selbst, dass man im Dienst der LeserInnen steht ab einer bestimmten Besucherzahl, ich würde sogar sagen dreistellig täglich. In einer halbwegs vernünftigen Welt, müsste ich nichtiger Cyberpunk das in keinem Artikel erwähnen müssen.

Und es gibt noch etwas, dass mich ärgert: ich habe die Liste viel zu spät angefertigt. Wer weiß, wie das 2014, 2010 oder 2004 aussah. Das zu recherchieren wäre es auch mal wert, das Internet Archive sollte hier eigentlich helfen können.

Selbst mein Indie-Verlag AETHYX MEDIAE nutzt https seit Anfang 2017. Für alle Onlinemedien. Wo fließt denn das ganze viele Geld hin, das die Arschmaden da oben mit euch und Werbung verdienen!?

Die Gläubigen der Apple-Gemeinde haben es mit hoher Sicherheit bereits aus ihren täglichen Gottesdiensten erfahren: der iOS-Quellcode wurde geleckt. Naja, so ein bisschen. Was Motherboard allerdings nicht davon abhielt diese GitHub-Publikation den „größten Leak der Geschichte“ zu betiteln.

Was war passiert?

Jedes Betriebssystem muss beim Start der Hardware mit dieser bekanntgemacht werden. PC-Nutzer kennen diesen Vorgang als hassgeliebtes BIOS-Brimborium. Bei iOS, dem mobilen Apple-Betriebssystem, gibt es diesen Vorgang natürlich auch, er stellt u.a. sicher, dass das Betriebssystem, was nun auf einem iPhone oder iPad starten will, signiert ist, „sicher“, geschützt, usw. Dieses BIOS, im Apple-Lingo iBoot, wurde nun in der iOS-Version 9 auf GitHub veröffentlicht. Die Meldung ging durch die Tech-Medien dieser Welt offline wie online am 8. Februar und noch am selben Tag wurde aus Cupertino eine Takedown-Beschwerde an GitHub versendet (DMCA-Geschichten, kennste).

Was damit bezweckt werden sollte ist nicht ganz klar.

Folgt man der Hacker-Anarchisten-Logik, war es einfach mal möglich diesen Code online zu veröffentlichen. Da muss kein Beweggrund dahinter stehen, das ist einem Hacker meist völlig egal.

Dann gibt es noch die Sichtweise, dass man natürlich für Jailbreaks sorgen könnte, da Teile dieses Code auch heute noch in iOS 11 mutmaßlich verwendet werden sollen. Durch einen speziellen Chip auf dem Mainboard gehen Jailbreak-Hacks heute nicht mehr so leicht nur über Software.

Und man kann es auch so lesen, dass man Sicherheitsforscher ermutigen will, Geld durch Apples Kopfgeldjäger-Programm zu verdienen: die zahlen nämlich bis zu 200.000$ Prämie, sollte der Code geknackt werden können. Dass es jetzt so weit kommt, daran ist Apple also auch ein bisschen selbst dran Schuld.

Das Zitat mit dem „größten Leak“ stammt übrigens von Jonathan Levin, kein Unbekannter in der Apple-Glaubensgemeinschaft. Er gilt als Experte im iOS– und macOS-Bereich durch seine Bücher. Welche das sind weiß ich nicht und verlinke ich auch nicht. Tatsächlich aber hat der Typ selbst mal Apple-Code über reverse engineering sichtbar machen können. Ob es ein Fake ist oder nicht kann er also ganz gut einschätzen. Und: laut seiner Aussage haben sich die LSD-Junkies aus Cupertino durch das Leck ins Hemd gemacht. Das erklärt die Kriegserklärung versus GitHub noch am selben Tag, dem 8. Februar. Was dieser DMCA-Takedown eben auch macht: er bestätigt durch Apple selbst, wahrscheinlich ungewollt, die Echtheit des Codes.

Ferner ist trügerisch, dass der Quellcode erst jetzt massenmedientechnisch die Runde macht: dieser wurde auf reddit bereits im letzten(!) Jahr veröffentlicht. Da der Nutzer apple_internals allerdings brandneu war, wenig „Karma“ hatte, fand der Code wenig Beachtung, systemisch wurde er von reddit „begraben“. Im Untergrund befindet sich iBoot also schon im Umlauf. Mal schauen, was für Konsequenzen das nach sich ziehen wird. Popcorn!

Vergesst Intel, AMD, ARM und IBM mit deren Schrottprozessoren, die Zukunft spricht RISC-V!

Wenn Meltdown & Spectre uns Anfang des Jahres eines wieder vor Augen geführt haben, dann dass die oben erwähnten Hersteller sich einen Dreck kümmern, wie sicher und entwickelt deren CPUs sein sollen. Der Dumme ist der Käufer, der sich in Besitz eines „Hochtechnologie-Produkts“ wähnt, wenngleich die einzig guten Prozessoren des Planeten bei Verteidigungsministerien und Armeen verbleiben.

Das ist auch einer der Hauptgründe, weshalb es bislang keinerlei öffentliche Forschungen auf dem Gebiet bösartige und schädliche Prozessoren gibt. Meltdown & Spectre lassen die besten Programmierer des Planeten verzweifeln, weil sie einfach nicht wissen, wie sie mit solchen Bugs umgehen sollen. Besonders Spectre ist auch auf Linux bis heute nicht gefixt, die Hacker streiten richtig über die öffentlich zugänglichen Mailinglisten, von der Industrie kommt laut Linus Torvalds auch nur Bullshit (sic). Wer mitlesen will, was für merkwürdige und streitsüchtige Wesen Menschen sind, wird hier täglich fündig.

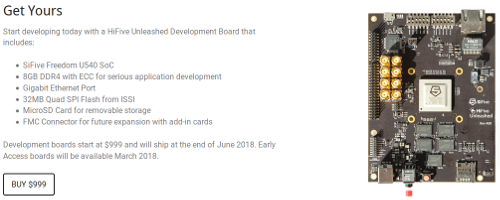

Ahhhh! Tief durchatmen! Luft holen! Die Rettung naht mit diesem Must-Have-Linux-RISC-V-Hackerboard:

Was mit RISC-V versucht wird ist revolutionär und doch bisher jedes Mal gescheitert:

Opensource-CPUs für Alle!

Ja, es ist die einzige Rettung der IT wahrscheinlich. Nur: das Problem haben wir bereits seit Jahrzehnten. RISC-V ist vom Design her auch nur vorheriges Jahrhundert. Wer mitmachen soll, verändern soll, erweitern soll, das darf hier offen bleiben. Credo: Don’t be bad by design.

Mit dem Freedom U540, oben abgebildet, kann nun jeder Nachwuchs-CPU-Hacker und Prozessor-Experte für einen ziemlich humanen Unkostenbeitrag von 999$ (ca. 813€) direkt in die (vielleicht einzig sichere) Zukunft der Computerprozessoren einsteigen. Hier die extrem saftigen Features im Überblick:

* derzeit schnellste RISC-V-CPU der Welt

* das einzige derzeit erhältliche linuxfähige RISC-V-SoC (SystemonaChip)

* 4+1 Mehrkern-SoC, bis zu 1,5 GHz

* 4x U54 RV64GC Kerne mit Sv39 Virtual-Memory-Support

* 1x E51 RV64IMAC Management-Core

* kohärenter 2MB L2-Cache

* 64-bit DDR4 mit ECC

* 1x Gigabit-Ethernet-Anschluss

* hergestellt in 28nm-Technologie

Das ist richtig was hier passiert, es fühlt sich gut an. Mehr Details und Bezug über:

https://sifive.com/products/hifive-unleashed/.

Man darf hoffen, dass es nicht das einzige Motherboard dieser Art bleibt.

Hier geschieht gerade CPU-Geschichte und wer auch nur einen Hauch Interesse und Lust auf Prozessoren hat, sollte schnellstens mitmachen. Hier eröffnen sich die nächsten Jahrzehnte auch ganz neue Geschäftsfelder. Meine persönliche Empfehlung des Jahres! Schon jetzt! Danke an das Schreckgespenst und die Kernschmelze! Schub. Düse. Jetze.

Es gibt mittlerweile dermaßen viele Kryptowährungen-Tauschbörsen, dass man leicht den Überblick verlieren kann. Coincheck zum Beispiel ist eine der jüngeren und stammt aus Japan, sie wurde erst 2014 gegründet.

Über Coincheck sind nun Kryptomünzen der asiatischen Kryptowährung NEM im Wert von 530 Millionen US-Dollar Ende Januar „gestohlen“ worden. Das macht dieses Ereignis zum größten Krypto-Hack aller Zeiten zusammen mit dem Mt.-Gox-Desaster 2014 (zufällig das selbe Jahr, in dem Coincheck im selben Land gegründet wurde…), das sich um die 500 Millionen US-Dollar bewegte. Damals meldete Mt. Gox Konkurs an, es war Betrug der Betreiber, die sich vor Gericht verantworten mussten.

Der Diebstahl fand nur über 19 Accounts dort statt, mindestens einer davon hatte keinerlei Verbindungen zu dem/die Hacker. Für mich ist unverständlich, wer so viele XEM über so wenige Benutzerkonten dort lagerte. Es gibt ein offizielles Wallet für XEM, für jedes Betriebssystem. Wirklich niemand ist gezwungen seine Kryptomünzen extern auslagern zu müssen. Im Schnitt sind das also über 27,8 Millionen XEM pro Account mit einem äquivalenten Wert in US-Dollar zu der Zeit. Wie ist so etwas möglich!?

Noch etwas ist merkwürdig an der Geschichte: zwei Handelsgruppen fusionierten daraufhin zum Zwecke der Schaffung einer neuen „Organisation der Selbstregulierung“. Wir kennen die Geschichten aus Südkorea und China Anfang des Jahres, in Südkorea infiltrierte das Finanzministerium diverse Tauschbörsen im Zuge einer Regulierung. Was wir hier sehen ist die japanische Herangehensweise an das selbe Thema. Coincheck ist auch als eine der Kryptotauschbörsen bekannt, die eng mit der japanischen Regierung zusammenarbeitet. Zufall?

Dass Coincheck nicht vertrauenswürdig ist zeigten sie hinterher: zusammen mit dem NEM-Team würde zwar garantiert werden, dass man die geklauten digitalen Münzen aufspüren kann. Wer XEM kauft, die aus dem Hack stammen, bekommt eine Warnmeldung. Das geht, weil NEM ein zentralisiertes Movement ist, es gibt exakt 8.999.999.999 XEM, die in der Genesis-ICO bereits verteilt wurden, viele XEM verblieben bei den Gründern und Entwicklern. Technisch ist das also hier möglich. Doch Coincheck bot an nicht in US-Dollar, sondern japanischen Yen zu erstatten. Seriös?

Bereits gekaufte XEM vor dem Hack sind sicher. Einen Hardfork soll es nicht geben, versichert das NEM-Team. Im Textabschnitt oben ist ja kurz angerissen, warum das nicht nötig ist.

2018, die (Krypto-)Welt verändert sich.

Folgende Lehren halten wir fest:

* im Jahr 2018 wird geldwerter Diebstahl in einer Größenordnung eines dreistelligen Millionenbetrags in US-Dollar über Computer-Hacks ausgeführt, eine neue Dimension

* 2018 wird das Jahr sein, in dem verschiedene Mechanismen der Regierungen des Planeten Erde zur Regulierung von Kryptowährungen, ganz egal ob diese zentralisierten oder dezentralen Charakter besitzen, ausgehend von Asien, namentlich China, Südkorea und Japan, starten werden

* die exekutierenden Staaten sind sich darüber nicht einig, wie genau dabei vorgegangen werden soll und es werden verschiedene, teils auch brachiale, Taktiken ausprobiert, was unseriös und kopflos wirkt

* was wir hier sehen ist eine neue Form von Finanzkrieg

* Kryptowährungen sind die neue ultimative Bedrohung für Banken und Regierungen

* damit gerät jeder ins Visier, der Krytowährungen nutzt, teilt oder errechnet

* Kryptowährungen-Tauschbörsen im Internet kann auch fast 10 Jahre nach Erscheinen des Bitcoin nach wie vor nicht vertraut werden

* diese Wellen der Skandalmeldungen werden die nächsten Monate auch in Nordamerika und Europa aufpoppen wie Seifenblasen

* es ist davon auszugehen, dass der monetäre Wert von Krytogeld dadurch künstlich (in diesem Fall staatlich) gedrückt werden soll

* durch einen von den Massenmedien (mit wenig bis gar keinem technischem Hintergrundwissen) programmierten Hype im gesamten Jahr 2017 wird 2018 versucht werden die „aufgescheuchten Schäfchen“ wieder einzusammeln, die ähnlich wie beim Dotcom-Boom um die Jahrtausendwende in Aktien letztes Jahr in Kryptowährungen investierten. Kryptowährungen stehen in harter Konkurrenz zu Aktien und sind im Gegensatz für weniger Geld zu haben

* das Ende ist offen und es darf davon ausgegangen werden, dass dieser neue Krieg über das Jahr 2018 hinaus weitergeführt werden wird

Wenn wir hier nicht Zeuge einer Revolution werden, was ist es anderes?

Mitarbeiter von Intel möchte ich derzeit nicht sein.

Grafik gefunden bei: https://defectivebydesign.org/intel-hdminsult

Am 12. Januar vermeldeten die Finnen von F-Secure eine völlig neue Sicherheitslücke, die rein gar nichts mit Meltdown und Spectre zu tun hat. Was hier heraus kam ist pikant, denn es betrifft Millionen Firmen-Laptops auf der ganzen Welt.

[via]

Die Crux liegt in einer „Technik“, die sich Active Management Technology (AMT) schimpft. Es ist eine hardwareseitig verbaute Fernsteuerung, laut Wikipedia zur „Administration und Fernwartung von Computersystemen“. Üblicherweise gerne von Firmen genutzt, um darüber ihre Firmenhardware zu kontrollieren. Im Verdacht für schädliches Verhalten steht dieses Feature schon länger.

Die betroffene Komponente heißt Intel Management Engine (Intel ME) und befindet sich auf einem Mikrocontroller namens Quark. Dieses System ist zum Leidwesen von PC-Nutzern komplett autark, das bedeutet hier, dass sich das Teil auch nicht ausschaltet, wenn der PC abgeschaltet ist: er läuft immer und wird über einen 5-Volt-Anschluss permanent mit Strom versorgt.

Laut den finnischen Sicherheitsexperten lässt sich mit physischem Zugang zu einem Gerät jegliche Sicherheitssperre innerhalb von 30 Sekunden umgehen, egal wie diese eingerichtet war, also ob über BIOS, Passwörter, PINs, egal. Ohne eine einzige Zeile Code lancieren zu müssen.

Betroffen sind hier jedoch im Gegensatz zu Meltdown und Spectre, die bereits in Hardware ab 1995 gefunden werden können, „nur“ Chips, die auf dem Sockel 1151 gesteckt werden können und dieser war erst ab August 2015 auf dem Markt.

Was F-Secure berichtet ist jedoch komplett inakzeptabel. Als Beispiel diente ein Angriffsszenario, wo jemand einen Laptop in einem Hotelzimmer zurücklässt, ein Dritter sich Zugang zu diesem Zimmer verschafft und ein Firmen-Feature in weniger als einer Minute für seine Zwecke missbraucht. Und ab hier wird es richtig geil:

„To exploit this, all an attacker needs to do is reboot or power up the target machine and press CTRL-P during bootup. The attacker then may log into Intel Management Engine BIOS Extension (MEBx) using the default password, “admin,” as this default is most likely unchanged on most corporate laptops. The attacker then may change the default password, enable remote access and set AMT’s user opt-in to “None.” The attacker can now gain remote access to the system from both wireless and wired networks, as long as they’re able to insert themselves onto the same network segment with the victim. Access to the device may also be possible from outside the local network via an attacker-operated CIRA server.“

Das ist nicht mal mehr Hacking. Das ist ernte die Früchte von RTFM.

Wie ihr seht: Intel ist nicht gut für uns. Der Fehler bei deren Chips liegt schon im Design. Und daran wird sich nie etwas ändern.

Person A: Wo arbeiten Sie?

Person B: Bei Intel.

Person A: Ha! Haha! Ahahaha! Hahahahahahahahahaaaahahahaahahahhahahah! Ahhhaaaaaahahhahhaahahahahahahahhaaaaahhh! Ihr Ernst?

CPU-Apokalypse: läuft!

Grafik CC4.0 International [via]

„The Verge“ berichtete gestern, dass Intel bereits seit Juni 2017 von Meltdown wusste und zwar durch ein Google-Forschungsteam namens „Google Project Zero“. Anstatt ab da jedoch Prozessoren auszuliefern, die nicht anfällig waren, einigte man sich zwischen den Industrie-Granden auf Geheimhaltung. Darf das sein!?

Hier hat mal jemand gesammelt, mit welcher CPU man heute noch (vielleicht) Bankgeschäfte machen kann. Je älter und exotischer der Prozessor, umso wahrscheinlicher, dass das geht. Vielleicht hat die eine oder der andere auch zuhause noch einen alten x86-PC herumstehen: alle diese Architekturen sind nicht betroffen. Also jeglicher 386er, 486er, usw. und deren Klone bzw. Derivate. Die zu nutzen werde ich allerdings nur mit einer aktuellen Linux-Distribution empfehlen.

Dort hat mal jemand das offizielle Dokument zu Meltdown analysiert, damit wir es nicht mehr tun müssen. Fazit: wer Code geschrieben hat und sich mit if/else/etc. auskennt, kann nachvollziehen, was hier passiert. Der Text sei auch erstaunlich gut und verständlich geschrieben.

Microsoft, einer der Cowboys der am schnellsten zog mit dem Update-Colt (schlechtes Gewissen?), zerschoss vor wenigen Tagen viele AMD-Systeme. Rechner mit Windows 7 und 10 zeigen nach einem Reboot lediglich das Windoze-Logo und booten nicht mehr. Glückwunsch!

In der Zwischenzeit sind die Updates auch auf iPhone 6-Geräten angekommen. Vorläufiges Ergebnis: die Leistungseinbußen liegen derzeit bei 40%(!). Getestet wurde iOS 11.1.2 und es war völlig egal, ob man einen Single-Core- oder Multi-Core-Benchmark machte, fanden niederländische Forscher heraus.

Und schließlich war auch Intel-CEO Krzanich auf einer „Technikmesse“ in Las Vegas, wo der Strom ausfiel und zeitweise die Taschenlampe die modernste Erfindung des Planeten war. Er hat gemacht, was Intel immer macht, wenn es um Kritik an dem Unternehmen geht: einfach gar nichts erläutert und wir sitzen das schon irgendwie aus. Er sollte seine Trinkwasserleitungen überprüfen lassen…

Pssst! Ich verrate euch mal ein kleines Geheimnis: diese Lücken sind nicht mit Software-Patches zu beheben, das ist (über-hardcore-unfassbar-darf-nicht-passieren-)fehlerhafte Hardware. Gesetze der Physik, kennsch!? 2018 wird ein Jahr werden, wo sich viele IT-Experten (mich eingeschlossen) fragen dürften ob sie in dem Bereich wirklich richtig aufgehoben sind.

Der miese CPU-Bug Meltdown betrifft nicht nur Intel. Nicht nur AMD und ARM sind von Spectre betroffen.

Hier berichtet jemand, wie er die beiden Hardcore-Hardware-Bugs auch auf der IBM-CPU der Xbox360 fand: https://randomascii.wordpress.com/2018/01/07/finding-a-cpu-design-bug-in-the-xbox-360/.

Mich machte das hellhörig. Auch die PS3 hat eine CPU von IBM drin, wenngleich in Zusammenarbeit mit Sony und Toshiba damals:

Ich hatte noch eine alte PS3 mit Linux irgendwo rumstehen. Und mit diesem Tool hier, https://github.com/speed47/spectre-meltdown-checker, kann man seinen Prozessor unter Linux testen.

Das habe ich gemacht, hier das Ergebnis:

Spectre and Meltdown mitigation detection tool v0.16

Checking vulnerabilities against Linux 3.12.6-red-ribbon-powerpc64-ps3 #7 SMP Tue Jan 7 17:09:59 CET 2014 ppc64

CVE-2017-5753 [bounds check bypass] aka 'Spectre Variant 1'

* Kernel compiled with LFENCE opcode inserted at the proper places: UNKNOWN (couldn't find your kernel image in /boot, if you used netboot, this is normal)

> STATUS: UNKNOWN

CVE-2017-5715 [branch target injection] aka 'Spectre Variant 2'

* Mitigation 1

* Hardware (CPU microcode) support for mitigation: UNKNOWN (couldn't read /dev/cpu/0/msr, is msr support enabled in your kernel?)

* Kernel support for IBRS: NO

* IBRS enabled for Kernel space: NO

* IBRS enabled for User space: NO

* Mitigation 2

* Kernel compiled with retpoline option: NO

* Kernel compiled with a retpoline-aware compiler: UNKNOWN (couldn't find your kernel image)

> STATUS: VULNERABLE (IBRS hardware + kernel support OR kernel with retpoline are needed to mitigate the vulnerability)

CVE-2017-5754 [rogue data cache load] aka 'Meltdown' aka 'Variant 3'

* Kernel supports Page Table Isolation (PTI): NO

* PTI enabled and active: NO

> STATUS: VULNERABLE (PTI is needed to mitigate the vulnerability)

Wie man sieht:

* Meltdown: anfällig

* Spectre Variante 1: unbekannt

* Spectre Variante 2: anfällig

Ich hätte erwartet, dass zumindest beim Cell, dieser ungewöhnlichen „Supercomputer-CPU“, hier überall „unbekannt“ steht. -.-

Als Linux läuft hier die wohl letzte erhältliche Distribution für die PS3, „Red Ribbon GNU/Linux“ basierend auf Debian, die man sich hier als Live ISO herunterladen kann.

Liebe Grüße an IBM & danke! Wo kann ich jetzt meine Daten einklagen, die beim Zocken abgegriffen wurden!?

[Update I, 17.01.18]

Mir gefiel das Ergebnis überhaupt nicht, also trat ich mit Stéphane Lesimple in Kontakt, den Autor des oben benutzten Tools.

Leider prüft sein Tool die Hardware gar nicht.

Er checkt lediglich, ob ein Linux-Kernel die Patches gegen Meltdown und Spectre enthält. Das ist natürlich für meine Zwecke suboptimal, möchte ich doch eher herausfinden, welche Hardware betroffen ist in meinem Haushalt. Dass ich jeden Kernel vergessen kann, der eine Version unter 4.14 trägt, war mir von vornherein klar.

Bei der PS3 wird es daher noch komplizierter als ohnehin schon: es läuft wohl auf einen Exploit-Test hinaus, die CPU zu checken und derzeit existiert wohl nicht mal ein PoC (Proof of Concept) dazu. Für den Cell hier was zu finden dürfte also realistisch betrachtet unmöglich sein.

Hinzu kommt, dass man durch einen Kernel-ABI-Breakage-Bug und ein völlig veraltetes petitboot keinen Kernel auf einer PS3 installieren kann, der eine höhere Version trägt als 3.15.x. Sollte dieser Zweig von Geoff Levand also nicht gepatcht werden, gibt es nicht mal den Hauch einer Chance den Cell betriebssystemtechnisch gegen Meltdown und Spectre abzudichten. Nur, warum sollte er das bei solch einer exotischen Hardware tun?

Was bleibt: die Meldungen oben beziehen sich auf den Betriebssystemkern 3.12.6, den „Red Ribbon GNU/Linux“ nutzt. Ein Test der Hardware findet bei diesem Tool nicht statt, auf keiner Architektur. Exploits gibt es scheinbar noch keine im WildWestWeb und sofern es welche gibt, irgendwann, wahrscheinlich sehr sehr bald, dürfte das auf dem Cell schwierig werden das abzugreifen, was man hier an sensiblen Daten hinterlässt. Solange allerdings Linux auf einer PS3 oder einer anderen Hardware mit der Cell-CPU läuft (z.B. Supercomputer mit PowerXCell, PS3-Cluster), und meines Wissens läuft ohnehin außer Linux kein Betriebssystem auf dem Cell, bleibt der Kernel tatsächlich verwundbar. Über den Chip selbst lässt sich von meiner Seite allerdings keine sichere Aussage machen. Vielleicht mal bei IBM direkt nachhaken. Doch mein Gefühl sagt, was randomascii über die Xbox360 berichtet, gilt wohl auch bei der PS3.

[Update II, 31.01.18]

Mittlerweile konnte man auch so rauskriegen, ohne Tools oder Hacks, ob der Cell verwundbar ist oder nicht. Ich muss meine Headline (leider) nicht ändern:

Die PowerPC-Einheit, die auf dem Cell zum Einsatz kommt, ist eine Power970. Apple vermarktete solche IBM-Bezeichnungen für seine Hardware gerne mit G3, G4 oder G5. Alle _vor_ G5 sind gegen Meltdown und Spectre nicht verwundbar, alle ab G5 aufwärts aber schon. Jetzt ratet mal, wie Apple-Marketing die Power970-Einheit, die im Cell zum Einsatz kommt, nennt? Richtig: G5.

Welche PowerPC-Einheit in einer PS3 arbeitet kann man in der exzellenten Präsentation von John Dongarra hier nachlesen: http://netlib.org/utk/people/JackDongarra/WEB-PAGES/SPRING-2008/Lect02-cell.pdf. Die PPE wird anschaulich auf Folie 10 erklärt.

Weder die PPE, noch die 8 SPEs des Cell gelten als typische OOO-Prozessoren, tatsächlich wurde das Konzept der In-Order-Execution verwendet und die CPU auch so vermarktet. Das führt am Anfang von Recherchen zu Unklarheiten. Der Cell kann nur „ein paar“ OOO-Befehlssätze bzw. die Ingenieure bauten vorsorglich Out-of-Order-Execution (OOO) mit ein. Wenngleich nicht in dem Umfang, wie in modernen Intel-, AMD– oder ARM-CPUs. Diese Intention hilft aber rein gar nichts, wenn die PPE eigentlich ein G5 ist. Folge: neben Xbox360-Konsolen wurden PlayStation3-Konsolen mit den Meltdown- und Spectre-Hardware-Bugs von Anfang an ausgeliefert. Wer von den Lücken wusste, das sind mindestens die Prozessorhersteller selbst, konnte so auch persönliche und sensible Daten abgreifen. Ein Hardware-Update ist bei Spielkonsolen vom Konzept her niemals vorgesehen. Mind blown? Na hoffentlich! Frohes Zocken…

Das neue Jahr 2018 beginnt mit einem cybersecuritytechnischen Albtraum, der es in sich hat.

Grafik gefunden bei: https://defectivebydesign.org/intel-hdminsult

Im Zentrum des Skandals steht kein Geringerer als CPU-Behemoth Intel.

Erst Ende 2017 wurde bekannt, dass sich Intel-CEO Brian Krzanich von 250.000 Intel-Aktien getrennt hatte. Darüber berichtete am 19. Dezember noch fool.com, sogar mit einem recht neutralen Artikel, dass das mal vorkommen kann. Trotzdem fragte man sich da, was das eigentlich sollte. Zu der Zeit waren bereits über zwei Wochen ins Land gegangen, als ein IT-Team aus Graz in einem Selbsttest eine kritische Prozessor-Lücke fand.

Am 2. Januar, also am Dienstag dieser Woche, sickerte dann durch, was eigentlich nicht sollte: „The Register“ macht publik, dass ein elementarer Designfehler(!) in den Prozessoren von Intel seit 1995(!) dazu führte, dass Kernel-Entwickler über Weihnachten und Neujahr durcharbeiten mussten, um den Bug im Betriebssystemkern zu fixen. Betroffen ist jegliches Betriebssystem, das auf einer Intel-CPU läuft, also mindestens Windows, macOS und auch Linux. Der Name dieses kritischen Fehlers: Meltdown.

Jetzt ist es so, dass man unter Sicherheitsforschern und in der Industrie sich im Geheimen geeinigt hatte, dass entweder gar nicht oder nachträglich publik zu machen. Gedacht waren Updates zum 9. Januar von den Betriebssystemherstellern. „The Register“ hat dem Ganzen einen Strich durch die Rechnung gemacht.

Auf der einen Seite ist das gut so, aus journalistischer Sicht. Auf der anderen steht jetzt erst einmal die Tür offen für Hacker, was aber so ja auch nicht stimmt, denn die Lücke ist Jahrzehnte alt. Und da man Intel mittlerweile sehr gut kennt, kann man auch nicht nachweisen, dass diese Lücke Zufall war.

Was man also über die Feiertage in Angriff nahm, wird nächste Woche frühestens gefixt, das Hauptaugenmerk gilt zuerst Meltdown. Der Haken dabei: betroffene Rechnersysteme verlieren durch das Patchen maximal 30% Leistung.

Es kam aber natürlich noch dicker, denn Intel ist ein schlechter Verlierer.

Neben Meltdown wurde eine weitere Lücke bekannt, Spectre. Und diese ist nicht nur bei Prozessoren von Intel, sondern auch von AMD und ARM anzutreffen.

Meltdown erlaubt es sicherheitsrelevante Informationen aus dem Speicher des Kernels (Betriebssystemkern) auszulesen. Das können Webseiten sein, die man besucht hat, Passwörter, Logins, etc. Spectre hingegen zwingt Programme ihre Geheimnisse freizugeben. Der Bug ist härter zu exploiten, aber auch schwerer zu beseitigen. Spectre dürfte Sicherheitsforscher in der IT noch weit über den Januar hinaus beschäftigen.

Zu der Wartezeit und dem Patchen gibt es keinerlei Alternative. Zwar kann man seinen Prozessor z.B. in einem Desktop-PC austauschen, doch das verhindert das Vorhandensein von Spectre nicht. Was Programmierer hier leisten müssen ist überirdisch: einen Hardwarefehler auf Softwareebene beseitigen. Wer sich ein wenig mit der Materie auskennt, der weiß, dass das physikalisch gar nicht geht. Die Schuld liegt also eindeutig beim US-amerikanischen Chiphersteller Intel. Selbst in Sicherheitskreisen fragt man sich, ob dieser Bug nicht von vornherein ein „Feature“ war. Wenn auch Intel als US-amerikanisches Unternehmen sich an US-amerikanische Vorgaben halten muss. Seit den Enthüllungen von Edward Snowden im Juni 2013 ist hier alles denkbar.

Einen widerlichen Beigeschmack hat darüberhinaus der massive Aktienverkauf von Intel-CEO Krzanich: als das Grazer Team und ein weiteres von Google, die zufällig zur selben Zeit auf den Bug stießen, Anfang Dezember von Intel selbst kontaktiert wurden, wurden diese hellhörig. Man fragte sich, was das große Interesse des Chipriesen hervorgerufen hatte. Spätestens da war klar, auf was die Forscher gestoßen waren. Zwischen dem Bekanntwerden des Bugs intern bei Entwicklern und der Veröffentlichung von „The Register“ lagen keine vier Wochen. Sich noch kurz vor Bekanntwerden eines kritischen Bugs von Aktien des eigenen Unternehmens zu trennen ist nicht nur feige, sondern auch völlig verantwortungslos. Es ist nicht davon auszugehen, dass sich Krzanich so noch länger halten kann, zumal es beim CPU-Megakonzern schon länger kriselt: im November erst schnappte man sich den Grafik-Chef von AMD, Raja Koduri, und machte ihn zum Grafik-Boss bei Intel. Das Ergebnis ist ein Platinen-Bastard, der eigentlich nie denkbar war: mit dem Core i7-8809G erscheint Anfang 2018 die erste Intel-CPU mit einer AMD-Grafikeinheit(!). Es geschehen Dinge hier seit Monaten bei Intel, wo man früher abgewunken hätte. Die sind nicht mehr ganz dicht. Wäre ja nichts Neues.

Ein Moment der Stille für die schizophrenste CPU-Klitsche der Welt.

Noch irgendwo eine PS3 zuhause herumstehen? Gebt sie nicht einfach so weg! Mit einer bestimmten Firmware-Version bringt die Hardware locker 400€. Besonders die „Fat Lady“ ist beliebt, da hier noch die Hardware darauf zugeschnitten war Linux zuzulassen. Ab der Slim wird es zwar nicht unmöglich, aber hakelig.

Wie aber herausfinden, ob die alte Hardware zu einem Sammlerobjekt qualifiziert? Das geht ganz einfach mit dem MinimumVersionChecker, kurz MinVerChk: PS3 MinVerChk tar.gz (Download, tar.gz-Datei).

Den Inhalt schiebt ihr einfach auf einen alten USB-Stick und „installiert“ das als Update. Es ist kein wirkliches Update, es wird nur gecheckt, wie weit ihr eure Hardware downgraden könnt. Im Optimalfall kommt dann so etwas dabei heraus:

Ihr habt ab da zwei Möglichkeiten: entweder ihr downgradet die Hardware runter auf 3.55.2, dann ist die „Fat Lady“ noch OtherOS++-fähig. Oder aber auf 3.15, dann ist sogar das eigentliche OtherOS noch drauf. In beiden Fällen lässt sich dann Linux auf der PS3 installieren und die Konsole als Wohnzimmer-Supercomputer(!) betreiben. Deshalb sind die Preise in Internetauktionshäusern so hoch.

Noch ein Hinweis: der offizielle PS3-Linux-Kernel, der heute noch gewartet wird unter https://git.kernel.org/pub/scm/linux/kernel/git/geoff/ps3-linux.git, läuft theoretisch nur mit Firmware 3.15. Der Kernel braucht ab 3.55.x besondere Patches, die früher unter http://git.gitbrew.org/ erhältlich waren. Das war nicht ganz legal und so um 2011/2012 herum musste gitbrew dichtmachen. Wer also ernsthaft heute noch Linux mit einer PS3 betreiben möchte, wird um 3.15 nicht herumkommen. Beide Versionen eignen sich allerdings zum Verkauf der Konsole als Sammlerobjekt. Die 3.55.x ist jedoch interessanter bei Homebrew-Fans und Piraten, aber wenig relevant für die Wissenschaft.

Un-glaub-lich:

Ich würde behaupten, dieser Preis hat auch mit Weihnachten zu tun, doch selbst das mit einkalkuliert sind 15.000 Euro ein Wahnsinnspreis für eine einzige dieser digitalen Münzen.

Vor nicht mal 10 Tagen wurden erst die 10.000 geknackt. Kapitalismus; eine kranke Sache.

Spätestens jetzt lohnt es sich, sich auch mal mit Cypherpunks zu beschäftigen, sofern noch nicht geschehen. Diese Bewegung gibt es erst seit den 90ern, viele Themen findet man sogar heute noch in Web-Archiven. Hilft, um herauszufinden, was Bitcoin eigentlich will und was es ist. Einer der berühmtesten Vertreter dieser Bewegung: Julian Assange. Und: trägt auch ungeheuer dazu bei, „gute“ von „schlechten“ Coins zu unterscheiden. Weil wenn wir mal ehrlich sind, ein Ziel von Bitcoin können wir inzwischen abhaken: ein alternatives Zahlungsmittel für alle, besonders arme Länder und die Menschen auf der Welt ohne Bankkonto.

Ich bin hier auch draußen. Ich persönlich halte 1500 Euro für einen realistischen Preis. Alles darüber: blanker Irrsinn. Das wird selbst mir zu heiß, purer Schwachsinn gerade.

Vier Jahre hat mich der Dreck jetzt beschäftigt. Goodbye Bitcoin and thanks for all the fish!

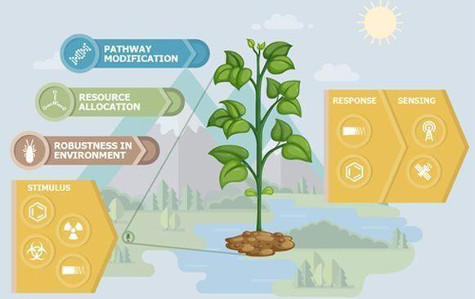

Ich bin mir nicht mehr sicher, ob man die DARPA heute noch ernstnehmen kann:

Grafik: DARPA

Von den Visionären, die einst das mächtige Internet erfanden, kommen zwar immer mal wieder kuriose Ideen wie diese hier. Aber ganz ehrlich: die haben doch einen gewaltigen Schuss weg. o.O

Vielleicht ist mir das früher auch einfach nie so richtig aufgefallen. Die PPTs der NSA aus dem Snowden-Fundus funktionierten irgendwie genauso: viel Gelaber und kunterbunt, aber alles andere als zielführend und umsetzbar. Und auch die Vault-7-Geschichte von Wikileaks zeigte deutlich, zum Glück eigentlich, dass auch die CIA nur mit Wasser kocht.

Nee, da ist nichts mit „Alien-Technologie“. Das sind einfach LSD-Ideen. Irgendwie innovativ zwar, aber absolut kindisch und hirnrissig.

Wer Details zu den „Spionagepflanzen der DARPA“ in deutscher Sprache nachlesen möchte, hier der informative Telepolis-Artikel dazu: „Darpa will „einfache Pflanzen als Informationssammler der nächsten Generation““, via telepolis.de.

Ich wäre dann im (schriftlichen) Kampf gegen die DARPA auch raus. Die USA danken gerade ab und wir dürfen live dabei sein. Und es gibt heute mächtigere und ekligere Gegner: Apple. Facebook. Twitter. Uber. Einzig, es fehlt an Munition.

Indien hat wohl die kompetenteste IT-Workforce der Welt. Und wohl die am meisten unterbezahlte.

Ein neues ambitioniertes CPU-Projekt von dort könnte bald ARM den Garaus machen: Shakti.

Gerne hätte ich ein Bild des Prototypen eingebunden. Oder ein Logo. Einzig: es existiert noch nichts davon. Was ich weitergeben kann ist ein Gruppenfoto des mutigen Projekt-Teams.

Zwei Dinge, die mir imponieren und wo ich großes Potenzial sehe: Open-Source-Hardware. Und basierend auf RISC-V. Gefährliche Mischung! Die schmeckt. Zumindest mir.

Für die Spindoktoren reicht einfach, dass wir Schlagworte und -phrasen wie „IoT“, „Start Frühjahr 2018“ oder „Elektronik ist das Öl Indiens ab 2020“ weitergeben. Ich überlasse es denen, entsprechende „Hashtags“ zu generieren. Ich hoffe und bete, sie kriegen das hin.

Wer gerne tiefer einsteigen möchte in die Materie, ich gebe gerne ein paar nützliche Ressourcen weiter:

*Offizielle Website des Shakti-CPU-Projekts

*Das Shakti-Prozessor-Programm (PDF allerdings aus 2015)

*Open CPU-Projekte auf GitHub, basierend auf RISC-V

*Für was Shakti im Hinduismus steht, Wikipedia

Schön! Gut! Vielversprechend! उंगलियों को पार कर!

Solidity ist die Programmiersprache von Ethereum, eine Turing-vollständige Programmiersprache, exklusiv entwickelt für diese eine Kryptowährung. Wobei, Ethereum ist eine vollständig neue Plattform, Solidity nur die Sprache dieser Plattform. Sie ist JavaScript sehr ähnlich, jeder mit Erfahrung in JavaScript sollte sich hier sehr gut zurecht finden. Aber Vorsicht: JavaScript != Java. JavaScript ist zwar schnell, aber nicht schön und leider auch keine Hochsprache.

Anyways. „Smart Contracts“ sind wohl das Killer-Feature von Ethereum. Im Kern handelt es sich hierbei um unfälschbaren, verfizierten Code, der zu einer bestimmten Bedingung ausgeführt wird. Es soll sehr einfach sein „smart contracts“ zu schreiben, von daher möchte ich in diesem Beitrag die Aufmerksamkeit auf ein einfaches Tutorial lenken, das wir Entwickler alle kennen: „Hello World“. Der Code und auch die Details dazu sind auf GitHub hinterlegt: https://github.com/evbots/greeter_contract.

Ich bin im Übersetzen sehr schnell (und meist auch sehr präzise), von daher gebe ich die Einführung einfach in deutscher Sprache weiter. Eure Versuche gehen natürlich auf euer Risikokonto. 😉

—

=== Der Gruß-Vertrag ===

Ein einfacher „Hallo Welt“-Smart-Contract geschrieben in Solidity.

=== Hintergrund ===

Dieser Code stammt direkt aus dem Anfänger-Tutorial der Ethereum-Entwickler, den ihr hier findet. Das Tutorial selbst erwähnte jedoch eine alte web3.js-Spezifikation, von daher wurde der Vertrag leicht angepasst.

=== Vorbereitungen ===

* Die Fähigkeit, Ether zu akzeptieren, die Währung von Ethereum. Benutzt eine Tauschbörse oder leiht euch ein paar Ether von einem Freund.

* Ladet euch Go Ethereum herunter und führt es aus mit geth --rpc

* Erstellt einen Ethereum-Account mit geth über die Kommandozeile oder JavaScript-Konsole. Mehr dazu hier.

* Überweist Ether zu diesem neuen Account.

=== Setup ===

Nachdem ihr die Paketquelle geklont habt, installiert die Abhängigkeiten.

yarn

Stellt sicher, dass geth läuft, sofern noch nicht geschehen.

geth --rpc

Bereitet das Build-Skript vor, damit es ausgeführt werden kann:

yarn build

Sofern ihr Ether zu eurem Account transferiert habt (es genügt sehr wenig), entsperrt den Account, damit ihr das Geld ausgeben könnt. Dies geschieht über die Konsole von geth. Sobald geth aufgesetzt ist und läuft, öffnet ein neues Terminal und benutzt diese Befehle:

geth attach

Danach schreibt ihr in eure Konsole:

personal.unlockAccount(eth.accounts[0],

Jetzt, davon ausgehend ihr seid im Projektverzeichnis, führt den Code aus:

node lib.js

Ihr verbindet euch so mit geth über euer lokales Netzwerk und dessen API, dabei wird versucht ein Vertrag zu erstellen.

Notiert euch die Adresse des Vertrages, nachdem ihr diesen errechnet (geminet) habt. Sobald geth den letzten Block synchronisiert hat, werdet ihr die Adresse als Ausgabe sehen. Sollte das nicht der Fall sein, prüft eure Wallet-Adresse über etherscan.io und ebenso den Status eures Vertrags. Sobald der Vertrag errechnet wurde, könnt ihr wieder zur JavaScript-Konsole von geth zurückkehren und kreiert so eine Instanz eures Vertrags. Danach grüßt das Ding. ^^

Damit das funktioniert, benötigt ihr zwei Sachen: die ABI des Vertrags, sowie die Adresse. Um die ABI zu bekommen, habe ich ein einfaches Skript geschrieben, um diesen auszugeben. Führt einfach Folgendes aus:

yarn printAbi

=== Vertrag erstellen ===

Zurück in der JavaScript-Konsole von geth (Tipp: ihr erreicht diese mit geth attach in einem neuen Konsolen-Tab/-Fenster) erstellt ihr nun euren Vertrag mit dem Code:

var myContract = web3.eth.contract(YOUR_ABI).at(YOUR_CONTRACT_ADDRESS);

=== Vertrag ausführen ===

Ab jetzt lassen sich die Methoden eures Vertrags aufrufen:

myContract.greet();

und

myContract.kill();

—

Wie wir sahen ist das alles zum Glück kein großer Aufwand.

Auf die Frage, was man damit machen, hat der Kanton Zug (Schweiz) inzwischen schon eine praktische Antwort: die können nämlich bald ihre digitale ID in der Ethereum-Blockchain hinterlegen. Erwartet sowas mal in Deutschland. -.-

Alles Pfosten hier. Seid schlau, geht, aber geth mit Ethereum!