Archiv für die Kategorie „Hacking“

Zitat des Monats:

„Project Meshnet was created out of the /r/darknetplan community in an effort to replace the existing Internet. It aims to use a combination of software and hardware to achieve the goal of a censorship-free internet. Our objective is to create a versatile, decentralized network built on secure protocols for routing traffic over private mesh or public internetworks independent of a central supporting infrastructure.“

Na dann macht’s mal gut, ne! Ihr Nutten!

Die 3D-Drucker-Revolution ging noch gar nicht richtig los, doch es gibt schon dermaßen viel Gegen-Propaganda, da kann einem nur schlecht werden. 3D-Drucker in der Wohnung sind sogar schlimmer als rauchen. Bei uns untersucht sogar die Bundesregierung höchstselbst (das sind die, die uns schon seit Wochen ins Gesicht lügen, btw) das von den Medien geschaffene Problem des 3D-Waffendrucks. Wer das mit den Medien für übertrieben hält, der sollte erstmal lesen, wie Journalisten(!) so ein Ding in die Knesset geschmuggelt haben. Warum tut man sowas? Ach ja, die US-amerikanischen Copyright-Trolle dürfen natürlich auch nicht fehlen.

Es ist doch wieder wie damals Edison gegen Tesla. Hört doch einfach auf uns Scheiße zu erzählen, das Meiste wissen wir doch schon längst. You still underestimate and ignore this shit. Us included. Give. up. Before it is too late. Bitch, please.

Dass diese Dinger auch für etwas gut sind (wer hätte es gedacht -.-) sieht man hier:

Endlich kann ein gebrochener Arm atmen! Wie lange hat das gedauert, bitte? Und kratzen und mit ihm duschen kann man auch. Vorbildlich!

Diese Idee stammt von Jake Evil (nice one!) und der ist Student an der Victoria University of Wellington.

Die Produktionszeit liegt derzeit bei 3 Stunden. Durch Röntgenbilder und einen 3D-Scan wird erst einmal eine genaue Aufnahme der Fraktur gemacht. So ist es möglich diesen „Verband“ genau an der Stelle zu verstärken. Cooler Nebeneffekt: Das fertige Ding sieht fresh aus! Da läuft man gerne damit rum, mehr Hightech-Optik geht fast nicht.

Wenn ihr also das nächste Mal einen Spin-Beitrag zum Thema 3D-Drucker lest, denkt immer daran, dass das eine Technik ist, die für 0815-Leute eine Revolution lostreten kann: Jeder Haushalt wird sein eigener Produzent(!). Hätten sie um 1990 technisch verstanden was das Web ist, hätten sie es verboten und die Erfinder umbringen lassen.

Warum haben Kreditkartennummern (meistens) 16 Zahlen? Wie werden diese Zahlen generiert? Und warum kann nicht jeder Depp eine Reihenfolge an Zahlen zu einer Kreditkartennummer zusammenführen?*

Es gibt eine Website, die das alles anschaulich erklärt:

http://datagenetics.com/blog/july42013/index.html [via]

So geben z.B. die ersten vier Zahlen wieder, zu welcher Gesellschaft diese Karte gehört:

Visa: Präfix 4-

Mastercard: Präfix 51-, 52-, 53-, 54-, 55-

American Express: Präfix 34-, 37-

Da Kreditkartenfirmen bereits eingeplant haben, dass Menschen zu dämlich sein könnten die Nummer korrekt irgendwo anzugeben, hat man nach 15 Zahlen eine Prüfnummer eingefügt. Diese Zahl wurde mathematisch aus den vorangegangenen berechnet: Die Formel wurde 1954 von Hans Peter Luhn bei IBM entwickelt. Es gibt heute kein Patent mehr dafür, diese Formel ist Allgemeingut und läuft unter ISO/IEC 7812-1.

Solche Prüfnummern findet man übrigens auch in Barcodes, ISBNs von Büchern, etc. vor. Den Luhn-Algorithmus kann man aus Spaß auf dieser Website auch anwenden. Er ist jedoch nicht besonders stark (zumindest heute nicht mehr), es gibt weitaus bessere wie z.B. den Verhoeff-Algorithmus (1969) oder den von Damm (2004).

Mehr braucht man dazu eigentlich nicht wissen. Am Ende des Artikels werden noch ein paar Anwendungsbeispiele wie RAIDs genannt, die aber zur eigentlichen Thematik nichts mehr beitragen.

Wer will, der kann den Luhn-Algorithmus auch in einer Programmiersprache seiner Wahl einbauen. Eigentlich sollten sich so eigene Kreditkartennummern generieren lassen. Die entsprechende Funktion in C sieht beispielsweise so aus:

#include

#include

bool checkLuhn(const char *pPurported)

{

int nSum = 0;

int nDigits = strlen(pPurported);

int nParity = (nDigits-1) % 2;

char cDigit[2] = "\0\0"; // atoi erwartet einen null-terminierten String

for (int i = nDigits; i > 0 ; i--)

{

cDigit[0] = pPurported[i-1];

int nDigit = atoi(cDigit);

if (nParity == i % 2)

nDigit = nDigit * 2;

nSum += nDigit/10;

nSum += nDigit%10;

}

return 0 == nSum % 10;

} [via]

So, haben wir wieder was gelernt! Nett.

*Im Internet gibt es zahlreiche Rechner um sich Fake-Kreditkartennummern generieren zu lassen. Die sind dann für diverse Webseiten durchaus benutzbar, sofern das z.B. eine Voraussetzung ist einen Dienst nutzen zu können. Allerdings sollten diese Nummern nicht bereits benutzt worden sein. Da es sich zudem um eine rechtliche Grauzone mit diesen Generatoren handelt werden die hier nicht verlinkt. Und noch ein Hinweis: Online-generiertes Gedöns kann immer abgefangen werden. Es ist daher sicherer sich sein Programm selber(!) zu bauen.

Geleakt:

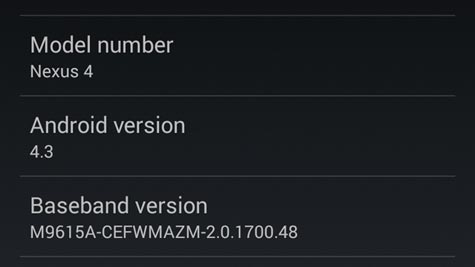

Die Hintergrund-Story ist auch interessant: Stammt von einem Google-Mitarbeiter, der sein Nexus 4 gebraucht weiterverkauft hat. Und die Version war da eben drauf, scheinbar annähernd komplett. Gut gemacht. o.O

Aber das Beste: Es gibt bereits einen Dump, den sich experimentierfreudige Nexus 4-Besitzer einspielen können:

So läuft das.

Als netten Nebeneffekt hat man die Version 4.2.3 des Play Store drauf. Und noch ein paar andere Goodies, aber darüber konnte ich auf der Seite auf die Schnelle nichts finden. Keine Zeit, keine Zeit.

Damit wir uns richtig verstehen: Die Konferenz, wo das angekündigt werden soll, ist erst nächste Woche. Und bisher gab es auch nur das Gerücht über eine neue Androiden-Version. Was wir hier sehen ist a) clevere(?) Propaganda oder b) ein großartiger Zufall.

Happy hacking!

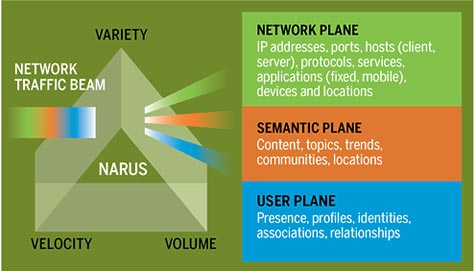

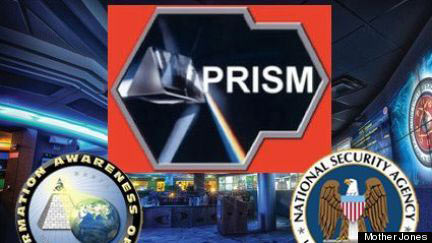

Wenn es Massenvernichtungswaffen gibt, dann gibt es auch Massenüberwachungswaffen. Eine der mächtigsten Firmen aus diesem Bereich trägt den Namen Narus, gehört vollwertig Boeing und hat wohl maßgeblich die PRISM-Technologie entwickelt.

Frei nach einem Zitat aus „Reine Nervensache“, wo Robert De Niro auf die Aussage „Alles verändert sich. Wir müssen uns der heutigen Zeit anpassen.“ erwidert: „Sollen wir uns ’ne scheiß Webseite zulegen?“, so hält es auch Narus.

Von Informationen zu deren Top-Massenüberwachungsprogramm mit dem Titel Narus nSystem im Web stammt dann folgende Grafik:

Hier wird alles (ganz gut eigentlich) erklärt: http://narus.com/solutions/narus-nsystem. [via]

Vor dem 11. September war Narus hauptsächlich darauf ausgelegt IP-Netzwerk-Verkehr auszuwerten und zwar aus Gründen für das Erstellen von Rechnungen. Das änderte sich schlagartig, als man nach diesem Tag dann anfing semantische Funktionen zu implementieren, die nur einen Zweck hatten: Überwachung. Da verwundert es auch kaum noch, dass 2004 ein ehemaliger Deputy Director der NSA, namentlich William Crowell, den Chefposten übernahm. Crowell war zuvor für die DARPA (wen sonst) in einer „Anti-Terrorismus-Task-Force“ tätig.

Sehr schön dokumentiert sind auch die „Partner“ von Narus auf deren Website: Firmen wie HP, Dell, IBM gehören dazu. Wenn man dem Geld folgt (und das geht hier mal ausnahmsweise, da Narus immer noch Wagniskapital bekommt), so sind folgende Firmen fest involviert: JP Morgan Partners, Mayfield, NeoCarta, Presidio Venture Partners, Walden International, Intel, NTT Software und Sumisho Electronics. Manche sind sehr bekannt, manche weniger. Man kennt das.

Aufgefallen sind die Big-Brother-Freaks von Narus schon einmal heftigst, es gibt einen kompletten Fall dazu, der sich Hepting vs. AT&T nennt. Das war im Januar 2006. Da ging es um das System NarusInsight (und auch hier gibt es natürlich eine Broschüre). Mit diesem Supercomputer-System sollen sie sich zusammen mit der NSA in das Netzwerk von AT&T gehackt haben und so Zugriff auf VoIP-Daten, sowie Kommunikation von Firmen, Privatleuten und Drittanbietern gehabt haben. Mit Hilfe von AT&T wohlgemerkt(!).

Wer noch einen Beweis dafür sucht, dass der TIAS-Gedanke immer noch existiert, hier ist er. Die zwei Kern-Systeme von TIAS (neben dem ganzen neuzeitlichen Kram wie PRISM) gibt es heute übrigens immer noch: Sie heißen „Basketball“ und „Topsail“ (ehemals Genoa II) und werden von „Crypto City“ aus administriert; so nennt sich das 60-Gebäude-Areal in der Nähe des NSA-Hauptquartiers in Fort Meade.

„Memento mori, memento mori, it’s Latin and it says we must all die.“

Das hat der Skinner-Typ mal auf einem seiner vielen Alben gemeint. Es war die Initialzündung für den lateinischen Titel dieses Texts, was übersetzt das Folgende bedeutet:

Tempora. Muss. Sterben.

Koste es, was es wolle.

Ist schon tragisch: Laut unserem guten neuen meistgesuchten Informanten dieser Welt soll Tempora ein noch schlimmeres geheimes Überwachungsprojekt sein, als das bei PRISM der Fall ist. Das ist schon irgendwie unglaublich und überhaupt nicht gut, man bedenke aber: Die USA und Großbritannien sind die zwei Führungsstaaten des „Five Eyes“-Programms. Der fünfäugige Leviathan ist REALITÄT. Und er saugt alles ab und speichert, im Gigabit/Sekunde-Bereich. Auch hier, in Europa, direkt vor unserer Haustür.

Bei dem englischsprachigen Wikipedia-Artikel trudeln nur langsam die sicheren (und halbsicheren) Informationen ein. Interessant ist, dass außer drei Einträgen bisher unter „Reaktionen“ dort nichts steht. Und noch interessanter: Die drei Kommentare kommen alle aus Deutschland: Sabine Leutheusser-Schnarrenberger, Ex-Justizministerin von der FDP. Jan Philipp Albrecht, Europaparlamentarier der Grünen. Und Christian Stöcker vom SPIEGEL. Das war’s(!).

Mal sehen, was hier noch alles hochsprudeln wird. Am Ende ist, wie immer, alles halb so wild:

FTW! Die NSA hat das PRISM-Logo geklaut.

Das Original stammt von Adam Hart-Davis und sieht so aus:

Wie erwähnt ist es ja einfach ein Prisma. Nur, dass die NSA dieses Original auf den Kopf gestellt hat.

Man findet dieses Bild in einer Art frühzeitlichen Internet-Bilderdatenbank: via gallery.hd.org. [via]

Man könnte fast nichts sagen, denn diese Datenbank, die es schon seit 1996 gibt, bietet alle Inhalte zur kostenlosen Verwendung an. Man muss sich aber an diverse Dinge halten: Dazu gehören ein Link zu diesem Projekt, sowie die Namensnennung des Erstellers. Beides wurde von der NSA nicht eingehalten.

Was soll das denn bitte? Ist das ein seriöser Geheimdienst oder eine Script-Kid-Agentur?

Die Ironie will es so, dass die Absichten von DHD Multimedia Gallery noch drei Punkte aufzählen, die mindestens süffisant sind:

2. If you make money from using our stuff, share it with us!

3. Don’t sell or steal our stuff, or be nasty to us.

4. Don’t use our stuff to deceive or mislead others.

Nothing to add here. Is this… is this real?

Zum Vergleich:

So sieht das Logo mit dem Schriftzug für eines unserer heftigsten europäischen Überwachungsprogramme aus, das sich INDECT (Intelligent information system supporting observation, searching and detection for security of citizens in urban environment (auf deutsch: „Intelligentes Informationssystem zur Unterstützung von Überwachung, Suche und Erfassung für die Sicherheit von Bürgern in städtischer Umgebung“)) schimpft.

Von einer Metaebene ist hier weit und breit nichts zu sehen.

Dieses Logo macht kaum Angst, enthält weder versteckte, noch verschlüsselte oder subliminale Botschaften, es ist nicht mal ein richtiges(!). Und außer einem stilisierten Auge, wie man es auch von Bussen und Bahnen bzgl. Kameraaufzeichnung kennt, auch alles andere als ungewöhnlich.

Dieses Projekt läuft nun auch schon seit 2009 und niemand interessiert sich dafür. Es ist angesetzt auf fünf Jahre und wird wohl 2014 beendet. Es machen noch nicht mal alle mit. Das BKA ist raus, aber deren Begründung ist krass: „Das deutsche BKA lehnte eine Beteiligung „aufgrund des umfassenden Überwachungsgedankens des Projektes“ ab. Aha. Die hatten wohl durch Prism & Co. bereits genug Informationen. War auch klar.

Jedenfalls, die Kosten, die die EU hier reinpumpt, sind lächerlich im Vergleich mit ähnlichen Projekten in Übersee: runde 11 Millionen € in vier Jahren, am Ende sollen es nur 15 Millionen sein. Der Zweck ist jedoch irgendwie ähnlich perfide:

„…die umfassende Videoüberwachung des öffentlichen Raums. Dabei sollen Computer in den Bildern von Überwachungskameras und von fliegenden Kamera-Drohnen vollautomatisch „abnormal“ handelnde Menschen erkennen können, und so einen Beitrag zur vorbeugenden Kriminalitätsbekämpfung leisten. Das Projekt wird wegen seines umfassenden Überwachungscharakters von vielen Seiten massiv kritisiert. Unter anderem ist auch die Einbeziehung von Personendaten aus sozialen Netzwerken und von Mobiltelefon-Ortungsdaten vorgesehen.“

Interessant ist zudem, was ein Computer als „abnormales Verhalten“ erfassen soll:

„…etwa „zu langes Sitzen“ oder „auf dem Boden sitzen“ in einem öffentlichen Verkehrsmittel oder in einem Flughafen, oder das Verlieren des eigenen Gepäcks…“

Und natürlich DAS Technik-Buzzword des Jahres 2013 und der 10 Jahre, die folgen werden: Drohnen, Drohnen, Drohnen.

Hier noch eine Übersicht, wer bei INDECT alles mitmischt. Aus DE und AT sind das die Firmen Innotec Data GmbH (Deutschland), X-Art ProDivision (Österreich), PSI AG (Deutschland).

Ganz ehrlich: Zu wenig, um bei 450 Millionen Menschen irgendwas anrichten zu können. Europa bleibt im Vergleich zur NSA einfach Pipifax. Was natürlich jetzt nicht heißt, dass das nicht schlimm ist, was INDECT hier macht.

Wir stehen unter verschärfter Beobachtung:

Die Regierung dieses Landes ist in der Pflicht uns zu sagen, was dieser ganze Scheiß soll. Und warum wir hier genauso gefährlich eingestuft werden wie China, Saudi-Arabien, Kenia und Afghanistan.

Der „grenzenlose Informant“ ist ein riesiger Data-Mining-Gulag: Alleine im März wurden 3 Milliarden Datenelemente nur in den USA gesammelt und analysiert. Weltweit: 97 Milliarden.

Es gibt derzeit keinerlei Informationen, was das genau war. Das System funktioniert in etwa so:

„Ein dem Guardian zugespieltes streng geheimes Dokument gab an, das System gäbe „fast in Echtzeit“ Antworten auf Fragen wie „Welche Abhördichte haben wir im Land X?“ [via]

Big Data gilt als technisch erfassbar erst seit 2010 und wird hauptsächlich durch soziale Netzwerke und Smartphones generiert. Dieses Programm hier läuft jedoch schon seit 2007. Und: Obwohl die Änderungen an den entsprechenden Gesetzen unter Bush stattfanden, hat Barack Obama persönlich das Ende 2012 weiter legitimiert.

Fein! NOT.

[Update I, 13.06.13]

Die ersten Stellungnahmen (bzw. Mutmaßungen) gibt es jetzt:

1) „In Deutschland hätten die Attentäter des 11. September gelebt, 2) hier gebe es „regen Reiseverkehr von Islamisten“, 3) Deutschland sei das stärkste Land in Europa und gleichzeitig eines, 4a) das keine Vorratsdatenspeicherung kennt und 4b) viel Wert auf Datenschutz lege“ – Wolfgang Wieland, Sicherheitspolitiker der Grünen

Kommentar: Muss er sagen. Er sitzt im Bundestag.

5) „In den vergangenen Jahren sind hier acht Anschläge fehlgeschlagen oder vereitelt worden, das bleibt natürlich auch den Amerikanern nicht verborgen.“ – Wolfgang Bosbach, CDU

Kommentar: Ist Wolfgang Bosbach.

6) „Ob CDU, SPD, FDP oder Linke, sie alle verweisen auf die Terroristen um Mohammed Atta, die in Hamburg lebten, bevor sie in die USA flogen, um die Flugzeuge zu entführen“

Kommentar: Wer noch ein schlagendes Argument mehr braucht, dass Politik kein kreatives Denken erfordert und es auch nicht fördert, hier ist einer.

7) „Die Alliierten hätten (in der Vergangenheit) kompletten Zugriff auf die Kommunikationsstruktur Westdeutschlands gehabt, sagt er. „Es gibt keinen Grund zu der Annahme, dass sich das geändert hat.“ Was seine Infrastruktur der Telekommunikation angeht, sei Deutschland „nicht unbedingt ein souveränes Land“. – Frank Rieger, Sprecher beim CCC

Kommentar: Kommt der Wahrheit wahrscheinlich am nächsten.

8) „Diese Spionage von deutschen Bürgern widerspricht ganz klar unserem Grundgesetz“ – Jimmy Schulz, FDP

Kommentar: Meistens ist es so, dass unbekannte Typen von Parteien, die niemand braucht, am Ende doch die Wahrheit sagen.

Mal sehen, wie das hier weiter geht.

Beim Spiegel oder sonstwo in meinem Feedreader konnte ich dieses Thema nicht finden, wenigstens Golem hat sich um diese Thematik ähnliche Gedanken gemacht wie ich: Link zur Quelle.

„Wer Sicherheit der Freiheit vorzieht ist zu Recht ein Sklave.“ – (vermutlich) Aristoteles

Das Prisma ist in der Optik ein Element, das oft mit einem Dreieck als Grundfläche gefertigt wird. Dadurch ist es u.a. möglich, aufgrund der Anordnung der Winkel dieses Dreiecks, mit Hilfe eines transparenten Werkstoffes, wie etwa Glas oder durchsichtigem Kunststoff,

1) Licht wellenlängenabhängig zu brechen (Dispersion)

2) oder Lichtstrahlen durch Reflexion an einer oder an mehreren Flächen umzulenken.

Die schematische Darstellung eines Prismas geht so:

Jetzt sieht ein Prisma tatsächlich so aus, jeder Mensch kennt das aus dem Physikunterricht. Nur, dass man das für ein weltweites Internet-Überwachungsprogramm einsetzt, das kann wieder nur den USA einfallen:

Die Eigenschaften dieses Prismas wurden oben absichtlich kursiv geschrieben. Die Schlüsselworte waren folgende:

– Dreieck: das Profil einer Pyramide

– Winkel: ein Symbol aus der Freimaurerei

– Glas/durchsichtiger Kunststoff: beides Stilmerkmale moderner Architektur. Erfüllen „Sicherheitsaspekte“ wie z.B. „Verhinderung möglicher Verletzung bei Bruch“ [via]. Es gibt aber noch eine Metabedeutung von Glasfassaden bei Gebäuden: So soll sichergestellt werden, dass nichts verborgen werden kann. Es dient der lückenlosen und vollständigen Transparenz

– Brechung von Licht: da Licht auch eine Welle ist, so bezeichnet die Brechung hier „die Änderung der Ausbreitungsrichtung einer Welle aufgrund einer räumlichen Änderung ihrer Ausbreitungsgeschwindigkeit“ [via]

– Umlenkung von Licht: durch Reflexion wie oben beschrieben „das Zurückwerfen von Wellen an einer Grenzfläche“ [via]. Die Welle ändert sowohl die Richtung, als auch die Geschwindigkeit. Ist diese Reflexion nicht total, so werden ein paar Wellen durchgehen, während andere abgefangen werden können. Für solche Vorgänge werden oft Spiegel verwendet

Eigentlich könnte ich den Text hier beenden, es wurde zu PRISM von meiner Seite alles gesagt. Alleine aufgrund des verwendeten Logos und der Ähnlichkeit zu bereits erdachter bzw. verwendeter Symbolik, lässt sich hervorragend auf die Funktion dieses Programms schließen. Man ersetze das Wort Licht einfach durch Information. Wie immer bei der Totalüberwachung Made in USA, so hat man hier genau(estens) das richtige Logo für das Programm gewählt.

Interessant ist auch die geometrische Form, in die das Prisma mit dem Schriftzug eingefasst ist: Es ist ein Hexagon, bestehend aus sechs Seiten und sechs Ecken, während man durch Verbindung der gegenüberliegenden Ecken sechs Dreiecke erhält, die dieses Polygon füllen. Von diesem wurden zwei Kanten nach rechts weggezogen, damit der „Prism“-Schriftzug Platz findet. Hier wird ganz massiv und offensichtlich mit der „Teufelszahl“ 666 gespielt. Interessant anzumerken ist zudem das Folgende: „Bei vielen Spielen, besonders bei Konfliktsimulationsspielen, besteht der Spielplan aus einem Sechseckraster. Dadurch können unter anderem Entfernungen zwischen zwei Feldern einfacher bestimmt werden als bei einem Quadratraster (zum Beispiel einem Schachbrett) [via].“

Nicht zu vergessen: Ein Hexagon hat genau eine Ecke und eine Kante mehr als ein Pentagon. Hier kann ganz konkret die Nähe zum US-amerikanischen Verteidigungsministerium gemeint sein. Oder man interpretiert das so, dass die NSA am Ende einfach das bessere Programm für diese perfiden Zwecke parat hatte. So nach dem Motto: „Egal was ihr macht oder gemacht habt, wir sind +1.“

Ich habe in der Vergangenheit auch schon viel zu TIAS, TANGRAM, ADVISE und wie diese Überwachungsprogramme alle hießen, die nach 9/11 für uns Menschen erdacht wurden, geschrieben. Ich berichtete selbst von Bluffdale letztes Jahr. Viele der Texte sind aber nicht hier gepostet worden und schon uralt. Seit 2003 schockiert mich in dieser Hinsicht nur noch sehr wenig. Allerdings muss man wie immer anmerken, dass diese Pläne, genauso wie die Informationen für solche Systeme, genauso alt sind. Was nur damals und eigentlich bis heute nicht stattfand, war eine seriöse Diskussion zu solchen Themen. Es musste wie immer erst einer dran glauben: In diesem Fall Edward Snowden, der nach seinem wenig intelligenten Outing als Informant zu dieser Sache wohl nicht mehr sehr lange zu leben hat.

P.S.: Präsident Barack Obama hat in einer seiner ersten Stellungnahmen klargestellt: „Prism“ richtet sich explizit „nicht gegen US-Bürger“, sondern voll und zu 100% gegen das Internet und die Kommunikation aus dem Ausland. Das ist vollauf richtig: Für die Überwachung der US-Bevölkerung gibt es bereits den „Patriot Act“. „Prism“ „daheim“ anzuwenden ist daher gar nicht nötig, wenngleich es technisch mit Sicherheit möglich ist.

„Are you ready to head into the future like this? Look back!“ – Nephlim Modulation Systems (Bigg Jus & Orko Eloheim)

Meine Erfahrungen mit dem Kernel 3.0.8 für ein Xperia-Smartphone aus 2011 waren jetzt nicht so toll. Die Entwicklung ist hier auch am 6. Mai stehengeblieben.

Wer noch weiter gehen möchte, der muss einfach nur der Spur von Entwickler NobodyAtAll folgen: Inzwischen hat dieser einen ähnlich stabilen Kernel in der Version 3.4.45 veröffentlicht.

Für Arc/Arc S/Pro gibt es diesen Thread: http://forum.xda-developers.com/showthread.php?t=2273011.

Für Neo/Neo V schaut man hier: http://forum.xda-developers.com/showthread.php?t=2273017.

Für Leute, die lieber testen als lesen, gilt hier: Goo.im got you covered! Dieser Link bietet ALLE Kernels des Entwicklers in der Übersicht.

Happy testing! Und nicht vergessen: Kernel 3 ist für diese Geräte einfach nicht gemacht. Also nicht zu viel erwarten.

War eigentlich die logischste aller Konsequenzen:

Vor dem PI war Arduino das Maß aller Dinge für jeden Freizeit-Hacker und -Modder. Das MAKE-Magazine hat früher, ist aber auch schon paar Jahre her, sogar Festivals dazu veranstaltet. Kleine Hacker-Camps, aber auch mit vielen Elektronik-Begeisterten und Elektro-Freaks aller Altersklassen.

Jedenfalls, mit dem UDOO werden der Raspberry Pi und Arduino quasi zwangsverheiratet. Das habe ich mich immer gefragt, wo diese Umsetzung eigentlich bleibt. Allerdings bin ich nicht davon ausgegangen, dass sich das auch andere fragen und erst recht hatte ich keinen Schimmer, dass man sowas ernsthaft umsetzen können soll.

Echt gut.

Die lächerlichen 27.000$ sind schon drin: 51 Tage läuft das Projekt noch bei Kickstarter und es sind derzeit 204.000$.

Das Endprodukt wird eher mächtig für so ein Einplatinen-Ding: Man kann den UDOO als Dual-Core- oder Quad-Core-Platine bekommen. Die vielen Schnittstellen wurden einfach vom Raspberry übernommen (HDMI und dergleichen), alles andere ist vom Arduino, hier sieht man das Board mit vielen Steckplätzen im Detail.

Angedacht ist mal Android 4.x und Ubuntu Linaro als Betriebssystem. Das zeigt auch, in welche Richtung sich die Power bewegt: das Brett wird locker mit aktuellen Mittelklasse-Smartphones mithalten können.

Am Ende kommt es, wie es kommen sollte: Ohne Arduino-Hype wohl kein großes Interesse am PI. Durch den wieder viel Entwicklung in Einplatinen-PCs ansich floß, auch damit Schüler damit arbeiten können. Und jetzt bringt man beide erfolgreichen und sympathischen Projekte mit dem UDOO zusammen und es schließt sich der Kreis. Sehr sauber, no strings attached; zumal die UDOO-Hardware später unter einer CC-Lizenz zur Verfügung gestellt werden soll.

Ab September werden die erste UDOOs ausgeliefert. Preis dann: 109$/84€ für die Doppelkern-, 129$/99€ für die Vierkern-Version. Nice to have!

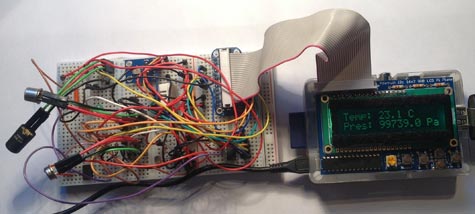

Für solche Projekte ist das Ding ja eigentlich gedacht:

Der „AirPi“ wurde von 16-18-Jährigen entwickelt und zwar an der Westminster School in London.

Deren Interpretation ging eben in die Richtung, dass Luftverschmutzung uns alle tangiert. Und da fanden sie den 40€-Rechner eben optimal dafür. Ich auch. Hier das Projekt:

Richtig sauber gemacht diese Website.

Mit allem Hardware-Krimskrams kommt man am Ende auf ca. 60€. Dafür sind dann folgende Funktionen gegeben, die übrigens automatisch auf einer Website dargestellt werden können:

– Temperatur

– Luftfeuchtigkeit

– Luftdruck

– Licht- und UV-Strahlung

– Luftverschmutzung durch Kohlenmonoxid, Stickstoff und Smog

Wer das nachbauen will, kein Problem: Die Schüler haben alle Quellcodes kostenfrei auf ihrer Seite zur Verfügung gestellt.

Fazit: Erinnert stark an KNUT, kann man aber a) selber nachbauen und b) auch noch seine eigenen Daten hochladen. Derzeit werden neben dem englischen Standort noch die Werte der indischen Stadt Mumbai gemessen. Thumbs up!

Funktioniert scheinbar auch bei uns:

Ist übrigens das einzige Video seiner Art, das bisher live gefilmt werden konnte und passierte erst letztes Jahr in Rumänien.

Jüngst auch auf der A7 in Niedersachsen.

Vorfälle bereits in NRW, betroffen sind vor allem Paketunternehmen wie DPD, UPS, etc.

Und ich will mal nicht so sein, für Trucker gibt es bereits ein offizielles polizeiliches Merkblatt: „Diebstahl von der Ladefläche während der Fahrt auf Bundesautobahnen“.

Shit is crazy. „Fast and the Furios“ in Echt; Hollywood macht’s mal wieder möglich…