Archiv für die Kategorie „Intel“

2024 war für Intel-Hasser das wahrscheinlich beste Jahr ever. Da es sich rapide dem Ende zuneigt, wollte ich ein paar sehr geile Schlaglichter daher absolut nicht unerwähnt lassen:

Intel fliegt nach 25 Jahren aus dem Dow-Jones-Index

So viel Nettominus gab es bei Intel noch nie: 16,6 Milliarden US-Dollar

Intel sagt plötzlich: „Stolz stehen wir auf der Seite von AMD“. Es geht um die Konkurrenz von ARM, auf einmal ist AMD ein Kumpel…

Warum ist Intels Geschäft eigentlich so kompliziert?

Intel is the latest Fortune 500 giant to test the ‘4 wrong CEOs’ rule – „no company can survive four consecutive wrong CEOs“ 😀

Intel suspends dividend, cuts $10B in costs: CEO reacts

Desktop-Prozessoren: So wenig Verkäufe wie seit 1993 nicht mehr

Intel verbucht den höchsten Quartalsverlust der Firmengeschichte

Im Kern stellte sich das so dar, dass schlechte Chefs und das Verschlafen des KI-Hypes zu einer Gemengelage geführt haben, die den Chiphersteller ins Verderben stürzten. Und das war auch kein Phänomen aus 2024 allein, die letzten zwei Links oben sind aus 2023. In keinem Jahr vorher allerdings habe ich mehr Links zu Intel bei href.ninja gesammelt als dieses Jahr. Einzige Ausnahme: 2018. Als die Welt endlich offen sehen konnte durch Meltdown und Spectre wer die mangelhaftesten CPUs der Welt baut. Und durch Marketing („Hyperthreading“) auch Käufer offen betrügt.

Mich wundert das alles daher nicht, karma strikes, und das sieht man sehr schön auch wieder hier. Was mich nur gewundert hat persönlich, warum das so lange gedauert hat. Gut, ich sammle Texte und Links zu dem Zeug bereits seit vielen Jahren. Aber schiefgehen? Bei Intel!? Mit aktuell fast 125.000 Mitarbeitern? Das hatte ich mir vielleicht mal in meinen 20ern naiv gewünscht, doch zum Wahrwerden waren die mir mittlerweile einfach „too big too fail“. Ich hatte die Möglichkeit mittlerweile ausgeschlossen, das ist einfach viel zu lange her alles.

Wie geht es weiter? Sie werden Hilfe brauchen. Auch nach Deutschland kommt keine Fabrik mehr. Aber mit Hilfe meine ich eigentlich „göttliche Hilfe“. Weil was anderes bringt hier nichts mehr, wenn du 2-3 Jahre KI-Evolution verschläfst, bist du, wenn die Technologie sich so fröhlich schnell weiterentwickelt, irgendwann weg vom Fenster. Qualitativ wird das kein Problem sein. Aber vom Image her? Wisst ihr was: mir egal! 😀

Weihnachten 2017: Kernel-Entwickler arbeiten durch. Neujahr 2018 ebenso. Der Grund: eklatante Hardwarefehler in Computerprozessoren, dem Gehirn unserer PCs. Die Wissenschaftler taufen diese „Meltdown“ und „Spectre“, „Kernschmelze“ und „Schreckgespenst“.

Sommer 2020. Inzwischen sind wir in Monat #32 nach Bekanntwerden dieser Hardwarelücken. Was der aktuelle Stand?

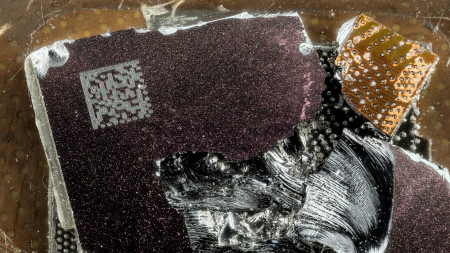

Folgender:

SUMMARY: CVE-2017-5753, CVE-2017-5715, CVE-2017-5754, CVE-2018-3640, CVE-2018-3639, CVE-2018-3615, CVE-2018-3620, CVE-2018-3646, CVE-2018-12126, CVE-2018-12130, CVE-2018-12127, CVE-2019-11091, CVE-2019-11135, CVE-2018-12207

Oben: Zusammenfassung aktueller CPU-Lücken des Tools spectre-meltdown-checker, Stand August 2020

Aus drei Lücken (CVE-2017-5753, CVE-2017-5715, CVE-2017-5754) wurden 14. In Worten: Vierzehn.

Selbst AMD scheint auch 2020 nicht in der Lage zu sein Prozessoren zu bauen, die alle Fehler ausschließen können.

Unterziehe ich meinen neuesten AMD-Prozessor, den 4800HS, einem Test mit dem kostenlosen OpenSource-Tool spectre-meltdown-checker, wird klar, dass besonders ein Bug hardwaretechnisch bisher unmöglich zu beseitigen scheint.

Es ist jener mit den Kennungen CVE-2017-5753 aka ‚Spectre Variant 1, bounds check bypass‘, CVE-2017-5715 aka ‚Spectre Variant 2, branch target injection‘ und CVE-2018-3639 aka ‚Variant 4, speculative store bypass‘, bekannt als „Spectre“, das „Schreckgespenst“.

Ohne die pausenlose Arbeit zum Jahreswechsel 2017/2018 der weltweiten Entwickler-Community, wären selbst AMD-CPUs des Jahres 2020 hier verwundbar. Die gelisteten drei Varianten von Spectre sind ledliglich softwareseitig gepatcht und damit seit über 2,5 Jahren auf keinem aktuelleren Stand als damals.

Mir ist das zu lange. Als Entwickler, wie als Anwender.

Von 14 Hardwarefehlern sind 11 aus der Welt und drei nach wie vor vorhanden. Willkommen in der neuen Realität der 78,57%-PC-Hardware für 100% hardverdientes Geld! Was ein Scheißdreck.

Apple: will „schneller“ und „weniger warm“ werden. Und natürlich „glänzen“…

2005, also vor 15 langen Jahren, wurde die Computer-Hardware-Firma Apple aus Cupertino Opfer ihres eigenen Marketings: man pfiff auf die komplizierte Supercomputer-CPU-Architektur powerpc und stieg um auf die (mangelhaften) Prozessoren der 0815-CPU-Schmiede Intel.

Es war ein Paradigmenwechsel.

Vollkommerz und totaler Bull$hit.

Plus: null Innovation.

Den bis heute auf Expertenseite niemand verstand.

Mit Gehirn ist oft nicht bei Business-Entscheidungen, das wusste ich mit Anfang 20 vielleicht zu wenig. Mir war es als Linuxer eh wurscht.

Anyways.

Vorgespult, wir haben 2020 und Apple wagt erneut einen Paradigmenwechsel: man switcht von Intel zu ARM!

Offiziell weil die CPUs von Intel sich „nicht schnell genug weiterentwickeln“ (Quelle: Bloomberg), Apple „zu warm“ sind und überhaupt ja eh Schrott.

Inoffiziell denke ich, dass es zukünftig keinen Unterschied mehr machen wird zwischen iOS (Smartphones, Tablets) und macOS (Desktop) und man sich hier Richtung Vereinheitlichung der CPU-Plattform bewegen will. Was ja bei der PlayStation 4 ähnlich lief, wo man sich weg von Supercomputer-CPUs Richtung x64 bewegt hat, um a) Entwicklern entgegenzukommen und b) die PC-Plattform mit Ablegern zu fluten.

Gut und clever gewählt ist der aktuelle Schachzug der Gegen-die-Wände-Läufer aus Cupertino absolut: ARM-Prozessoren gehören mit zu den ältesten, sind daher bestens supportet und wirklich energieeffizient. Da bräuchte es nicht einmal interne Untersuchungen.

Ob man sich einen Gefallen machen wird die Desktop-Plattform für iOS-Gedönsen zu opfern steht auf einem anderen Blatt – gerade dieser Move läuft aber schon ein paar Jahre, da braucht man sich nur die „App-Stores“ beider Plattformen anschauen oder die LED-Bar diverser Macbooks. Ja, auch ich habe ein paar Schafe (verloren) in meinem Bekanntenkreis und sehe manche Bewegungen der Apfel-Welt.

Wann genau erste Mac-Hardware mit ARM-CPUs in 2021 kaufbar sein wird, wird wahrscheinlich am 22. Juni öffentlich, wenn Apple die WWDC 2020 abhält; natürlich online only wegen COVID-19.

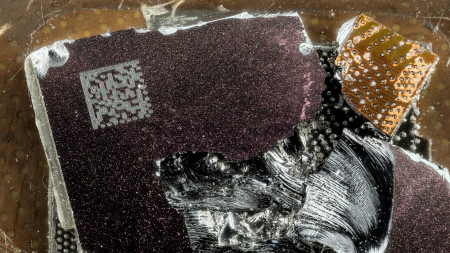

Oben: Zerstörte Intel-CPU, CCBYSA porras

Es gibt Artikel zu Linux, da schüttelst du als IT-Experte einfach nur noch den Kopf.

Oder auch mehrfach.

Alleine auch schon, wo die Fragestellung dazu herkommen soll.

Hier ist mal wieder so einer: „HOWTO make Linux run blazing fast (again) on Intel CPUs“.

Nichts davon, was hier an „Workarounds“ beschrieben wird, sollte man machen, weder auf einem Arbeitsplatz-PC, noch auf einem persönlichen.

Da reißen sich ein Jahr lang Entwickler weltweit den Allerwertesten auf, damit Meltdown, Spectre & Co. in den Griff bekommen wird, und dann sowas.

Der Artikel hier beschreibt, wie man jegliche Sicherheitsschranke ausschaltet, die ab Januar 2018 im Linux-Betriebssystem-Kern implementiert wurde. Das ist einfach nur eklig.

An Insider-Wissen spart der Artikel hingegen nicht.

So steht hier, dass man bei allen Kerneln vor Version 5.1.13 auf insgesamt 8 neue Sicherheits-Features kam (noibrs noibpb nopti nospectre_v2 nospectre_v1 l1tf=off nospec_store_bypass_disable no_stf_barrier mds=off). Ab Kernel 5.3.6 waren es schon 10 (nopti, kpti=0, nobp=0, nospectre_v1, nospectre_v2, spectre_v2_user=off, spec_store_bypass_disable=off, ssbd=force-off, l1tf=off, mds=off). Wie immer bei meinen Artikeln zu diesem Thema: hardwareseitig ist auch damit rein gar nichts gepatcht. Lediglich das eigene Betriebssystem bleibt sicher.

Ferner liefert der Artikel auch einen Vergleich der „Performance-Einbußen“, die sich mittlerweile leichter erstellen lassen als noch vor knapp zwei Jahren. Ergebnis: solange „SMT“ (simultanes Multithreading) aktiv bleibt, die eigentliche Wurzel des Problems (Marketingidiotensprech „Hyperthreading“), wird man diese weder sehen, noch spüren können. Schaltet man das Problem hingegen komplett aus, wozu beispielsweise Google vor wenigen Monaten riet, sind die Einbußen im Schnitt bei 10-15% Leistung. Das kann sich, je nach genutzter Anwendung, durchaus beim Arbeiten/Spielen bemerkbar machen.

Warum ich dem Artikel am Ende doch dankbar war, lag an zweierlei Gründen: man kann die Inhalte auch wundervoll als Satire lesen und sich daran erfreuen. Und es spricht Bände, überhaupt über die gegenwärtige IT-Situation, dass er überhaupt existiert (und sogar noch heute aktuell gehalten wird, das letzte Update war am 15.10.).

Das erste Quartal 2019 ist zu Ende. Wir befinden uns bald im 16. Monat des Bekanntwerdens der Hardcore-Hardware-Prozessoren-Bugs „Meltdown“ und „Spectre“. Zählt man das halbe Jahr Geheimhaltung dazu, sogar schon im 22. Monat.

Zeit für einen kurzen Status, wo wir gegenwärtig stehen.

Wie die folgende Grafik des „35C3“ (35. Chaos Communication Congress) anschaulich zeigt, sind aus zwei Hardware-Bugs hervorgerufen durch das OoOE-Paradigma nunmehr 27(!) geworden:

Eine Empfehlung zum Kauf von Hardware mit Prozessoren von Intel, AMD, ARM & IBM kann also derzeit in keinster Weise ausgesprochen werden.

Entspannung ist kaum in Sicht.

Intel will zwar noch dieses Jahr erste CPUs verkaufen können, die hardwareseitig gegen „Meltdown“ geschützt sind. Welche das sind steht jedoch in den Sternen genauso, wie warum es nur die „Basisversionen“ betreffen soll (was auch immer das sei…) und nicht durchgängig alle Intel-CPUs. Welchen größeren GAU brauchen die noch!?

AMD will dieses Jahr noch eine(!) der „Spectre“-Varianten hardwareseitig patchen, allerdings lediglich in „Zen2“-Architekturen. „Zen2“ ist die 3. Generation der „Ryzen“-CPUs, die Mitte 2019 kommerziell erhältlich sein soll. Wer dadurch Server betreiben will, sollte auf den Codenamen „Rome“ achten, Desktopnutzer auf „Matisse“. Wie man oben gut erkennen kann durch die Grafik, wird es das aber wohl kaum bringen und ist wohl nur ein Tropfen auf den (viel zu) heißen Stein. Schade, AMD.

ARM, verantwortlich für so ziemlich jeden Prozessor weltweit(!) in Smartphones und Tablets außer denen aus dem Hause Apple, verspricht lediglich nebulös, dass „alle künftigen CPUs gegen Angriffe im Spectre-Stil resistent sein werden“ und veröffentlicht weiter Online-Listen mit betroffenen Prozessoren. Ja gut, ähhh…

IBM. Ja, „Big Blue“. „Big Blue“ halt. „Big Blue“ hat erst kürzlich „Red Hat“ für Milliarden-Milliarden US-Dollar gefressen und schläft bzw. hat sich wohl mental vom CPU-Markt verabschiedet. Daher keine Ahnung, was deren Status hier derzeit ist. Hinweise werden dankend entgegengenommen und hier weiter gepflegt.

Und was machen wir Nutzer & Käufer, mit Hardware von vor 2018? No choice. At all: patchen, patchen, patchen & daran glauben, dass es softwareseitig irgendwas bringt, klaffende, physikalische Hardware-Sicherheitslücken verzweifelt zu stopfen, bis es kein Morgen mehr gibt.

Meine armen KollegInnen der Programmiererzunft weltweit. Man könnte meinen, das Schicksal nimmt uns persönlich seit Mitte 2017 unsere seriöse Arbeitsgrundlage. Was sollen wir alternativ machen jetzt? Nutztiere züchten!? Bäume pflanzen!? Ich für meinen Teil, bin leider schwer überfragt. Keine guten, keine gesunden IT-Zeiten derzeit. DAMN.

Es ist ein bisschen ruhiger geworden um die Jahrtausend-Bugs Spectre und Meltdown. Klar, wir haben Oktober. In der Zwischenzeit hatten wir alle viel zu tun. Leider ist die Problematik damit nicht vorbei.

(Defekte Intel-CPU, CC0 Fritzchens Fritz via Flickr)

Und was noch schlimmer ist, die „kleine süße Bug-Familie“ hat sogar noch Zuwachs gekriegt:

CVE-2018-3640 aka 'Variant 3a, rogue system register read'

CVE-2018-3639 aka 'Variant 4, speculative store bypass'

CVE-2018-3615 aka 'Foreshadow (SGX), L1 terminal fault'

CVE-2018-3620 aka 'Foreshadow-NG (OS), L1 terminal fault'

CVE-2018-3646 aka 'Foreshadow-NG (VMM), L1 terminal fault'

Das sind die neu hinzugekommenen Angriffsvektoren, die das Tool spectre-meltdown-checker für Linux und BSD prüfen muss. Zu erkennen sind zwei neue Varianten, aber auch gleich ein komplett neuer Bug, der so heftig ist, dass er einen eigenen Kosenamen mitsamt Logo bekam: Foreshadow.

Man sollte im Rahmen der „Intel-CPU-Apokalypse“ also seit Ende August offiziell von Spectre, Meltdown UND Foreshadow sprechen. Und wer weiß, welcher Major-League-Angriffsvektor bzw. -Bug da noch hinzukommen wird in den nächsten Monaten.

Foreshadow wurde im Januar von zwei Teams unabhängig entdeckt: imec-DistriNet der KU Leuven am 3. des Monats und am 23. von einem Team des Technion Isreal Institute of Technology, der Universität Adelaide und der Universität Michigan. Man ging den direkten Weg und wandte sich an die, die es verbockt hatten: Intel. Publik machte man das allerdings erst am 14. August.

CVE-2018-3615 aka ‚Foreshadow (SGX), L1 terminal fault‘ ist ein Bug für ein recht unnötiges Intel-Prozessoren-Feature (SGX), das die mit den Skylake-Prozessoren eingeführt hatten und auch nicht überall eingeschaltet ist.

Die zwei anderen, CVE-2018-3620 aka ‚Foreshadow-NG (OS), L1 terminal fault‘ und CVE-2018-3646 aka ‚Foreshadow-NG (VMM), L1 terminal fault‘, betreffen so ziemlich alles, was mit einem Betriebssystem zu tun haben kann: den Betriebssystemkern (OS und Kernel). Virtuelle Maschinen (VMs). Hypervisors (VMMs). System-Management-Modus (SMM). Die Intel-Schlampen konnten nichts auslassen, so scheint es.

Laut Experten nutzt Foreshadow Sicherheitslücken aus, die selbst Spectre und Meltdown nicht knacken konnten. Betroffen sind speziell Privat-PCs, also eure/unsere, sowie Anbieter von Drittanbieter-Cloud-Systemen. Als eure/unsere Daten.

Intel hat selbst aufgelistet, wie das in der Realität aussehen kann:

* bösartige Programme können Daten im Speicher des Betriebssystems und/oder jene von anderen Programmen verfälschen

* eine bösartige virtuelle Maschine (VM) im Gastmodus kann Daten anderer VMs verfälschen

* bösartige Programme außerhalb des System-Management-Modus (SMM) können Daten innerhalb des SMM verfälschen

* bösartige Programme außerhalb der SGX-Enklave, usw. usf.

Das ist perverser Schrott, den die als CPU verkaufen.

Nichtsnütziger, unsicherer, hanebüchener Schrott. S.C.H.R.O.T.T. B.U.L.L.S.H.I.T. M.Ü.L.L.

Was ein Schwachsinn!

Abschlussfrage: von wie vielen dieser neuen CVEs sind AMD-Prozessoren betroffen? Mal raten? Alle drei!? Zwei?? Einer!? Die Wahrheit ist ganz angenehm für Nutzer von Prozessoren dieses Herstellers: keinem einzigen.

Computer lassen sich nicht verarschen. Kunden lassen sich verarschen.

Die wohl erfolgreichste CPU-Serie aller Zeiten ist die „(Core) i“-Serie von Intel, basierend auf der sogenannten „Nehalem“-CPU-Mikroarchitektur, die die bekannten „Core“-CPUs irgendwann 2010 ablöste.

Ab „i“ passierte etwas ganz Merkwürdiges: Intel versuchte PCs zu verarschen und verkaufte Prozessoren mit nur zwei Kernen, die aber dem Betriebssystem hintenrum vorgaukelten, diese haben vier. Dieses Konzept nannte man im Marketing-Sprech „Hyperthreading“ und es war ein gigantischer kommerzieller Erfolg.

(Defekte Intel-CPU, CC0 Fritzchens Fritz via Flickr)

IT-Experten ist so ein Blödsinn nie zu verkaufen gewesen: wieso sollte ich eine CPU als Quad-Core ansehen, wenn real nur zwei Cores verbaut sind? Was schlägt die Realität hier, Fakten oder Marketing? Die Antwort kann sich jeder selbst geben.

CPU-Design, sowie Herstellung und Verkauf ist ein gigantisches Geschäft. Allerwelts-Ware, die in Massen hergestellt wird, die man sich nicht mehr vorstellen kann und die Unmengen an Ressourcen verschwendet, menschliche wie natürliche. Tatsächlich hat es diese harte Industrie geschafft Prozessoren zu entwickeln, die heute nicht mehr schon nach zwei, sondern erst nach sieben Jahren (oder noch mehr, wenn man Linux nutzt) im Schnitt ausgetauscht werden müssen, weil sich Software so rasant weiterentwickelt, dass keine Hardware länger mithalten kann. Eigentlich ist das ganz gut so. Doch diese Entwicklung hatte einen verdammt hohen Preis.

Die US-amerikanische Mentalität schlägt sich auch auf CPU-Design nieder. Ohne irrsinnig viele US-amerikanische Dollars wird sich kein Hersteller auf dem weltweiten CPU-Markt durchsetzen können. Das hat zu einem gefährlichen Oligopol im CPU-Bereich geführt, wo mittlerweile lediglich drei Hersteller ihre Kämpfe austragen: Intel, AMD und ARM. Selbst „Big Blue“, also IBM, einst eine CPU-Koryphäe und Vorreiter brachial guter und mächtiger CPU-Konzepte, mischt auf diesem Markt nicht mehr mit. Fragt euch mal wieso.

Dieser Markt ist scheiße wahnsinnig, er bringt die düstersten IT-Blüten hervor, es geht überhaupt nicht mehr um Fortschritt oder möglichst viele Konzepte in dem Bereich. Es geht nur noch darum, wie man dem „dummen Konsumenten“ möglichst im Monatstakt eine neuere Version der CPU, die sie/er bereits hat, andrehen kann. Man geht über Leichen dafür, im In- und Ausland. Man spart stolz an der Sicherheit, das wichtigste Kriterium, für nur noch ein Hauptaugenmerk: Speed. Speed. Und nochmal Speed. Koste es was es wolle.

Genau hier kommt „Hyperthreading“ ins Spiel. Die allergrößte und schäbigste Verarsche, seit es CPUs gibt.

Ich spare mir hier wie „Hyperthreading“ genau funktioniert, der Wikipedia-Eintrag ist oben auch bereits verlinkt, doch dieses Konzept, diese gequirlte Werbescheiße aus dem Hause Intel, hat direkt in die CPU-Apokalypse geführt, die vorerst im Januar in „Meltdown“ und „Spectre“ gipfelte.

„Hyperthreading“ ist das Eingeständnis und die Kapitulation gleichermaßen, sich einen Dreck um den wirklichen Fortschritt von Computer-Prozessoren zu scheren getreu nach dem Motto: „wir können zwar derzeit keine Quadcores oder Octacores bauen, weil alles viel zu teuer und würde viel zu lange dauern, wir bauen lieber einen Wrapper(!) und lügen dem Konsumenten ins Gesicht, merkt keine Sau!“

Und bei Intel im sonnigen Santa Clara regnete es ab diesem Zeitpunkt Dollars vom Himmel.

Von einem technischen Standpunkt aus gesehen ist das unter aller Sau.

Es ist shady, durch und durch. Und dürfte von keinem CPU-Hersteller propagiert werden, der seriös in diesem Zukunftsfeld aktiv ist.

Intel hat aber genau das gemacht. Und sie wollten einfach. Nicht. Stoppen.

Mit „Hyperthreading“ startete ein komplett neues Paradigma, es war mehr als eine Idee, und dieses Paradigma bricht CPU-Käufern seit Januar weltweit Genicke und bereitet Betriebssystemherstellern Kopfzerbrechen: OoOE. Out-of-Order-Execution.

Mit OoOE war es endgültig vorbei mit der wahrheitsgemäßen Abarbeitung von Programm-Code.

Die Spekulation wurde hoffähig und verkaufbar gemacht: die CPU „spekuliert“, welche Anweisung als Nächstes kommt, sie ist sich nicht mehr 100% sicher. Man pfeift auf die Sicherheit und holt ein paar Prozentpunkte mehr Speed. Alles wie gehabt. Es war klar, dass dieser grandiose Marketing-Schachzug, der kein technischer war, nur aus einem Hause so konsequent durchgepeitscht werden konnte.

Und das bei dem wichtigsten Hardware-Bauteil unserer Zeit: dem Gehirn der Maschine.

Bei all der panischen (und dennoch gerechtfertigten) Berichterstattung zu „Meltdown“ und „Spectre“ kommt mir immer eine Frage zu kurz: wie ändern wir das jetzt? Wie macht man diesen kapitalen Fehler rückgängig und vertraut doch wieder dem Von-Neumann-Zyklus, kehrt zurück zur klassischen IOE? Die Antwort ist auch leider hier sehr unbefriedigend: wahrscheinlich gar nicht mehr. Weil es schlicht mehr geht.

Für alle, die dennoch ebenso diese Frage interessiert und umtreibt, dem sei folgende Web-Diskussion empfohlen, die seit vor schon fünf Monaten zumeist sachlich geführt wurde: https://news.ycombinator.com/item?id=16070465. Die Ausdauer und der Informationsgehalt verdienen großes Lob, leider ist das zumindest was ich fand textlich und online im letzten halben Jahr, dann auch schon alles gewesen. Und es wurde auch schon lange gar nicht mehr aktualisiert.

Ich persönlich denke, CPUs sind „fertig designt“ und das schon seit Jahrzehnten(!). Echte Quadcores und Octacores und WeißIchsWieVieleCPUsAufEinemDie wären sowieso gekommen. Was Intel hier gemacht hat ist schon wieder so typisch für Intel. Man kann sie zu Recht hassen und verabscheuen dafür. Das bringen wirklich nur die hin. Das ist Wahnsinn. Und eine Lüge gewesen von Beginn an.

Diesen Gehirnschmalz, diese Expertise im Bereich des Verkaufs hätten sie lieber in die wirkliche Entwicklung, den wirklichen technischen Fortschritt von CPUs gesteckt. Doch um so etwas ging es Intel nie.

Intel ist mal wieder so eines der perfektesten Beispiele für unsere Zeit: „was kümmert mich die Substanz, ich will die optisch geilste Bitch auf dem Fotzenmarkt und werde diese mit Dollars zuscheißen, bis sie erstickt, die drecksgeile Sau!“ Gerne könnt ihr mir hier jetzt bitte seitenweise versuchen zu erklären, was das mit Computern zu tun haben soll.

BNW.

W00p-w00p, Intel, bitte ficken Sie sich hart:

Seit Bekanntwerden der härtesten Intel-CPU-Bugs der letzten 300 Jahre, Meltdown (Kernschmelze) und Spectre (Schreckgespenst), verfügt eine meiner (dämlichen) Intel-i5-Maschinen mit Kernel 4.14.21 das erste Mal über Schutz gegen beide Lücken.

Respekt an die weltweite Entwicklergemeinde, die die letzten 6 Wochen Überstunden geschoben und sich mehrere Male verbal und per Email-Listen abgeschlachtet hat! Ich verneige mich vor so viel CPU-Kompetenz und mögen wir die nächsten 6 Monate bis 600 Jahre von ähnlichen Horror-Bugs verschont bleiben!

Nochmal zur Erinnerung: das Tool https://github.com/speed47/spectre-meltdown-checker/ von speed47 checkt nur, ob der im Einsatz befindliche Linux-Betriebssystemkern gegen die drei Angriffsvektoren geschützt, „gehärtet“, ist. Das ist mit der oben erwähnten Version bereits der Fall, ich selbst hatte frühestens mit 4.15 gerechnet. Wer eine Rolling-Version von Linux am Rennen hat, der sollte abgedichtet sein.

Einen hardwareseitigen Schutz gibt es aus bereits in der Vergangenheit erwähnten physikalischen Gründen _nicht_; die CPU, die Hardware, bleibt weiterhin fehlerhafte Komplettkacke.

Mitarbeiter von Intel möchte ich derzeit nicht sein.

Grafik gefunden bei: https://defectivebydesign.org/intel-hdminsult

Am 12. Januar vermeldeten die Finnen von F-Secure eine völlig neue Sicherheitslücke, die rein gar nichts mit Meltdown und Spectre zu tun hat. Was hier heraus kam ist pikant, denn es betrifft Millionen Firmen-Laptops auf der ganzen Welt.

[via]

Die Crux liegt in einer „Technik“, die sich Active Management Technology (AMT) schimpft. Es ist eine hardwareseitig verbaute Fernsteuerung, laut Wikipedia zur „Administration und Fernwartung von Computersystemen“. Üblicherweise gerne von Firmen genutzt, um darüber ihre Firmenhardware zu kontrollieren. Im Verdacht für schädliches Verhalten steht dieses Feature schon länger.

Die betroffene Komponente heißt Intel Management Engine (Intel ME) und befindet sich auf einem Mikrocontroller namens Quark. Dieses System ist zum Leidwesen von PC-Nutzern komplett autark, das bedeutet hier, dass sich das Teil auch nicht ausschaltet, wenn der PC abgeschaltet ist: er läuft immer und wird über einen 5-Volt-Anschluss permanent mit Strom versorgt.

Laut den finnischen Sicherheitsexperten lässt sich mit physischem Zugang zu einem Gerät jegliche Sicherheitssperre innerhalb von 30 Sekunden umgehen, egal wie diese eingerichtet war, also ob über BIOS, Passwörter, PINs, egal. Ohne eine einzige Zeile Code lancieren zu müssen.

Betroffen sind hier jedoch im Gegensatz zu Meltdown und Spectre, die bereits in Hardware ab 1995 gefunden werden können, „nur“ Chips, die auf dem Sockel 1151 gesteckt werden können und dieser war erst ab August 2015 auf dem Markt.

Was F-Secure berichtet ist jedoch komplett inakzeptabel. Als Beispiel diente ein Angriffsszenario, wo jemand einen Laptop in einem Hotelzimmer zurücklässt, ein Dritter sich Zugang zu diesem Zimmer verschafft und ein Firmen-Feature in weniger als einer Minute für seine Zwecke missbraucht. Und ab hier wird es richtig geil:

„To exploit this, all an attacker needs to do is reboot or power up the target machine and press CTRL-P during bootup. The attacker then may log into Intel Management Engine BIOS Extension (MEBx) using the default password, “admin,” as this default is most likely unchanged on most corporate laptops. The attacker then may change the default password, enable remote access and set AMT’s user opt-in to “None.” The attacker can now gain remote access to the system from both wireless and wired networks, as long as they’re able to insert themselves onto the same network segment with the victim. Access to the device may also be possible from outside the local network via an attacker-operated CIRA server.“

Das ist nicht mal mehr Hacking. Das ist ernte die Früchte von RTFM.

Wie ihr seht: Intel ist nicht gut für uns. Der Fehler bei deren Chips liegt schon im Design. Und daran wird sich nie etwas ändern.

Person A: Wo arbeiten Sie?

Person B: Bei Intel.

Person A: Ha! Haha! Ahahaha! Hahahahahahahahahaaaahahahaahahahhahahah! Ahhhaaaaaahahhahhaahahahahahahahhaaaaahhh! Ihr Ernst?

CPU-Apokalypse: läuft!

Grafik CC4.0 International [via]

„The Verge“ berichtete gestern, dass Intel bereits seit Juni 2017 von Meltdown wusste und zwar durch ein Google-Forschungsteam namens „Google Project Zero“. Anstatt ab da jedoch Prozessoren auszuliefern, die nicht anfällig waren, einigte man sich zwischen den Industrie-Granden auf Geheimhaltung. Darf das sein!?

Hier hat mal jemand gesammelt, mit welcher CPU man heute noch (vielleicht) Bankgeschäfte machen kann. Je älter und exotischer der Prozessor, umso wahrscheinlicher, dass das geht. Vielleicht hat die eine oder der andere auch zuhause noch einen alten x86-PC herumstehen: alle diese Architekturen sind nicht betroffen. Also jeglicher 386er, 486er, usw. und deren Klone bzw. Derivate. Die zu nutzen werde ich allerdings nur mit einer aktuellen Linux-Distribution empfehlen.

Dort hat mal jemand das offizielle Dokument zu Meltdown analysiert, damit wir es nicht mehr tun müssen. Fazit: wer Code geschrieben hat und sich mit if/else/etc. auskennt, kann nachvollziehen, was hier passiert. Der Text sei auch erstaunlich gut und verständlich geschrieben.

Microsoft, einer der Cowboys der am schnellsten zog mit dem Update-Colt (schlechtes Gewissen?), zerschoss vor wenigen Tagen viele AMD-Systeme. Rechner mit Windows 7 und 10 zeigen nach einem Reboot lediglich das Windoze-Logo und booten nicht mehr. Glückwunsch!

In der Zwischenzeit sind die Updates auch auf iPhone 6-Geräten angekommen. Vorläufiges Ergebnis: die Leistungseinbußen liegen derzeit bei 40%(!). Getestet wurde iOS 11.1.2 und es war völlig egal, ob man einen Single-Core- oder Multi-Core-Benchmark machte, fanden niederländische Forscher heraus.

Und schließlich war auch Intel-CEO Krzanich auf einer „Technikmesse“ in Las Vegas, wo der Strom ausfiel und zeitweise die Taschenlampe die modernste Erfindung des Planeten war. Er hat gemacht, was Intel immer macht, wenn es um Kritik an dem Unternehmen geht: einfach gar nichts erläutert und wir sitzen das schon irgendwie aus. Er sollte seine Trinkwasserleitungen überprüfen lassen…

Pssst! Ich verrate euch mal ein kleines Geheimnis: diese Lücken sind nicht mit Software-Patches zu beheben, das ist (über-hardcore-unfassbar-darf-nicht-passieren-)fehlerhafte Hardware. Gesetze der Physik, kennsch!? 2018 wird ein Jahr werden, wo sich viele IT-Experten (mich eingeschlossen) fragen dürften ob sie in dem Bereich wirklich richtig aufgehoben sind.

Der miese CPU-Bug Meltdown betrifft nicht nur Intel. Nicht nur AMD und ARM sind von Spectre betroffen.

Hier berichtet jemand, wie er die beiden Hardcore-Hardware-Bugs auch auf der IBM-CPU der Xbox360 fand: https://randomascii.wordpress.com/2018/01/07/finding-a-cpu-design-bug-in-the-xbox-360/.

Mich machte das hellhörig. Auch die PS3 hat eine CPU von IBM drin, wenngleich in Zusammenarbeit mit Sony und Toshiba damals:

Ich hatte noch eine alte PS3 mit Linux irgendwo rumstehen. Und mit diesem Tool hier, https://github.com/speed47/spectre-meltdown-checker, kann man seinen Prozessor unter Linux testen.

Das habe ich gemacht, hier das Ergebnis:

Spectre and Meltdown mitigation detection tool v0.16

Checking vulnerabilities against Linux 3.12.6-red-ribbon-powerpc64-ps3 #7 SMP Tue Jan 7 17:09:59 CET 2014 ppc64

CVE-2017-5753 [bounds check bypass] aka 'Spectre Variant 1'

* Kernel compiled with LFENCE opcode inserted at the proper places: UNKNOWN (couldn't find your kernel image in /boot, if you used netboot, this is normal)

> STATUS: UNKNOWN

CVE-2017-5715 [branch target injection] aka 'Spectre Variant 2'

* Mitigation 1

* Hardware (CPU microcode) support for mitigation: UNKNOWN (couldn't read /dev/cpu/0/msr, is msr support enabled in your kernel?)

* Kernel support for IBRS: NO

* IBRS enabled for Kernel space: NO

* IBRS enabled for User space: NO

* Mitigation 2

* Kernel compiled with retpoline option: NO

* Kernel compiled with a retpoline-aware compiler: UNKNOWN (couldn't find your kernel image)

> STATUS: VULNERABLE (IBRS hardware + kernel support OR kernel with retpoline are needed to mitigate the vulnerability)

CVE-2017-5754 [rogue data cache load] aka 'Meltdown' aka 'Variant 3'

* Kernel supports Page Table Isolation (PTI): NO

* PTI enabled and active: NO

> STATUS: VULNERABLE (PTI is needed to mitigate the vulnerability)

Wie man sieht:

* Meltdown: anfällig

* Spectre Variante 1: unbekannt

* Spectre Variante 2: anfällig

Ich hätte erwartet, dass zumindest beim Cell, dieser ungewöhnlichen „Supercomputer-CPU“, hier überall „unbekannt“ steht. -.-

Als Linux läuft hier die wohl letzte erhältliche Distribution für die PS3, „Red Ribbon GNU/Linux“ basierend auf Debian, die man sich hier als Live ISO herunterladen kann.

Liebe Grüße an IBM & danke! Wo kann ich jetzt meine Daten einklagen, die beim Zocken abgegriffen wurden!?

[Update I, 17.01.18]

Mir gefiel das Ergebnis überhaupt nicht, also trat ich mit Stéphane Lesimple in Kontakt, den Autor des oben benutzten Tools.

Leider prüft sein Tool die Hardware gar nicht.

Er checkt lediglich, ob ein Linux-Kernel die Patches gegen Meltdown und Spectre enthält. Das ist natürlich für meine Zwecke suboptimal, möchte ich doch eher herausfinden, welche Hardware betroffen ist in meinem Haushalt. Dass ich jeden Kernel vergessen kann, der eine Version unter 4.14 trägt, war mir von vornherein klar.

Bei der PS3 wird es daher noch komplizierter als ohnehin schon: es läuft wohl auf einen Exploit-Test hinaus, die CPU zu checken und derzeit existiert wohl nicht mal ein PoC (Proof of Concept) dazu. Für den Cell hier was zu finden dürfte also realistisch betrachtet unmöglich sein.

Hinzu kommt, dass man durch einen Kernel-ABI-Breakage-Bug und ein völlig veraltetes petitboot keinen Kernel auf einer PS3 installieren kann, der eine höhere Version trägt als 3.15.x. Sollte dieser Zweig von Geoff Levand also nicht gepatcht werden, gibt es nicht mal den Hauch einer Chance den Cell betriebssystemtechnisch gegen Meltdown und Spectre abzudichten. Nur, warum sollte er das bei solch einer exotischen Hardware tun?

Was bleibt: die Meldungen oben beziehen sich auf den Betriebssystemkern 3.12.6, den „Red Ribbon GNU/Linux“ nutzt. Ein Test der Hardware findet bei diesem Tool nicht statt, auf keiner Architektur. Exploits gibt es scheinbar noch keine im WildWestWeb und sofern es welche gibt, irgendwann, wahrscheinlich sehr sehr bald, dürfte das auf dem Cell schwierig werden das abzugreifen, was man hier an sensiblen Daten hinterlässt. Solange allerdings Linux auf einer PS3 oder einer anderen Hardware mit der Cell-CPU läuft (z.B. Supercomputer mit PowerXCell, PS3-Cluster), und meines Wissens läuft ohnehin außer Linux kein Betriebssystem auf dem Cell, bleibt der Kernel tatsächlich verwundbar. Über den Chip selbst lässt sich von meiner Seite allerdings keine sichere Aussage machen. Vielleicht mal bei IBM direkt nachhaken. Doch mein Gefühl sagt, was randomascii über die Xbox360 berichtet, gilt wohl auch bei der PS3.

[Update II, 31.01.18]

Mittlerweile konnte man auch so rauskriegen, ohne Tools oder Hacks, ob der Cell verwundbar ist oder nicht. Ich muss meine Headline (leider) nicht ändern:

Die PowerPC-Einheit, die auf dem Cell zum Einsatz kommt, ist eine Power970. Apple vermarktete solche IBM-Bezeichnungen für seine Hardware gerne mit G3, G4 oder G5. Alle _vor_ G5 sind gegen Meltdown und Spectre nicht verwundbar, alle ab G5 aufwärts aber schon. Jetzt ratet mal, wie Apple-Marketing die Power970-Einheit, die im Cell zum Einsatz kommt, nennt? Richtig: G5.

Welche PowerPC-Einheit in einer PS3 arbeitet kann man in der exzellenten Präsentation von John Dongarra hier nachlesen: http://netlib.org/utk/people/JackDongarra/WEB-PAGES/SPRING-2008/Lect02-cell.pdf. Die PPE wird anschaulich auf Folie 10 erklärt.

Weder die PPE, noch die 8 SPEs des Cell gelten als typische OOO-Prozessoren, tatsächlich wurde das Konzept der In-Order-Execution verwendet und die CPU auch so vermarktet. Das führt am Anfang von Recherchen zu Unklarheiten. Der Cell kann nur „ein paar“ OOO-Befehlssätze bzw. die Ingenieure bauten vorsorglich Out-of-Order-Execution (OOO) mit ein. Wenngleich nicht in dem Umfang, wie in modernen Intel-, AMD– oder ARM-CPUs. Diese Intention hilft aber rein gar nichts, wenn die PPE eigentlich ein G5 ist. Folge: neben Xbox360-Konsolen wurden PlayStation3-Konsolen mit den Meltdown- und Spectre-Hardware-Bugs von Anfang an ausgeliefert. Wer von den Lücken wusste, das sind mindestens die Prozessorhersteller selbst, konnte so auch persönliche und sensible Daten abgreifen. Ein Hardware-Update ist bei Spielkonsolen vom Konzept her niemals vorgesehen. Mind blown? Na hoffentlich! Frohes Zocken…

Das neue Jahr 2018 beginnt mit einem cybersecuritytechnischen Albtraum, der es in sich hat.

Grafik gefunden bei: https://defectivebydesign.org/intel-hdminsult

Im Zentrum des Skandals steht kein Geringerer als CPU-Behemoth Intel.

Erst Ende 2017 wurde bekannt, dass sich Intel-CEO Brian Krzanich von 250.000 Intel-Aktien getrennt hatte. Darüber berichtete am 19. Dezember noch fool.com, sogar mit einem recht neutralen Artikel, dass das mal vorkommen kann. Trotzdem fragte man sich da, was das eigentlich sollte. Zu der Zeit waren bereits über zwei Wochen ins Land gegangen, als ein IT-Team aus Graz in einem Selbsttest eine kritische Prozessor-Lücke fand.

Am 2. Januar, also am Dienstag dieser Woche, sickerte dann durch, was eigentlich nicht sollte: „The Register“ macht publik, dass ein elementarer Designfehler(!) in den Prozessoren von Intel seit 1995(!) dazu führte, dass Kernel-Entwickler über Weihnachten und Neujahr durcharbeiten mussten, um den Bug im Betriebssystemkern zu fixen. Betroffen ist jegliches Betriebssystem, das auf einer Intel-CPU läuft, also mindestens Windows, macOS und auch Linux. Der Name dieses kritischen Fehlers: Meltdown.

Jetzt ist es so, dass man unter Sicherheitsforschern und in der Industrie sich im Geheimen geeinigt hatte, dass entweder gar nicht oder nachträglich publik zu machen. Gedacht waren Updates zum 9. Januar von den Betriebssystemherstellern. „The Register“ hat dem Ganzen einen Strich durch die Rechnung gemacht.

Auf der einen Seite ist das gut so, aus journalistischer Sicht. Auf der anderen steht jetzt erst einmal die Tür offen für Hacker, was aber so ja auch nicht stimmt, denn die Lücke ist Jahrzehnte alt. Und da man Intel mittlerweile sehr gut kennt, kann man auch nicht nachweisen, dass diese Lücke Zufall war.

Was man also über die Feiertage in Angriff nahm, wird nächste Woche frühestens gefixt, das Hauptaugenmerk gilt zuerst Meltdown. Der Haken dabei: betroffene Rechnersysteme verlieren durch das Patchen maximal 30% Leistung.

Es kam aber natürlich noch dicker, denn Intel ist ein schlechter Verlierer.

Neben Meltdown wurde eine weitere Lücke bekannt, Spectre. Und diese ist nicht nur bei Prozessoren von Intel, sondern auch von AMD und ARM anzutreffen.

Meltdown erlaubt es sicherheitsrelevante Informationen aus dem Speicher des Kernels (Betriebssystemkern) auszulesen. Das können Webseiten sein, die man besucht hat, Passwörter, Logins, etc. Spectre hingegen zwingt Programme ihre Geheimnisse freizugeben. Der Bug ist härter zu exploiten, aber auch schwerer zu beseitigen. Spectre dürfte Sicherheitsforscher in der IT noch weit über den Januar hinaus beschäftigen.

Zu der Wartezeit und dem Patchen gibt es keinerlei Alternative. Zwar kann man seinen Prozessor z.B. in einem Desktop-PC austauschen, doch das verhindert das Vorhandensein von Spectre nicht. Was Programmierer hier leisten müssen ist überirdisch: einen Hardwarefehler auf Softwareebene beseitigen. Wer sich ein wenig mit der Materie auskennt, der weiß, dass das physikalisch gar nicht geht. Die Schuld liegt also eindeutig beim US-amerikanischen Chiphersteller Intel. Selbst in Sicherheitskreisen fragt man sich, ob dieser Bug nicht von vornherein ein „Feature“ war. Wenn auch Intel als US-amerikanisches Unternehmen sich an US-amerikanische Vorgaben halten muss. Seit den Enthüllungen von Edward Snowden im Juni 2013 ist hier alles denkbar.

Einen widerlichen Beigeschmack hat darüberhinaus der massive Aktienverkauf von Intel-CEO Krzanich: als das Grazer Team und ein weiteres von Google, die zufällig zur selben Zeit auf den Bug stießen, Anfang Dezember von Intel selbst kontaktiert wurden, wurden diese hellhörig. Man fragte sich, was das große Interesse des Chipriesen hervorgerufen hatte. Spätestens da war klar, auf was die Forscher gestoßen waren. Zwischen dem Bekanntwerden des Bugs intern bei Entwicklern und der Veröffentlichung von „The Register“ lagen keine vier Wochen. Sich noch kurz vor Bekanntwerden eines kritischen Bugs von Aktien des eigenen Unternehmens zu trennen ist nicht nur feige, sondern auch völlig verantwortungslos. Es ist nicht davon auszugehen, dass sich Krzanich so noch länger halten kann, zumal es beim CPU-Megakonzern schon länger kriselt: im November erst schnappte man sich den Grafik-Chef von AMD, Raja Koduri, und machte ihn zum Grafik-Boss bei Intel. Das Ergebnis ist ein Platinen-Bastard, der eigentlich nie denkbar war: mit dem Core i7-8809G erscheint Anfang 2018 die erste Intel-CPU mit einer AMD-Grafikeinheit(!). Es geschehen Dinge hier seit Monaten bei Intel, wo man früher abgewunken hätte. Die sind nicht mehr ganz dicht. Wäre ja nichts Neues.

Ein Moment der Stille für die schizophrenste CPU-Klitsche der Welt.

Das ist schon ein Knaller:

„Auf 18 Seiten beschreiben Forscher der University of Massachusetts, der TU Delft und der Ruhr-Universität Bochum, wie man in Computerchips kaum zu entdeckende Hintertüren einbauen könnte.“ [via]

Das Original-PDF: http://people.umass.edu/gbecker/BeckerChes13.pdf.

Das ist genau die die Art von „Alien-Technologie“, die die Kryptographie-Experten derzeit ins Feld führen: Dass man es bei der NSA mit einem Gegner zu tun hat, der die Mittel, und auch das Geld, besitzt, solche Dinge in der Praxis anwenden zu können.

Lasst euch hier nichts vormachen: Das ist ein wichtiger Aspekt, aber eben nur einer. „Stealthy Hardware Trojans“ können ebenfalls in GPUs, WLAN-Karten, RFIDs, etc. verbaut sein. Es ist nur schwer, extrem schwer und deswegen dementiert das Intel auch vehement in dem Artikel, zu wissen, wo man suchen muss.

Ich kenne diesen Bruce Schneier nicht und ich weiß auch nicht, wieso das der einzige Experte aus dem Krypto-Bereich ist, der dauernd von den Hauptstrom-Medien zitiert wird. Aber ein Satz hat ihn schlagartig sympathisch gemacht:

„Ja, das ist eine Verschwörungstheorie. (sic) Aber ich bin nicht mehr bereit, irgendetwas auszuschließen. Das ist das Schlimmste am Verhalten der NSA. Wir haben keine Ahnung mehr, wem wir vertrauen können.“ [via]

Ich bin schon lange kein vehementer Verfechter mehr von AMD. Und Intel hier direkt anzugreifen ist eventuell unfair: Auch Apple baut Chips, Sony (Japan) und Samsung (Südkorea) ebenfalls und es gibt da noch die Dauer-Verdächtigen von Broadcom, etc. Das, was hier berichtet wird, ist Königsklasse-Hardware-Hacking. Man braucht Zugang zu Produktionsstätten, muss viel Knowhow mitbringen, eventuell noch einen gerichtlichen Beschluss. Und genau sowas macht die NSA. „Alien-Technologie“. Wieso sitzt du eigentlich noch vor einem Computer?

21 Nachrichten finde ich in meinem Feed-Reader seit Mitte Oktober zum Thema Secure Boot. Und das sind nur zwei Quellen. Macht im Schnitt runde vier Beiträge pro Monat. Also jede Woche mindestens ein Mal eine Meldung zu diesem Bullshit. Es reicht!

Das denkt sich endlich auch mal eine Gruppe von Leuten (8.000 insgesamt) und will dagegen etwas machen: Hispalinux hat gegen Micro$oft Klage bei der EU-Kommission eingereicht. 14 Seiten stark. Danke!

Ich nenne das Secure-Boot-Verfahren eine Seuche. Hispalinux drückt das eloquenter aus:

„Secure Boot mitsamt Microsofts Schlüssel [ist] „de facto ein technologisches Gefängnis für Computersysteme.“ Die Windows-Plattform sei damit so wenig neutral wie noch nie und verhindere fairen Wettbewerb.“

Meins ist besser. Aber so sieht es halt aus.

Dieses Verfahren, das derzeit eh nur von Windows 8 und Windows 2012 Server verwendet wird, ist nur ein weiterer Versuch der Redmond-Sklavenhalter euch eure Hardware wegzunehmen. Das Gerät wird hier nur als Teil der Software betrachtet, was ein Schlag ins Gesicht eines jeden Ingenieurs ist.

Überhaupt EFI: Selbst der Vorgänger von UEFI, entwickelt von Intel, spiegelt diese Windows-Techniken nur. Das war nie eine Weiterentwicklung des good old BIOS, sondern eine Remote-Schnittstelle für ein strauchelndes Software-Unternehmen. UEFI mit seinen elf „Partnern“, die sich „Promoter“ schimpfen: AMD, American Megatrends, Apple, Dell, HP, IBM, Insyde Software, Intel, Lenovo, Microsoft und Phoenix Technologies. Logo.

Denkt was ihr wollt. Ich will Micro$oft tot sehen. Für immer.

…und dein laptop!

vor mehr als einem jahr gab es den „watch-teddy“, nun gibt es neue spionagemethoden der firma aus kalifornien: intel ist stolz auf sein neues baby „atm“ („active management technology“). mit dieser methode lässt sich jeder rechner ausschnüffeln, der mit vpro- oder centrino-prozessoren läuft(!). die information wird in einen speziellen speicherbereich geschrieben. der abschuss: diese technik funktioniert auch, wenn der rechner aus ist! in einer demo wurde gezeigt, wie ein angeschlossener rechner rebootet und das bios ferngesteuert editiert werden konnte; alles von einer management-konsole aus. das soll über lans genauso gut wie mit wlans funktionieren. selbstverständlich, so intel, ist diese technik megasicher. [via]

wer’s glaubt…prinzipiell ist alles hackbar. wann bekommt diese firma eigentlich endlich mal einen „big-brother“-award? oder hat sie bereits schon einen? noch ein grund mehr auf amd zu setzen.