Archiv für die Kategorie „Hacking“

Japan kann sich freuen: Pünktlich zum Weihnachtsgeschäft erscheint der Nachfolger der PSP im Land der aufgehenden Sonne, die PSVita.

Wir haben Bilder von dem, was die Konsole im Innersten zusammenhält:

http://engadget.com/photos/playstation-vita-teardown/.

Außerdem ist schon die erste Homebrew-Andwendung erschienen, die mithilfe eines Buffer Overflow funktioniert: „Hello World on the PlayStation Vita“, via dcemu.co.uk. Das macht Mut für weitere individuelle Anwendungen.

Nach Europa kommt das Gerät am 22. Februar 2012.

Glaubt man ein paar Bioingenieuren und Security-Futuristen wird es nicht mehr lange dauern, bis Kriminelle und Bioterroristen in der Lage sein werden Viren zu entwickeln, die keine PCs oder andere mobile Geräte mehr infizieren, sondern das eigene Gehirn und/oder den Körper.

Zum Thema ist ein interessanter Artikel erschienen: via computerworld.com.

Dazu Bioingenieur Andrew Hessel:

„Synthetic biology as computer-assisted genetic design will go ‚from an idea to printing DNA to ultimately booting DNA‘. Mobile phones equipped with genome decoders are coming. DIY fabricators that work with cells are already here…The cost barriers around genetic engineering are, in fact, falling, and what are essentially life-form design tools are increasingly accessible.“

Er stellt der künstlichen Biologie eine rasante Entwicklung in Aussicht, noch schneller als der Computer-Technologie. Dies wiederum ermögliche praktisch jedem „Gott zu spielen“, aus Träumen und Albträumen würde Realität.

Resident Evil in Echt! o.O

Die Stylus Tough 6010-Digital-Kompaktkamera von Olympus kommt mit einem Wurm. Der kann das Gerät selbst zwar nicht infizieren, doch verbunden mit einer Windows-Maschine kopiert er sich selbst über USB auf die Festplatte und infiziert so alle über USB angesteckten Geräte. Betroffen sind 1.700 solcher Kameras.

[via]

Boing!

Ich glaube, wäre Windows ein Mensch, er hätte so ziemlich jede psychische und physische dreckige Krankheit, die es gibt. Und ca. 100, die es noch gar nicht gab und die erst durch diesen Menschen entdeckt wurden. Boing²!

Mark Gasson, ein britischer Wissenschaftler der Universität Reading, sagt, er sei der erste Mensch weltweit, der mit einem Computer-Virus infiziert wurde. Das geht, weil er so bescheuert war sich einen RFID-Chip in die Hand implantieren zu lassen. So konnte er Sicherheitstüren passieren und sein Handy benutzen.

Doch das Grauen endet hier nicht. Er führte diverse Versuche durch und fand heraus, dass er diesen Virus auch an andere Chips übertragen konnte. Die BBC hat dazu ein Video gemacht, wie das genau funktioniert.

Sehr schön auch der Kommentar am Ende des Beitrags: „Was wir hier sehen ist natürlich die Zukunft. Das hat heute keinerlei Auswirkungen auf ihren Herzschrittmacher zum Beispiel“. Nee, klar. Ein Herzschrittmacher ist dann das geringste Problem. Wenn das so weitergeht, dann sehen wir uns schneller mit dem Problem eines Puppet Master konfrontiert, als uns lieb ist. Und was das dann für Auswirkungen hat, kann man seit Mitte der 90er in „Ghost in the Shell“ von Masamune Shirow sehen.

We. are. doomed. FUCK RFID!

Also keine Ahnung, ob das jetzt eine Ente ist, aber die Geschichte konnte ich einfach nicht ignorieren: In Österreich werden Druiden(!) eingesetzt, um „schlechte Schwingungen“ abseits von Schnellstrassen zu beseitigen. Dazu vergraben sie Schieferplatten mit Magneten im Erdboden.

Ein Beispiel: Auf einer Schnellstrasse nahe Salzburg kam der Druide Ilmar Tessmann zum Einsatz, nachdem sich auf einem Teilstück fatale Unfälle erreignet hatten. Der sagt, die Unfälle rührten von einem nahegelegenen Mobilfunkmasten her, der die „Erdschwingungen“ an dieser Stelle durcheinander brächte. Durch die ungewöhnlichen Monolithen seien diese Störungen nun beseitigt. Na dann!

Die österreichische Schnellstrassenbehörde ASFINAG war erst skeptisch und hat das Projekt geheimgehalten. Nachdem allerdings innerhalb von nur zwei Jahren die Unfälle auf 0 zurückgingen, ist man frohen Mutes und zufrieden mit der Arbeit der Druiden.

Wissenschaftler sind weiterhin skeptisch:

„These energy lines and their flow cannot be grasped or measured therefore their existence is rejected by scientists.“

Da sagt dann der Druide:

„If you ask me to give you a scientific explanation, I can’t, I just know it works, and even critics can’t argue with our success rate“

[via]

Da ist was dran: You can’t fuck with success!

Gott ist tot, seit heute ist der Name von Gott Craig Venter: Er und sein Team haben ein Bakterien-Genom erschaffen und zwar aus kleineren Unter-Einheiten einer DNS und diese in eine andere Zelle transplantiert. Dieses Genom ist komplett künstlich und daher ist diese Zelle die erste auf dem Planeten Erde, dessen „Eltern“ ein Computer ist. 20 Millionen US-Dollar hat dieses Experiment gekostet.

[via]

Wie bei jedem Programm haben sich die Macher darin verewigt: Ihre Namen finden sich im Code genauso wie diverse philosophische Zitate. Wenn jemand den Code knackt, dann kann er diese Nachrichten auch lesen. Freaky.

„We’ve created the first synthetic cell. We definitely have not created life from scratch because we used a recipient cell to boot up the synthetic chromosome.“

Das mit dem „künstlichen Leben“ ist also etwas schwierig. Auf biologischer Ebene gibt es jedoch keinen Unterschied zwischen diesem synthetischen Bakterium und dem echten. Ein Bakterium hat nämlich überhaupt keine Seele:

„The bacteria didn’t have a soul, and there wasn’t some animistic property of the bacteria that changed.“

Na dann…

Was bringt uns dieser Blödsinn: Wie immer sind solche Sachen natürlich wahnsinnig nützlich. Utopia braucht neue Medikamente, Biokraftstoffe und dergleichen. Firmen wie Exxon Mobil kooperieren schon mit Venter, sie wollen die Kraftstoffe. Und Novartis will die Impfstoffe. Und Bio-Terroristen wollen Kampfstoffe. BNW! Welcome, Cyborgs!

Jaja, die Chinesen, die Chinesen…

In Peking kann man sich auf den Elektronik-Basaren mit WiFi Cracking-Kits eindecken. Auf den USB-Adaptern kommt Linux mit Verschlüsselungs-Crack-Software. Ausserdem bringen die auch noch eine eigene Mini-Antenne mit.

Das Linux ist natürlich der übliche Verdächtige: Es kommt BackTrack zum Zug, eine Distribution die nichts anderes macht als, jetzt kommt ein Lieblingswort von mir, Penetrations-Testing.

Eine der enthaltenen Applikationen nennt sich Spoonwep/Spoonwpa. Scheinbar kann man so durch einen Reboot von Windows an den WLAN-Key kommen (fragt mich nicht, ich habe das noch nicht ausprobiert. I just don’t know). WEP dürfte jetzt nicht sonderlich ein Problem werden mit dem Cracken. Bei WPA wird standardtechnisch Brute-Force probiert; inwieweit dies funktioniert, besonders bei WPA2, würde ich gerne wissen.

Auch wenn es China ist: Die USB-Sticks sind illegal. Nur, jetzt kommts, niemand weiss, wer die Software da drauf haut und das dann als Bundle ausliefert. Hilarious!

Selbst bei BackTrack spricht man von „Missbrauch“ ihrer Distribution, die wissen von nichts; was klar ist, weil die DVD-Version ja jeder downloaden kann, zum selber testen. Und so.

[via]

Naja, whatever. Irgendwie gefällt mir die Idee. Jetzt mal ehrlich: Wer heute noch WEP einsetzt, der ist selbst Schuld. Ausserdem war ich noch nie in meinem Leben auf einem „Elektronik-Basar“, ich kenne die Dinger immer nur aus japanischen Animes; und die spielen meistens in der Zukunft. Dort kann man dann auch halb-funktionierende Mechas kaufen.

Um auf einem Acer-Laptop die integrierte WLAN-Karte unter Linux zum laufen zu bringen bedarf es schon einiger Kampf-Übungen:

—

[Update I, 06.02.10]

Pre I) Vor dieser Art mit acerhk/acer-wmi und der Firmware-Extraktion war es so gut wie gar nicht möglich WLAN mit der Karte zu benutzen, die bereits drin ist, als man das Laptop gekauft hat. Es blieb: ndiswrapper. Oder PCMCIA. Oder überhaupt kein Linux. Keine wirklich schönen und herausragenden Optionen in jedem Fall. Jeder Normal-Nutzer, der mal „schnell in Linux reinschauen will“, wäre hier bereits abgesprungen und n-i-e mehr wiedergekommen.

—

I) Für Kernel 2.6.25 musste man ein Modul namens acerhk installieren. Dieses Modul musste man mit MODULES_LOADED_ON_BOOT dem Kernel beim Startup übergeben, sonst wurde das nichts. Die WLAN-Lampe leuchtet sonst nicht. Kein WLAN.

II) Für Kernel 2.6.27 funktionierte diese Modul acerhk nicht mehr. Es hieß, die Aufgabe übernimmt ab sofort acer-wmi im Kernel. Man solle doch bitte nicht acerhk installieren und damit die WLAN-Lampe leuchtet, eine acer-wmi mit options acer-wmi wireless=1 in /etc/modprobe.d oder ähnliche Start-Skript-Ordner legen.

III) Im Kernel 2.6.31 gibt es die Option wireless=1 plötzlich nicht mehr. acer-wmi hat gar keinen Parameter „wireless“ mehr. Nur, wenn man wieder acerhk nachinstalliert funktioniert der WLAN-Schalter beim Acer-Laptop.

Kann mir mal jemand sagen, was dieser ganze Scheiß soll??? Zuerst baut man es rein, dann baut man es raus, sollen sich die Anwender um den Dreck kümmern oder wie!? Ist Linux nicht schon kompliziert genug?

So macht man sich keine Freunde.

Von der WLAN-Firmware für die integrierte WLAN-Karte ganz zu schweigen. Die zu installieren braucht man einen cutter, der die alte überschreibt, weil die vom Kernel nicht verstanden wird, weil das ist ja böse proprietär. Junge, werdet erwachsen, es geht hier um Hardware! Da ist so ziemlich alles proprietär!

Installiert euch sabayon, denen ist proprietär so egal, da funktioniert fast alles out of the box. Das perfekte Anarchie-Hacker-Betriebssystem.

Lieber auf propriertär s-c-h-e-i-ß-e-n als auf proprietär v-e-r-z-i-c-h-t-e-n! Schreibt euch das mal gründlich hinter die Ohren, ihr leinsamen-verschluckenden Weltverbesserer.

Merci beaucoup, Christophe Grenier, pour ton assassin-outil TestDisk!

I do not know how many times I k-i-l-l-e-d my partition table today, but your incredible tool is always giving me the power back!

HAHA! One of the best hackers on this planet. bzzzzzzzzzzzzzzzzzzzz.

Der Typ rettet mir jedes Mal den Kopf. Alter Scheiß.

Jeder kennt sie aus größeren Supermärkten oder Banken: Überwachungskameras. Eigentlich dafür gedacht, die Sicherheit zu gewährleisten und abzuschrecken, hat das NDR in einem vierminütigen Video einen Test gemacht, ob man die Geräte und somit auch die aufgezeichneten Bilder anzapfen kann (als besonderes Schmankerl hat der NDR auch den Eingangsbereich eines Bordells überwacht).

Ergebnis: Bei vielen Geschäften und auch Büros geht das mit einem Funk-Empfängergerät ohne Probleme und ohne Passworteingaben. In dem Beitrag wurde das Empfangsteil einfach aufs Dach eines Autos montiert. Da die Funkkamera-Geräte alle auf der gleichen Frequenz arbeiten (high-tech, wie man sieht…), einem offenen 2,4ghz-Kanal, kann man die Übertragungen immer dann sehen, wenn das selbe Gerät im Einsatz ist.

Das Geile dabei war, dass man manchmal auch zusätzlich noch Audio-Empfang hatte. Man konnte also sogar hören, was in den Geschäften geredet wurde.

Die Datenschutzbeauftragten in Niedersachsen sind s-c-h-o-c-k-i-e-r-t. Der Tipp: Wenn man irgendwo Kameras sieht, z.b. in einer Apotheke, wo sensible Gespräche über Krankheiten stattfinden, einfach nichts mehr sagen. Sensationell!

Der NDR kommt ja richtig auf Ideen. Was ist da los!?

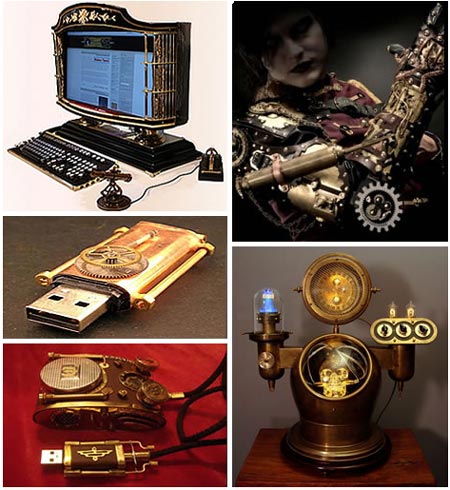

Eigentlich ist Steampunk eine literarische Gattung mit Ursprüngen bei H.G. Wells und Jules Verne, doch die neuere Zeit hat das Thema immer mal wieder in den Kontext von Videogames oder Science-Fiction gebracht. Das ist auch ganz gut so, denn Steampunk sieht nicht nur ziemlich geil aus, wenn es gut gemacht wird, es fasziniert einfach.

Dank des Internets hat sich die Modifizierung von alltäglichen Gadgets wie Computern oder Handys rasant entwickelt, wie der folgende Beitrag zeigt:

26 sexy Steampunk-Gadgets & Hitech-Hacks, via weburbanist.com.

Auf lange Sicht wird sich das wohl durchsetzen, momentan sind solche Geräte noch sehr teuer und aufwendig in der Herstellung. Wenn es erstmal den 3D-Drucker für jedermann gibt, kann man das auch alleine am Rechner machen. Bis dahin bleiben uns nur die Visionen der Modder und viele viele abgefahrene Entwürfe & Photos.

Bereits heute existiert Technologie, die alleine mit Kraft der Gedanken Computer bedienen, Rollstühle bewegen und Micro-Blogging-Dienste nutzen kann. Diese neural devices agieren zudem immer mehr drahtlos, was Forscher aktuell Sorgenfalten bzgl. der Sicherheit dieser Techniken beschert. Sie fürchten, dass zukünftige Hacker direkt das Gehirn angreifen könnten und sprechen offen von den Gefahren des Gehirn-Hacking.

Dazu der Computer-Experte Tadayoshi Kohno von der Universität Washington:

„If we don’t start paying attention to security, we’re worried that we might find ourselves in five or 10 years saying we’ve made a big mistake.“

Finde ich jetzt persönlich alles andere als witzig.

Ein Horror-Szenario sieht so aus: in naher Zukunft wird es möglich sein künstliche Prothesen aus der Ferne mit WLAN zu administrieren. Sollte die Verbindung dabei nicht verschlüsselt sein und gibt es keine Zugangskontrolle, könnten Hacker die Gliedmaßen hijacken. Was einst Teil des eigenen Körpers war gehört nun jemand Unbekanntem. Hartes Brot.

[via]

BNW.

Jetzt stellt sich natürlich die Frage, wer könnte daran Interesse haben, sich in andere Gehirne zu hacken? Nun, das Militär ist wohl die erste Adresse. Aber bereits 2007 und 2008 gab es Hacks diverser Epilepsie-Webseiten, die mit Animationen verändert wurden, die dann bei Patienten Anfälle auslösen können. Dadurch eröffnet sich eine völlig neue Form des dezentralen Psycho-Terrorismus.

Letztendlich gibt es aber noch ein Problem, das in der Natur des Internets liegt:

„Because the internet was not originally designed with security in mind, it is incredibly challenging — if not impossible — to retrofit the existing internet infrastructure to meet all of today’s security goals.”

Ghost in the Shell, here we come!

Phil Torrone und Limor Freid sind beide bei der Firma Adafruit beschäftigt. Zusammen haben sie das Projekt „Citizen Engineer“ ins Leben gerufen, wo sie in der ersten Ausgabe zeigen, wie man Sim-Karten hackt. Sie wollen so dem Interessierten die Welt des Open-Source-Hacking vermitteln.

Mit innovativen Aktionen: nicht nur, dass sie auf der Website ein 30-minütiges Video zeigen, wie das denn genau alles funktioniert. Sie bringen auch einen Comic(!) heraus, den man hier als PDF bekommt: http://citizenengineer.com/01/.

„Learn how a SIM card works (the small card inside GSM cell phones), make a SIM card reader, view deleted messages, phone book entries and clone/crack a SIM card.

Modify a retired payphone so it can be used as a home telephone and for VoIP (Skype). Then learn how to modify the hacked payphone so it accepts quarters – and lastly, use a Redbox to make „free“ phone calls from the modified coin-accepting payphone.“

Wer 35$/22€ übrig hat, der kann auch direkt ein Set bestellen, bestehend aus dem Comic und einem Sim-Reader-Kit für den eigenen Rechner. Willkommen im h4x0r-Paradies!

In Osteuropa macht sich langsam aber sicher ein neuer Trend breit, der auch in den Westen überschwappen könnte: und zwar werden dort vornehmlich Bankautomaten gehackt, auf denen Windows XP läuft. Also erstens, Respekt, Windows XP als Betriebssystem für Bankautomaten zu benutzen ist natürlich sowas von einfallsreich und sicher. Man schafft es also nicht mal ein eigenes System für diese scheiß-langsamen Schränke zu entwickeln. Und zweitens, wie blöd kann man eigentlich sein?

Bei insgesamt 20 Maschinen wurde das bisher festgestellt. Ich kann mir nicht ganz vorstellen, wie das direkte Hacken gehen soll, aber der Tenor geht davon aus, dass es dafür am Anfang eine Art „Controller Card“ braucht. Die untersucht die Maschine nach Schwachstellen, die dann später in der Weise ausgenutzt werden, dass Malware installiert werden kann. Die lässt dann Folgendes zu:

„This malware is unlike any we have ever had experience with. It allows the attacker to gain complete control over the ATM to obtain track data, Pins and cash from each infected machine.“

[via]

Man kann ebenfalls sagen, was im Inneren des infizierten Systems passiert: eine Datei namens isadmin.exe lässt sich im Verzeichnes C:\WINDOWS nieder, die dann die Zugriffe auf eine andere Datei namens lsass.exe manipuliert, so dass der geschützte Bereich des Speichersystems ausgelesen werden kann.

Das absolut Geilste kommt aber noch: da es sich bei der Malware um eine erste Version handelt, könnten zukünftige Iterationen des Programms mit weiteren Funktionalitäten glänzen, wie etwa das Verbreiten des Programms von Bankautomat zu Bankautomat. Eine Netzwerk-Funktionalität in dem Sinne besteht nicht, also geht das Abzocken der Geräte wohl nur lokal.

Das ist ja noch viel besser als das Bankomat-Sniffing von vor drei Jahren. Und irgendwie sehen die Bank-Pin-Hacker gegen diese Angriffe wie Grundschüler aus. Klasse!

Ich erinnere mich an ein Ereignis von vor (maximal) zwei Jahren oder so, als ich auch mal Geld an einem Bankautomat der Volksbank holen wollte. Diese Maschine hat sich einfach aufgehängt und einen Speicherzugriffsfehler angezeigt, natürlich in Form des berüchtigten Windows-Bluescreens. Ich habe leider kein Photo davon und ich kann auch nicht sagen, welches Windows hier eingesetzt wurde, aber dass es überhaupt Windows war ist ja schlimm genug.

Weiter so, liebe Banken! Und ich brauche jetzt diese „Controller Card“ und eine aktuelle Version der Malware, aber pronto!

Es war Donald Rumsfeld, der mal gesagt hat: „We are witnessing a revolution in the technology of war“. Aktuelle Krisen, wie die Auseinandersetzung Russlands mit Georgien zum Beispiel, haben gezeigt, dass es im 21. Jahrhundert mehr denn je auf technologisches Knowhow ankommt. Das Problem: Soldaten sind keine Hacker, sollen aber zukünftig über Geräte verfügen, die genau das mit Leichtigkeit erledigen.

Mögliche Szenarien:

– ein Software-System, um digitale Schwachstellen aufzuspüren. Das kann dann ohne Probleme Analysen durchführen und den Informationsfluss nachverfolgen. Anschließend bringt es Vorschläge, wie man am besten angreift und wertet die Ergebnisse zum Schluss aus.

– Einhacken in Satellitensysteme auf Knopfdruck. So wird Voice-Over-IP möglich und weil das alles nicht reicht, sollen entsprechende Funktionen dafür sorgen, dass sich Wlan-Netzwerke in der Umgebung gleichzeitig ausklinken, um beim erneuten Anmelden vulnerable Wlans finden zu können. (Oberbegriff: „planning, execution and penetration testing“).

– Einhacken in „Scada“-Netzwerke: das sind spezielle Kontrollsysteme, wie sie in Chemie-Fabriken, Nuklearkraftwerken oder Ölraffinierien Verwendung finden; quasi das Pünktchen auf dem „i“.

– mehrere Ergebnisse sollen Entscheidungsfindungen vereinfachen; die Ausführung soll möglichst einfach vonstatten gehen; schöne visuelle Menüs sollen bei der Bedienung helfen (GUI, Windows, was weiß ich).

So, stellt euch jetzt diese Rezepte zusammengerührt in einem Gerät vor, das nicht größer ist wie ein iPhone, NDS, PSP oder Netbook und von jedem Idioten (aka Soldaten) bedient und benutzt werden kann. Voilà: Hacking für Dummies!

[via]

So sieht also die schöne neue Welt der Kriegführung aus, auch genannt cyber-warfare. Natürlich gibt es derzeit weder einen Prototypen, noch feste Zusagen an interessierte Firmen, doch die DARPA (die Behörde, die auch TCP/IP und damit das Internet möglich gemacht hat) hat bereits entsprechende Aufträge ausgeschrieben. Hinter verschlossenen Türen wird jetzt fieberhaft gearbeitet, neben proprietären Lösungen finden auch Open-Source-Werkzeuge wie aircrack-ng oder madwifi Verwendung, die jeder Linux-Nutzer kennt.

Mich wundert das alles ein bisschen. Auf der einen Seite verstehe ich, dass die Militärs auf diese Idee masturbieren. andererseits braucht man lediglich eine Linux-Box mit z.B. Sabayon und eine Internet-Verbindung, um mit etwas Geduld auf ähnliche Ergebnisse zu kommen.

Das fertige Gerät wird also wirklich ein Tool für absolute Idioten, die sich mit Computern nicht auskennen. Und ich bezweifle stark, ob das großartig gut gehen kann. Ich stelle mir das gerade so vor, dass ein Soldat, nennen wir ihn Mr. Honky, gerade versucht sich in ein Atomkraftwerk zu hacken und irgendwelchen Blödsinn anstellt, dass dann dieses Gebäude in die Luft fliegt, weil er aus Versehen von Solitär abgelenkt war.

Soldaten zu Script-Kiddies zu konvertieren führt bei mir nur dazu, dass ich mich noch mehr über die lustig mache. Echtes Hacken setzt ein gewisses Talent und viel Freizeit voraus, um passable Ergebnisse erzielen zu können. Und mit Programmieren hat das schon zweimal nichts zu tun. Hier entwickelt man gerade ein ziemlich interessantes Computer-Spiel, das Virtualität mit Realität vermischt. Vielleicht hat man bei der DARPA einfach ein bisschen zuviel „Command & Conquer“ gezockt. Oder es waren eben die Drogen.